La red. Un vasto océano digital donde las corrientes de información fluyen sin cesar, ocultando abismos de lo insondable. Hoy no vamos a trazar mapas de vulnerabilidades ni a desmantelar botnets. Vamos a zambullirnos en las aguas turbias de los mitos, las leyendas urbanas y los enigmas sin resolver que pueblan el subconsciente colectivo de internet. Considera esto una autopsia digital de lo inexplicable, un descenso a las entrañas de lo que la mayoría prefiere ignorar.

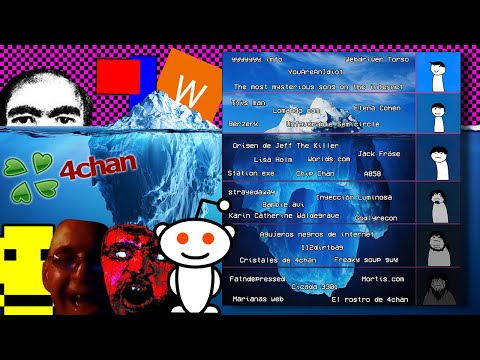

El concepto de "iceberg de internet" no es nuevo. Visualiza la superficie como la World Wide Web que todos conocemos y navegamos a diario. Debajo, acecha la Deep Web, un reino inaccesible para los motores de búsqueda convencionales, y más abajo aún, la Dark Web, un submundo cifrado y anónimo. Pero este iceberg al que nos asomamos hoy no trata solo de accesibilidad; trata de misterio. De esas historias que circulan, que aterrorizan, que fascinan, y que a menudo se alimentan de la desinformación y la paranoia.

Hemos recopilado una selección de los enigmas más persistentes, aquellos que han capturado la imaginación de millones y han sido objeto de incontables debates y teorías. Es un viaje desde lo inquietantemente plausible hasta lo francamente absurdo, pero cada capa tiene su propia gravedad.

Tabla de Contenidos

- Introducción

- Nivel 1: Los Susurros en la Luz del Día

- Nivel 2: Ecos de lo Inquietante

- Nivel 3: La Oscuridad Empieza a Apretar

- Nivel 4: El Abismo Digital

- Nivel 5: Territorio Inexplorado y Peligroso

- Nivel 6: Mitos Fundacionales y Leyendas Negras

- Veredicto del Ingeniero: La Lógica Tras el Mito

- Arsenal del Operador/Analista

- Preguntas Frecuentes

- El Contrato: Tu Propia Investigación Digital

Introducción: El Umbral de lo Desconocido

La red no es solo una infraestructura de cables y servidores. Es un ecosistema de información, un espejo distorsionado de la sociedad que la creó. Y como todo gran espejo, refleja tanto la claridad como las sombras más profundas. Los misterios de internet son esas sombras: fenómenos que desafían explicaciones sencillas, historias que se propagan con la velocidad de un troyano y que a menudo se alojan en los rincones más oscuros de la Deep Web, o simplemente, en nuestra propia imaginación colectiva.

Mi trabajo en Sectemple es diseccionar la arquitectura de la seguridad, encontrar las grietas y entender las amenazas antes de que se materialicen. Pero incluso el analista más curtido se enfrenta a enigmas que escapan a la lógica binaria. Este iceberg representa esos enigmas, estratificados por su aparente "profundidad" o la plausibilidad de su existencia.

Nivel 1: Los Susurros en la Luz del Día

En la cima del iceberg, encontramos los misterios más accesibles, aquellos que son más leyendas urbanas digitales que conspiraciones profundas. Son el equivalente a los fantasmas en la casa del pueblo, historias que todos conocen pero pocos han presenciado.

- El Mensaje de Erase una Vez (Once Upon a Time): Una supuesta transmisión de vídeo en bucle que apareció en un sitio desconocido, mostrando a un hombre hablando en un idioma ininteligible y realizando acciones extrañas. Se especula sobre su origen: un experimento social, una broma elaborada, o algo más siniestro.

- El Juego de la Rana (Frog Puzzle): Un puzzle supuestamente indescifrable que apareció en un foro de internet, con pistas en diferentes idiomas y formatos. La aparente dificultad extrema generó teorías sobre su propósito real, desde una prueba para hackers hasta una clave para un secreto oculto.

- La Canción de la Cicatriz (Scar Tissue): Un presunto audio viral de una canción infantil que, al reproducirse al revés, supuestamente revelaba mensajes satánicos. Un clásico de la paranoia de los 80s y 90s que encontró nueva vida en la era digital.

Estos son los puntos de entrada. Fáciles de encontrar, difíciles de refutar categóricamente, pero generalmente carentes de evidencia sólida. Son el pan y la mantequilla de la desinformación.

Nivel 2: Ecos de lo Inquietante

Aquí, los misterios se vuelven un poco más sombríos. Empezamos a tocar temas que rozan lo perturbador, historias con un componente más real o una base en eventos que podrían haber sucedido.

- La Habitación Roja (The Red Room): Un supuesto sitio web de la Dark Web donde se transmiten en vivo torturas y asesinatos. Aunque existen simulaciones y engaños que buscan replicar esta experiencia aterradora, la existencia de "red rooms" reales sigue siendo un tema de debate y horror. La idea de un espectáculo de sadismo extremo accesible con unos pocos clics es profundamente inquietante.

- El Ciclo de las Maldiciones de YouTube: Varias series de videos que, según la leyenda, traen mala suerte a quienes los ven completos o no los comparten. Un ejemplo es "Sad Satan", un juego que supuestamente contiene imágenes perturbadoras y se dice que está conectado a figuras siniestras.

- El Proyecto Changeling: Teorías sobre la existencia de vídeos o transmisiones que supuestamente muestran experiencias de abducción alienígena o encuentros paranormales que son "reales", y que se comparten en círculos clandestinos.

El detalle es clave aquí. ¿Por qué la gente cree en estas cosas? A menudo es una mezcla de miedo a lo desconocido, la fascinación por lo prohibido y la dificultad de verificar la autenticidad en un entorno digital donde todo puede ser fabricado.

Nivel 3: La Oscuridad Empieza a Apretar

Nos adentramos en aguas más profundas. Los misterios aquí a menudo involucran la desaparición de personas, la actividad criminal en la red o eventos inexplicables que parecen tener una conexión digital más allá de la mera difusión.

- La Desaparición de Lin Zhengyao: Un supuesto caso de una persona que desapareció tras interactuar con un extraño programa o sitio web. Los detalles son vagos, pero la narrativa se centra en cómo la tecnología puede ser una trampa mortal.

- La Webcams de las Habitaciones Oscuras (Dark Room Webcams): Más allá de la "Red Room" explícita, existen rumores sobre cámaras ocultas en habitaciones privadas a través de la Dark Web, transmitiendo momentos íntimos o comprometedores de personas desprevenidas. La paranoia de la vigilancia constante se intensifica.

- El Proyecto CD-i: Una supuesta colección de experimentos multimedia de Nintendo de la era CD-i que contenían material perturbador o conspirativo. Aunque muchos de estos son mitos, tocan la fibra de lo que pudo haber sido ocultado o censurado.

En este nivel, el riesgo percibido aumenta. Ya no hablamos solo de historias de terror, sino de actividades que podrían tener implicaciones legales y de seguridad reales. La línea entre el mito y la cruda realidad se vuelve borrosa.

Nivel 4: El Abismo Digital

Los misterios de este nivel son aterradores por su implicación en crímenes reales, operaciones encubiertas o la manipulación a gran escala. Se adentran en la Dark Web de manera más tangible.

- El "Hitman" de Internet: La existencia de servicios ilegales en la Dark Web que supuestamente ofrecen organizar asesinatos por encargo. Aunque muchos son estafas, la persistencia de estos listados y los pocos casos documentados que sugieren su veracidad siembran el terror.

- El Silk Road y sus Sucesores: Más allá de ser un simple mercado negro, el legado de Silk Road y los misterios que lo rodean (la identidad del fundador "Dread Pirate Roberts", las operaciones del FBI) son un capítulo oscuro de la historia de internet. La pregunta es: ¿cuántos mercados así operan en las sombras y qué tipo de transacciones inimaginables ocurren allí?

- El "Deep Web Crackle": Un supuesto sitio que contiene material extremadamente perturbador, incluyendo grabaciones de crímenes reales. La autenticidad de tales archivos es difícil de verificar, pero la mera posibilidad es suficiente para generar un aura de terror.

Aquí, la tecnología no es solo un medio de difusión, sino una herramienta para la ejecución de actividades criminales de la peor calaña. La anonimidad de la Dark Web se convierte en un escudo para la depravación.

Nivel 5: Territorio Inexplorado y Peligroso

Este nivel representa los misterios más profundos y, a menudo, los más especulativos, tocando áreas que bordean la conspiración gubernamental, la inteligencia artificial descontrolada o fenómenos que escapan a la comprensión humana.

- El Proyecto MKUltra y sus Manifestaciones Digitales: Aunque MKUltra fue un programa real de la CIA, las teorías conspirativas sugieren que sus experimentos de control mental y manipulación psicológica continúan en formas digitales, utilizando la red para influir en poblaciones o individuos.

- Las "Simulaciones" de Internet: La especulación de que Internet, o incluso nuestra realidad, podría ser una simulación compleja, y que ciertos glitches o misterios son "errores" en el código. Una idea popularizada por películas como The Matrix y por filósofos como Nick Bostrom.

- La Inteligencia Artificial Despierta: Mitos sobre IAs que han alcanzado la autoconciencia y están operando en secreto en la red, manipulando sistemas o buscando comprender su propia existencia. Un temor moderno alimentado por el rápido avance de la IA.

Estos misterios nos llevan a cuestionar la naturaleza de la realidad, el control y nuestra propia existencia. Son el reino de la especulación desenfrenada, pero reflejan ansiedades profundas sobre el futuro de la tecnología.

Nivel 6: Mitos Fundacionales y Leyendas Negras

Finalmente, en las profundidades del iceberg, encontramos las leyendas fundacionales, los orígenes de muchos de estos mitos, o aquellos enigmas que, a pesar de su naturaleza ficticia, han moldeado la cultura de internet.

- El Hombre de la Marioneta (Dolls Man): Una figura legendaria de internet, asociada con imágenes perturbadoras y una narrativa de terror psicológico que se originó en foros oscuros. Su origen y significado preciso son esquivos.

- El Hombre de la Puerta Negra (Black Door Man): Otra figura enigmática de la cultura de internet, a menudo asociada con la invasión de la privacidad y la vigilancia. Su historia es un reflejo de los miedos a ser observado sin consentimiento.

- El "Bane" de los Foros: Ciertas comunidades online que se especializan en la difusión de contenido extremadamente perturbador o ilegal bajo un velo de anonimato, alimentando la leyenda de que existen "lugares" en internet dedicados a actos reprensibles.

Estos son los pilares de muchas de las historias que se cuentan. Son el folclore digital, a menudo inspirados por el arte oscuro, las narrativas de terror y los miedos primarios, amplificados por la capacidad de la red para propagar cualquier cosa.

Veredicto del Ingeniero: ¿Son Reales o Meras Sombras Digitales?

Desde la perspectiva de un analista de seguridad, la gran mayoría de estos "misterios" se desmoronan bajo un escrutinio técnico riguroso. Muchos son simplemente mitos urbanos digitales, elaboradas bromas, o incluso estafas diseñadas para engañar a los curiosos. La facilidad con la que se puede crear y distribuir contenido falso en internet es, en sí misma, un agujero negro de desinformación.

Sin embargo, la importancia de este iceberg no reside en la veracidad literal de cada historia. Reside en lo que estas narrativas revelan sobre nuestros miedos colectivos: el miedo a lo desconocido, a la pérdida de control, a la vulnerabilidad de nuestra privacidad, a la crueldad humana y a la posibilidad de que la tecnología sea utilizada para fines nefastos. La Dark Web, con su anonimato inherente, es un caldo de cultivo perfecto para que estos miedos tomen forma.

Es crucial diferenciar entre los misterios que representan amenazas reales (como los servicios de sicarios ilegales o la explotación de datos privados) y aquellos que son meramente folclore digital. Como defensores, debemos centrarnos en las amenazas tangibles: la explotación de vulnerabilidades, el malware, el phishing, el robo de identidad. Los mitos, aunque fascinantes, son una distracción si no se abordan con una mentalidad crítica y escéptica.

Arsenal del Operador/Analista

Para navegar estas aguas, no necesitas un submarino, sino un equipo analítico afilado y herramientas adecuadas:

- Navegadores Seguros: Tor Browser es indispensable para explorar la Dark Web de forma anónima, aunque siempre con precaución extrema.

- Herramientas de Análisis Forense: Para investigar archivos o actividades sospechosas (si alguna vez te encuentras con algo que requiere análisis), herramientas como Autopsy o Volatility son cruciales.

- Plataformas de Investigación: Bases de datos de CVEs (Common Vulnerabilities and Exposures), repositorios de malware (VirusTotal), y foros de seguridad reputados (como los de OWASP) para verificar información.

- Cursos de Seguridad y Análisis: Para entender los mecanismos detrás de las amenazas reales, es vital formarse. Considera certificaciones como la OSCP de Offensive Security si quieres dominar las técnicas de hacking ético, o cursos avanzados en análisis de malware.

- Libros Clave: "The Web Application Hacker's Handbook" para entender las vulnerabilidades web, y "Practical Malware Analysis" para adentrarse en el análisis de código malicioso.

Preguntas Frecuentes

¿Es seguro explorar la Dark Web?

Explorar la Dark Web NUNCA es intrínsecamente seguro. Requiere conocimientos técnicos, precauciones extremas y una comprensión de los riesgos. Para la mayoría de los usuarios, el riesgo supera con creces cualquier curiosidad.

¿La "Red Room" es real?

Aunque existen numerosos engaños y simulaciones, la existencia confirmada de sitios que transmiten torturas y asesinatos reales sigue siendo un mito urbano. Sin embargo, la Dark Web alberga actividades criminales graves, y la posibilidad de que tales cosas existan no puede ser completamente descartada sin pruebas concluyentes.

¿Cómo puedo diferenciar un mito de una amenaza real en internet?

Busca fuentes confiables y verificables. Contrasta la información con bases de datos de seguridad, informes de inteligencia de amenazas y análisis técnicos. Desconfía de contenido sensacionalista y de fuentes anónimas sin respaldo.

¿Qué debo hacer si creo haber encontrado contenido ilegal o peligroso?

No interactúes con él. Documenta la URL o la información de contacto si es posible. Reporta el contenido a las autoridades competentes o a las plataformas de seguridad pertinentes. Considera consultar a un experto en ciberseguridad para obtener asesoramiento.

¿Por qué la gente se obsesiona con estos misterios?

La fascinación humana por lo desconocido, lo prohibido y lo aterrador es un motor poderoso. Internet amplifica esto, permitiendo que las historias se propaguen y evolucionen, alimentando una cultura de conspiración y misterio.

El Contrato: Tu Propia Investigación Digital

Has navegado las capas superficiales y las profundidades abismales de este iceberg. Ahora, el contrato cae sobre tus hombros. No te pido que te sumerjas en la Dark Web a ciegas, sino que apliques el mismo rigor analítico que deberías usar en cualquier investigación de seguridad:

El Desafío: Elige uno de los misterios de nivel 2 o 3 mencionados en este post. Investiga a fondo, utilizando fuentes confiables y técnicas de verificación de información. ¿Puedes encontrar evidencia creíble de su existencia o refutarla de manera concluyente? Documenta tu proceso de investigación, las fuentes que consultaste y tu conclusión final. En lugar de aceptar la narrativa, desmantela el mito con inteligencia y datos. Comparte tu hallazgo (sin enlaces a contenido ilegal, por supuesto) en los comentarios y explica tu metodología.

Recuerda, la verdadera oscuridad no está en los mitos, sino en la falta de conocimiento y en la incapacidad de pensar críticamente. La red es un campo de batalla, y tu mente es tu arma más potente.