¿Qué es URLextractor y Por Qué Debería Importarte?

URLextractor es una utilidad de línea de comandos diseñada para rastrear y extraer URLs, correos electrónicos y otros fragmentos de información de un sitio web o de un archivo HTML local. Imagina que te enfrentas a un nuevo objetivo, un portal corporativo, un foro abandonado, o incluso una red interna. Tu primer instinto debería ser mapear el terreno. ¿Qué dominios están asociados? ¿Qué correos electrónicos utilizan para la comunicación? ¿Qué archivos están expuestos accidentalmente? La recopilación de información (Information Gathering) no es solo una fase; es un arte. Y URLextractor es un pincel para ese arte. Te permite, de forma metódica y automatizada, obtener una visión general del panorama que te rodea. Olvida el scraping manual, lento y propenso a errores. Aquí hablamos de eficiencia y precisión.El Poder del Reconocimiento Rápido: El Entorno de Trabajo

Para desatar el potencial de URLextractor, necesitas un entorno preparado. No confíes solo en tu máquina principal; cada operación requiere un entorno aislado y controlado.Configuración del Entorno: Tu Sandbox Digital

Para empezar, necesitarás un sistema operativo con acceso a la consola. Linux es el estándar de la industria por una razón: las herramientas fluyen mejor. Si eres nuevo en esto, mira las opciones de distribuciones enfocadas en seguridad como Kali Linux o Parrot OS. Ya vienen pre-cargadas con muchas de estas utilidades. Si prefieres mantener tu sistema operativo principal limpio, una máquina virtual (VM) es tu mejor aliada. Oracle VirtualBox o VMware Workstation Player son opciones gratuitas y robustas. Instala una distribución de Linux en ella.Instalación de URLextractor

La belleza de muchas herramientas de seguridad es su simplicidad. URLextractor se distribuye principalmente a través de GitHub.Taller Práctico: Desentrañando el Objetivo

Vamos a ensuciarnos las manos. Asumiremos que ya tienes URLextractor descargado o clonado desde su repositorio. Ejecutar la herramienta es tan simple como llamar al script y apuntarlo a tu objetivo.Ejecución Básica: Extrayendo el Tesoro Oculto

La sintaxis básica es sencilla:python3 url-extractor.py -f python3 url-extractor.py -u - **URLs de Productos:** Te dará los enlaces directos a todos los productos listados en la página. Esto es oro para entender la variedad de inventario y la estructura de la tienda.

- **URLs de Categorías:** Descubrirás las diferentes secciones y cómo están enlazadas.

- **URLs de Cuentas de Usuario:** Si el sitio tiene perfiles, podrías encontrar enlaces relacionados con la gestión de cuentas.

- **URLs de Soporte o Contacto:** Información vital para intentos de ingeniería social o para entender los canales de comunicación.

- **Correos Electrónicos:** Si los correos están incrustados en el HTML (incluso codificados), `URLextractor` los sacará a la luz. Esto es crucial para campañas de phishing dirigidas o para la enumeración de usuarios.

wget -r -l 1 -nd -P ./sitio_objetivo/ http://ejemplo.com/pagina_principal.html

python3 url-extractor.py -f ./sitio_objetivo/pagina_principal.htmlVeredicto del Ingeniero: ¿Vale la Pena la Inversión de Tiempo?

En el vasto océano de herramientas de reconocimiento, `URLextractor` brilla por su simplicidad y su enfoque específico. No intenta ser todo para todos. Si tu objetivo es desgranar rápidamente la estructura de enlaces y emails de una página web o un conjunto de archivos HTML, es una herramienta excelente. **Pros:**- **Fácil de usar:** Curva de aprendizaje mínima.

- **Rápida y eficiente:** Ideal para obtener inteligencia rápida.

- **Portátil:** Se ejecuta en Python, lo que significa compatibilidad multiplataforma.

- **Especializada:** Hace bien una tarea específica, extrayendo URLs y emails.

- **Limitada:** No hace rastreo profundo ni análisis de contenido más allá de los enlaces.

- **Depende del HTML:** No analizará JavaScript dinámico o contenido construido del lado del servidor que no esté explícitamente visible en el HTML.

- **No es una herramienta de escaneo de vulnerabilidades:** Es puramente para recopilación de información.

Arsenal del Operador/Analista

Para cualquier profesional serio en el campo de la seguridad ofensiva o defensiva, este tipo de herramientas y conocimientos son fundamentales. Aquí hay una lista de lo que considero indispensable para tu arsenal:- Herramientas de Análisis Web: Burp Suite Pro (indispensable para cualquier pentester web), OWASP ZAP (alternativa de código abierto).

- Escáneres de Red: Nmap (el rey de la enumeración de puertos), Masscan (escaneo a gran escala).

- Herramientas de Reconocimiento: Amass (descubrimiento de activos), Subfinder (descubrimiento de subdominios), y por supuesto, URLextractor.

- Entornos de Desarrollo: VS Code con extensiones de Python y Bash, JupyterLab (para análisis de datos y scriptings complejos).

- Libros Clave: "The Web Application Hacker's Handbook", "Penetration Testing: A Hands-On Introduction to Hacking", "Black Hat Python".

- Certificaciones Relevantes: OSCP (Offensive Security Certified Professional) para habilidades ofensivas prácticas, CISSP (Certified Information Systems Security Professional) para un entendimiento más amplio de la seguridad.

Preguntas Frecuentes

Preguntas Frecuentes

- ¿Puede URLextractor encontrar vulnerabilidades directamente?

No. URLextractor está diseñado para la recopilación de información (encontrar URLs, correos). Las vulnerabilidades deben ser identificadas y explotadas con otras herramientas especializadas. - ¿Es URLextractor útil para analizar el contenido de archivos descargados?

Sí. Puedes usar la opción `-f` para procesar archivos HTML que hayas descargado previamente de un sitio web. - ¿Qué tipo de información además de URLs puede extraer?

Principalmente, puede extraer direcciones de correo electrónico que estén presentes en el código HTML. - ¿Funciona con sitios web que usan mucho JavaScript o son aplicaciones de una sola página (SPA)?

Su efectividad puede ser limitada en sitios que cargan contenido dinámicamente vía JavaScript después de la carga inicial del HTML. En esos casos, herramientas que renderizan páginas completas (como Selenium) o escáneres más avanzados serían más apropiados.

El Contrato: Mapea tu Siguiente Blanco

Ahora que conoces `URLextractor`, el desafío es simple pero vital. Elige un sitio web público que te interese (un blog, un foro, una pequeña empresa) y úsalo como tu objetivo. Ejecuta `URLextractor` sobre él. 1. Descarga el HTML de su página principal usando `wget` o `curl`. 2. Ejecuta `URLextractor` sobre el archivo descargado. 3. Analiza las URLs y correos electrónicos que obtengas. ¿Qué te dicen sobre la estructura del sitio? ¿Hay algún patrón interesante? ¿Algún correo que parezca fuera de lugar? Comparte tus hallazgos y las limitaciones que encontraste en los comentarios. El conocimiento se expande cuando se comparte y se debate. ```htmlURLextractor: La Herramienta Forense para el Reconocimiento en la Red Oscura

La telaraña digital es vasta, un laberinto de nodos y enlaces donde la información fluye como sangre en las venas de un cuerpo. Pero no toda la información es visible a simple vista. En las sombras, acechan las oportunidades para aquellos que saben dónde buscar. Hoy no hablamos de vulnerabilidades de día cero ni de exploits exóticos; hablamos de la piedra angular de cualquier operación: el reconocimiento. La primera regla de la guerra, y del pentesting, es conocer a tu enemigo. O en este caso, a tu objetivo. Y para eso, necesitamos herramientas que nos susurren los secretos de la red. En el arsenal del analista de seguridad, la recopilación de información es el primer golpe.

Para eso existe URLextractor. No es una navaja suiza, sino un bisturí de precisión para desentrañar la estructura de un sitio web y extraer la información clave que otros pasarían por alto. Piensa en ello como la autopsia digital de una página web antes de que siquiera pienses en penetrarla. Es la base, el mapa del tesoro, la inteligencia que separa al aficionado del profesional.

¿Qué es URLextractor y Por Qué Debería Importarte?

URLextractor es una utilidad de línea de comandos diseñada para rastrear y extraer URLs, correos electrónicos y otros fragmentos de información de un sitio web o de un archivo HTML local. Imagina que te enfrentas a un nuevo objetivo, un portal corporativo, un foro abandonado, o incluso una red interna. Tu primer instinto debería ser mapear el terreno. ¿Qué dominios están asociados? ¿Qué correos electrónicos utilizan para la comunicación? ¿Qué archivos están expuestos accidentalmente?

La recopilación de información (Information Gathering) no es solo una fase; es un arte. Y URLextractor es un pincel para ese arte. Te permite, de forma metódica y automatizada, obtener una visión general del panorama que te rodea. Olvida el scraping manual, lento y propenso a errores. Aquí hablamos de eficiencia y precisión.

El Poder del Reconocimiento Rápido: El Entorno de Trabajo

Para desatar el potencial de URLextractor, necesitas un entorno preparado. No confíes solo en tu máquina principal; cada operación requiere un entorno aislado y controlado.

Configuración del Entorno: Tu Sandbox Digital

Para empezar, necesitarás un sistema operativo con acceso a la consola. Linux es el estándar de la industria por una razón: las herramientas fluyen mejor. Si eres nuevo en esto, mira las opciones de distribuciones enfocadas en seguridad como Kali Linux o Parrot OS. Ya vienen pre-cargadas con muchas de estas utilidades.

Si prefieres mantener tu sistema operativo principal limpio, una máquina virtual (VM) es tu mejor aliada. Oracle VirtualBox o VMware Workstation Player son opciones gratuitas y robustas. Instala una distribución de Linux en ella.

Instalación de URLextractor

La belleza de muchas herramientas de seguridad es su simplicidad. URLextractor se distribuye principalmente a través de GitHub.

Taller Práctico: Desentrañando el Objetivo

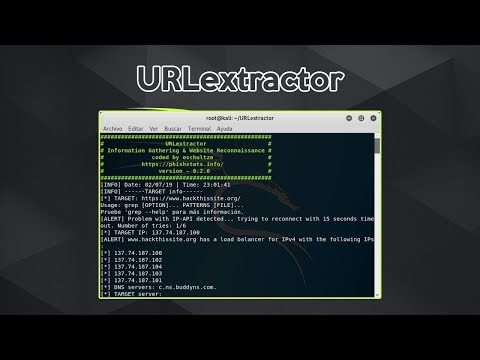

Vamos a ensuciarnos las manos. Asumiremos que ya tienes URLextractor descargado o clonado desde su repositorio.

Ejecución Básica: Extrayendo el Tesoro Oculto

La sintaxis básica es sencilla:

python3 url-extractor.py -f <archivo_html>O, si prefieres apuntar directamente a una URL:

python3 url-extractor.py -u <url_objetivo>El flag `-f` se usa para procesar un archivo HTML local. Esto es útil si ya has descargado el contenido de una página web para un análisis más profundo o si estás revisando un archivo que encontraste. El flag `-u` apunta directamente a una URL en línea.

Aquí es donde la magia ocurre. Supongamos que apuntas `URLextractor` a un sitio web de comercio electrónico. Lo que obtendrás no es solo una lista de enlaces:

- URLs de Productos: Te dará los enlaces directos a todos los productos listados en la página. Esto es oro para entender la variedad de inventario y la estructura de la tienda.

- URLs de Categorías: Descubrirás las diferentes secciones y cómo están enlazadas.

- URLs de Cuentas de Usuario: Si el sitio tiene perfiles, podrías encontrar enlaces relacionados con la gestión de cuentas.

- URLs de Soporte o Contacto: Información vital para intentos de ingeniería social o para entender los canales de comunicación.

- Correos Electrónicos: Si los correos están incrustados en el HTML (incluso codificados), `URLextractor` los sacará a la luz. Esto es crucial para campañas de phishing dirigidas o para la enumeración de usuarios.

Podrías usarlo en conjunto con otras herramientas como `wget` o `curl` para descargar primero el sitio completo y luego analizar el contenido localmente.

wget -r -l 1 -nd -P ./sitio_objetivo/ http://ejemplo.com/pagina_principal.html

python3 url-extractor.py -f ./sitio_objetivo/pagina_principal.htmlLa opción `-r` de `wget` es recursiva, `-l 1` limita la profundidad a un nivel, `-nd` no crea directorios y `-P` especifica el directorio de destino. Esto te da el contenido crudo para que `URLextractor` haga su trabajo.

Veredicto del Ingeniero: ¿Vale la Pena la Inversión de Tiempo?

En el vasto océano de herramientas de reconocimiento, `URLextractor` brilla por su simplicidad y su enfoque específico. No intenta ser todo para todos. Si tu objetivo es desgranar rápidamente la estructura de enlaces y emails de una página web o un conjunto de archivos HTML, es una herramienta excelente.

Pros:

- Fácil de usar: Curva de aprendizaje mínima.

- Rápida y eficiente: Ideal para obtener inteligencia rápida.

- Portátil: Se ejecuta en Python, lo que significa compatibilidad multiplataforma.

- Especializada: Hace bien una tarea específica, extrayendo URLs y emails.

Contras:

- Limitada: No hace rastreo profundo ni análisis de contenido más allá de los enlaces.

- Depende del HTML: No analizará JavaScript dinámico o contenido construido del lado del servidor que no esté explícitamente visible en el HTML.

- No es una herramienta de escaneo de vulnerabilidades: Es puramente para recopilación de información.

Para un pentester o un cazador de bugs, `URLextractor` es un añadido valioso al arsenal. No reemplaza a Burp Suite o a Nmap, pero complementa su funcionalidad, ofreciendo una forma rápida de mapear un punto de partida.

Arsenal del Operador/Analista

Para cualquier profesional serio en el campo de la seguridad ofensiva o defensiva, este tipo de herramientas y conocimientos son fundamentales. Aquí hay una lista de lo que considero indispensable para tu arsenal:

- Herramientas de Análisis Web: Burp Suite Pro (indispensable para cualquier pentester web), OWASP ZAP (alternativa de código abierto).

- Escáneres de Red: Nmap (el rey de la enumeración de puertos), Masscan (escaneo a gran escala).

- Herramientas de Reconocimiento: Amass (descubrimiento de activos), Subfinder (descubrimiento de subdominios), y por supuesto, URLextractor.

- Entornos de Desarrollo: VS Code con extensiones de Python y Bash, JupyterLab (para análisis de datos y scriptings complejos).

- Libros Clave: "The Web Application Hacker's Handbook", "Penetration Testing: A Hands-On Introduction to Hacking", "Black Hat Python".

- Certificaciones Relevantes: OSCP (Offensive Security Certified Professional) para habilidades ofensivas prácticas, CISSP (Certified Information Systems Security Professional) para un entendimiento más amplio de la seguridad.

Adopta estas herramientas y conocimientos. Te diferenciarán.

Preguntas Frecuentes

Preguntas Frecuentes

- ¿Puede URLextractor encontrar vulnerabilidades directamente?

No. URLextractor está diseñado para la recopilación de información (encontrar URLs, correos). Las vulnerabilidades deben ser identificadas y explotadas con otras herramientas especializadas. - ¿Es URLextractor útil para analizar el contenido de archivos descargados?

Sí. Puedes usar la opción `-f` para procesar archivos HTML que hayas descargado previamente de un sitio web. - ¿Qué tipo de información además de URLs puede extraer?

Principalmente, puede extraer direcciones de correo electrónico que estén presentes en el código HTML. - ¿Funciona con sitios web que usan mucho JavaScript o son aplicaciones de una sola página (SPA)?

Su efectividad puede ser limitada en sitios que cargan contenido dinámico vía JavaScript después de la carga inicial del HTML. En esos casos, herramientas que renderizan páginas completas (como Selenium) o escáneres más avanzados serían más apropiados.

El Contrato: Mapea tu Siguiente Blanco

Ahora que conoces `URLextractor`, el desafío es simple pero vital. Elige un sitio web público que te interese (un blog, un foro, una pequeña empresa) y úsalo como tu objetivo. Ejecuta `URLextractor` sobre él.

- Descarga el HTML de su página principal usando `wget` o `curl`.

- Ejecuta `URLextractor` sobre el archivo descargado.

- Analiza las URLs y correos electrónicos que obtengas. ¿Qué te dicen sobre la estructura del sitio? ¿Hay algún patrón interesante? ¿Algún correo que parezca fuera de lugar?

Comparte tus hallazgos y las limitaciones que encontraste en los comentarios. El conocimiento se expande cuando se comparte y se debate.