Los ecos de la información digital resuenan en la oscuridad de la red, cada clic, cada publicación, un fragmento de una verdad oculta. Hay quienes navegan estas aguas sin rumbo, y luego estamos nosotros: los arquitectos de la inteligencia, los que extraemos conocimiento de las sombras. Hoy, no vamos a hablar de puertas traseras ni de exploits de día cero. Hoy, desentrañaremos los secretos que el mundo pone a nuestra disposición, voluntariamente o no. Este no es un tutorial para curiosos, es una inmersión profunda en la mente del recolector de datos, donde cada pieza de información pública es una pieza de un rompecabezas mayor.

OSINT, o Inteligencia de Fuentes Abiertas, es el arte de recopilar y analizar información de fuentes públicamente disponibles para transformarla en inteligencia accionable. En el mundo de la ciberseguridad, esto va desde la preparación para un pentest hasta la investigación de amenazas persistentes. El mundo digital ha democratizado la información, pero también ha creado un océano de datos que puede ahogar al incauto. Nuestra misión es construir un barco lo suficientemente robusto como para navegarlo, y un telescopio para ver más allá del horizonte.

Tabla de Contenidos

- ¿Qué es OSINT y Por Qué es Crucial?

- El Tapiz Digital: Fuentes Clave de OSINT

- Arsenal del Operador: Herramientas Esenciales para OSINT

- El Proceso: De Datos Crudos a Inteligencia Cruda

- Conectando los Puntos: La Verdad Detrás de los Datos

- El Código del Recolector: Ética y Legalidad

- Preguntas Frecuentes

- El Contrato: Tu Primera Investigación OSINT

¿Qué es OSINT y Por Qué es Crucial?

Vivimos en una era de datos hiperconectados. Cada persona, cada organización, deja un rastro digital. OSINT es la disciplina que capitaliza este rastro. Para un pentester, es el reconocimiento previo a la infiltración: entender la arquitectura de red de una empresa, identificar empleados clave, descubrir tecnologías expuestas. Para un analista de seguridad, es la primera línea de defensa: rastrear el origen de una campaña de phishing, mapear la infraestructura de un actor de amenazas, o verificar la autenticidad de información crítica.

La importancia de OSINT radica en su omnipresencia y su capacidad para ofrecer una vista panorámica antes de entrar en el detalle microscópico de la explotación. Un atacante bien informado es un atacante eficiente. Un defensor que entiende el panorama de amenazas es un defensor proactivo. La brecha entre ser reactivo y ser proactivo se cierra con OSINT.

"La información es poder. OSINT te da acceso a ese poder. Úsalo con sabiduría."

El Tapiz Digital: Fuentes Clave de OSINT

El mundo es nuestro tablero de juego. Las fuentes de información son tan variadas como los sistemas que intentamos proteger o entender. Cada una requiere un enfoque distinto:

- Redes Sociales: Facebook, Twitter (X), LinkedIn, Instagram, Reddit. Perfiles, publicaciones, conexiones, metadatos de imágenes. Es un tesoro de información personal y profesional.

- Motores de Búsqueda: Google, Bing, DuckDuckGo. Utiliza operadores de búsqueda avanzada (Google Dorking) para descubrir directorios sensibles, archivos específicos, información de contacto y más.

- Registros Públicos: Dominios (WHOIS), registros de empresas, bases de datos gubernamentales. Revelan la estructura corporativa, propiedad de activos digitales y personas clave.

- Archivos Web: Internet Archive (Wayback Machine). Permite ver versiones antiguas de sitios web, recuperando información que ha sido eliminada.

- Datos de Geolocalización: Metadatos EXIF de imágenes, información de ubicación en redes sociales. Para entender la geografía de una operación o el contexto de una foto.

- Fugas de Datos Públicas: Bases de datos filtradas en la dark web o foros. Contienen credenciales, correos electrónicos, y otra información sensible que puede ser corroborada o utilizada para ataques de ingeniería social.

- Sitios de Código Abierto: GitHub, GitLab, Bitbucket. Repositorios públicos pueden exponer código sensible, claves API, configuraciones y contribuciones de desarrolladores.

- Foros y Comunidades Especializadas: Sectores industriales, foros de tecnología. Proporcionan información sobre tecnologías específicas, vulnerabilidades conocidas en un nicho, y la opinión de expertos.

Arsenal del Operador: Herramientas Esenciales para OSINT

No puedes desmantelar un reactor nuclear con un destornillador. Para OSINT, necesitas herramientas especializadas que automaticen la recolección y faciliten el análisis. Aquí, la eficiencia es clave:

- Maltego: Una herramienta gráfica para la recolección y visualización de datos. Conecta fuentes de información dispares para revelar relaciones ocultas. Es indispensable para un análisis profundo.

- SpiderFoot: Un escáner automatizado de OSINT que recopila información de cientos de fuentes. Genera informes detallados que ahorran horas de trabajo manual.

- Sherlock: Busca nombres de usuario en cientos de redes sociales y sitios web. Esencial para trazar la presencia online de un individuo.

- theHarvester: Recopila emails, subdominios, nombres de hosts, empleados y URLs de fuentes abiertas como motores de búsqueda y servicios de inteligencia.

- Google Dorks: No es una herramienta en sí, sino una técnica. El uso experto de operadores de búsqueda en Google puede desenterrar información que de otro modo permanecería oculta.

- Bases de datos de filtraciones: Sitios como Have I Been Pwned permiten verificar si correos electrónicos o contraseñas han sido expuestos en brechas de seguridad conocidas.

- MetaGer, DuckDuckGo: Motores de búsqueda que priorizan la privacidad y pueden ser útiles para búsquedas menos rastreables.

- Herramientas de análisis de metadatos: ExifTool. Para extraer información incrustada en archivos de imagen y documentos, como fecha, hora, ubicación y el dispositivo utilizado.

- Wayback Machine: Para acceder a versiones archivadas de sitios web. Fundamental para ver cómo se veía un sitio en el pasado o para recuperar contenido eliminado.

Claro, puedes intentar recopilar esta información manualmente, pero en el mundo de la ciberseguridad, el tiempo es un lujo que pocos atacantes o defensores pueden permitirse. Para un análisis serio y a escala, herramientas como Maltego y SpiderFoot son la diferencia entre un pasatiempo y una operación táctica. Los profesionales utilizan estas suites, no solo las versiones gratuitas, sino las licencias completas que desbloquean todo el potencial de análisis.

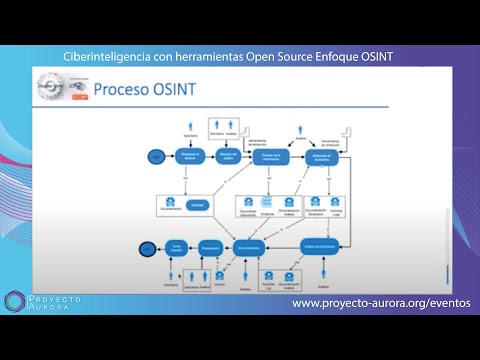

El Proceso: De Datos Crudos a Inteligencia Cruda

OSINT no es solo buscar. Es un proceso metódico:

- Definición del Objetivo: ¿Qué información necesitas? ¿Para qué? Un objetivo claro evita la dispersión y la sobrecarga de datos. ¿Estás buscando información sobre una empresa para un pentest? ¿O rastreando un dominio de phishing?

- Identificación de Fuentes: Basado en el objetivo, ¿dónde reside la información? Redes sociales, registros de dominio, repositorios públicos.

- Recolección de Datos: Utiliza las herramientas y técnicas adecuadas para extraer la información. Sé sistemático. Documenta tus fuentes y la información recopilada.

- Procesamiento y Limpieza: Los datos crudos rara vez son útiles. Elimina duplicados, corrige errores, estandariza formatos.

- Análisis: Busca patrones, anomalías, conexiones. ¿Esta dirección IP se correlaciona con la actividad de un usuario específico? ¿Esta cuenta de redes sociales pertenece a un empleado con acceso privilegiado?

- Correlación: Cruza la información de múltiples fuentes. Un correo electrónico de una filtración de datos puede ser confirmado por un perfil de LinkedIn.

- Generación de Informe: Sintetiza tus hallazgos en inteligencia accionable. ¿Quién, qué, cuándo, dónde, por qué y cómo?

Este ciclo se repite. Cada hallazgo puede iniciar una nueva línea de investigación, extendiendo el alcance de tu análisis. Es un proceso iterativo, una danza constante entre la recolección y la interpretación.

Conectando los Puntos: La Verdad Detrás de los Datos

Aquí es donde la magia (o la ciencia oscura) ocurre. Los datos por sí solos no significan nada. El valor real reside en la correlación. Imagina que recolectas:

- Un nombre de usuario de un foro público.

- Una dirección de correo asociada a ese nombre de usuario en una filtración de datos.

- Un perfil de LinkedIn que utiliza el mismo nombre y experiencia profesional.

- Fotos geotagged en Instagram que coinciden con la ubicación de la sede de la empresa objetivo.

De repente, tienes una conexión. Tienes un individuo, su posible rol, su presencia digital, y su ubicación física aproximada. Esto es inteligencia. Esto es lo que usan los analistas de threat hunting para mapear el terreno de juego de un adversario.

La correlación no siempre es obvia. Requiere pensamiento analítico, intuición y, a menudo, un conocimiento profundo del dominio que estás investigando. Un buen operador de OSINT no solo recolecta, sino que piensa como un detective digital, buscando la historia silenciosa que los datos cuentan.

Ejemplo Práctico de Correlación:

Supongamos que encontramos un dominio `empresa-segura-ejemplo.com` y, mediante WHOIS, vemos que está registrado con información de contacto genérica. Sin embargo, al investigar en redes sociales encontramos un perfil de LinkedIn de un empleado de "Empresa Ejemplo S.A." que menciona estar trabajando en un "proyecto de expansión digital". Luego, usando una herramienta como theHarvester, encontramos correos como `juan.perez@empresa-segura-ejemplo.com`. La correlación comienza a tomar forma.

El Código del Recolector: Ética y Legalidad

OSINT opera en la delgada línea entre lo público y lo privado. Aunque la información sea públicamente accesible, su recolección y uso pueden tener implicaciones éticas y legales. La clave es la intención.

- Legalidad: Asegúrate de que tus métodos de recolección no violen leyes de privacidad o términos de servicio de las plataformas. No hackees para obtener información que sería pública de otra manera.

- Ética: ¿Estás utilizando la información recopilada para hacer daño? ¿Estás acosando a alguien? La difamación, el doxing y el acoso son inaceptables, incluso si se basan en datos públicos.

- Propósito: El OSINT ético se utiliza para mejorar la seguridad, comprender amenazas, investigar fraudes o protegerse a uno mismo. No para el perjuicio.

Mi objetivo aquí es educar. Enseñar a construir defensas más robustas comprendiendo las tácticas de quienes las atacan. Los videos y la información aquí expuesta son para fines puramente educativos. La responsabilidad del uso recae enteramente en el usuario. No soy responsable del mal uso de la información.

"La moralidad es la comprensión de que algunas acciones son intrínsecamente incorrectas, sin importar cuán tentador o beneficioso pueda parecer el resultado."

Preguntas Frecuentes

¿Es legal hacer OSINT?

Generalmente sí, siempre y cuando la información sea públicamente accesible y no se utilicen métodos ilegales para obtenerla, como el acceso no autorizado a sistemas (hacking). La ética del uso es un asunto aparte.

¿Qué es "Google Dorking"?

Es el uso de operadores de búsqueda avanzados en Google (como `filetype:pdf`, `site:example.com`, `inurl:admin`) para encontrar información específica que los motores de búsqueda indexan pero que no es fácilmente visible a través de búsquedas normales.

¿Cuánto tiempo toma volverse un experto en OSINT?

Como en cualquier disciplina técnica, requiere práctica constante y aprendizaje continuo. Hay quienes dedican años a perfeccionar estas habilidades. La curva de aprendizaje inicial es manejable, pero dominarla es un viaje.

¿Puedo usar OSINT para encontrar información privada de alguien?

Si la información es estrictamente privada y no está publicada abiertamente (por ejemplo, datos en bases de datos internas no expuestas), entonces intentar obtenerla sería ilegal y poco ético.

El Contrato: Tu Primera Investigación OSINT

Has absorbido el conocimiento, has visto las herramientas. Ahora, te toca a ti. Tu contrato es simple: elige un objetivo simple. Podría ser una pequeña empresa local, o incluso la presencia online de un influencer conocido que tenga un sitio web o perfiles públicos activos.

Desafío:

- Define claramente qué información buscas sobre tu objetivo (ej: dominios asociados, correos electrónicos de contacto, tecnologías web que utilizan).

- Utiliza al menos tres herramientas o técnicas de OSINT diferentes (ej: Google Dorking, `theHarvester`, o buscar en LinkedIn y Wayback Machine).

- Documenta tus hallazgos, incluyendo las fuentes de cada dato.

- Escribe un breve párrafo correlacionando la información que has encontrado. ¿Puedes inferir algo sobre el objetivo basándote en lo que has descubierto?

Comparte tus técnicas y tus descubrimientos (respetando la privacidad y la ética, por supuesto) en los comentarios. Demuestra que has entendido el poder de la inteligencia de fuentes abiertas.