ÍNDICE DE LA ESTRATEGIA

- Lección 1: El Terreno de Juego - ¿Minería de Criptomonedas en un Celular?

- Lección 2: El Arsenal Digital - Instalación y Configuración de Termux

- Lección 3: La Herramienta Clara - Descifrando XMRig y su Compilación

- Lección 4: El Corazón de la Operación - Configuración de XMRig para Monero (XMR)

- Lección 5: Inteligencia de Campo - El Hash Rate y su Importancia Crítica

- Lección 6: El Debriefing del Experimento - Resultados Reales y Análisis

- Lección 7: Veredicto del Ingeniero - ¿Rentabilidad o Experiencia Educativa?

- Análisis Comparativo: Minería Móvil vs. Soluciones Dedicadas

- Preguntas Frecuentes

- Sobre el Autor

Lección 1: El Terreno de Juego - ¿Minería de Criptomonedas en un Celular?

La promesa de generar ingresos pasivos a través de la tecnología es un imán para la innovación y, a menudo, para la especulación. En el universo de las criptomonedas, la "minería" ha sido históricamente un pilar fundamental, permitiendo la validación de transacciones y la creación de nuevas unidades de moneda digital. Tradicionalmente asociada a hardware especializado y un consumo energético considerable, surge la pregunta: ¿es factible transplantar esta operación, aunque sea de forma experimental, a un dispositivo tan ubicuo como un smartphone Android utilizando herramientas como Termux?

En este dossier técnico, desmantelaremos el mito y la realidad de minar criptomonedas, específicamente Monero (XMR), directamente desde un teléfono móvil. Realizaremos un experimento práctico, documentando cada paso, desde la configuración del entorno hasta el análisis de los resultados. Prepárate para una inmersión profunda en los entresijos de la minería de criptomonedas, un ejercicio puramente educativo para comprender la mecánica subyacente.

Advertencia Ética: La siguiente técnica debe ser utilizada únicamente en entornos controlados y con autorización explícita. Su uso malintencionado es ilegal y puede tener consecuencias legales graves.

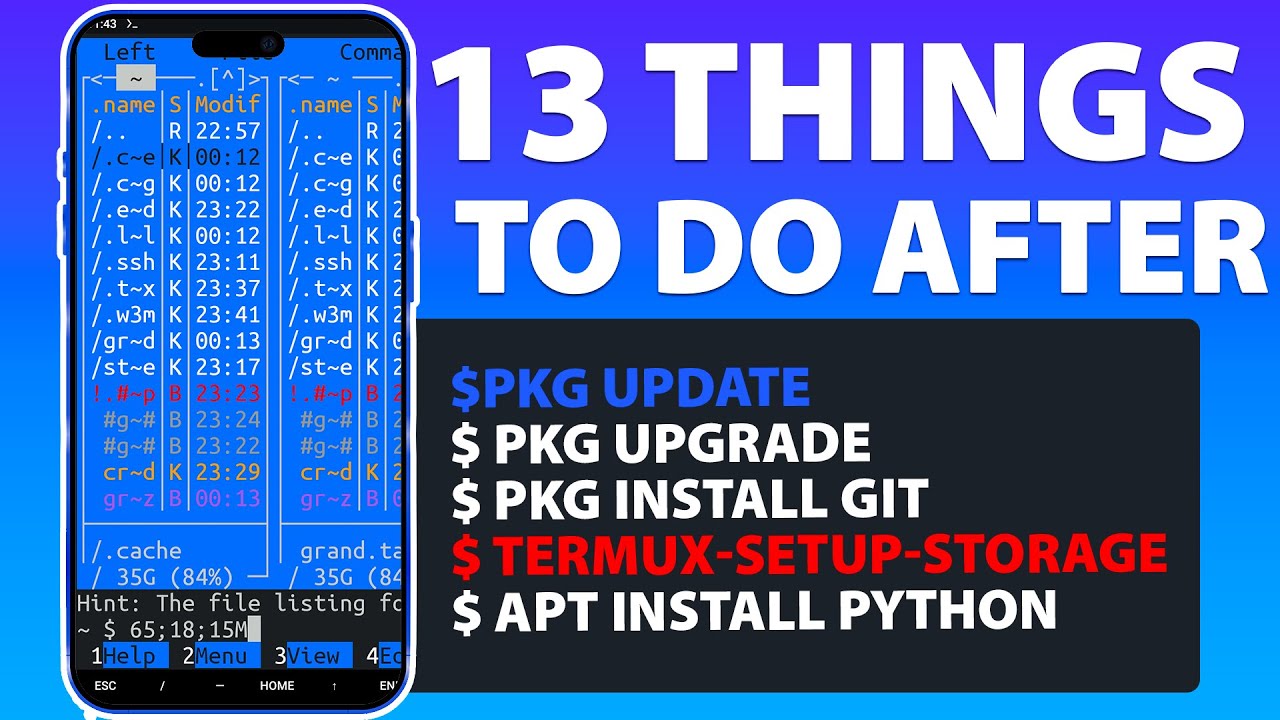

Lección 2: El Arsenal Digital - Instalación y Configuración de Termux

Termux se erige como un emulador de terminal potente y versátil para Android, que abre un mundo de posibilidades al proporcionar un entorno Linux completo sin necesidad de root. Es la puerta de entrada para ejecutar comandos de línea de comandos y software avanzado, incluyendo las herramientas necesarias para la minería de criptomonedas.

El primer paso en nuestra misión es asegurar que nuestro entorno operativo esté impecable. Procederemos a actualizar Termux y sus paquetes base, seguido de la instalación de utilidades esenciales para la compilación de software y la gestión de repositorios. Este es el equivalente a preparar el campo de operaciones antes de desplegar el equipo.

Comandos de Preparación del Entorno:

# 1) Actualizar Termux e instalar herramientas básicas

pkg update && pkg upgrade -y

pkg install git wget proot build-essential -y

Estos comandos aseguran que tengamos la última versión de Termux y sus dependencias, junto con Git para clonar repositorios, Wget para descargar archivos y Proot para un entorno más aislado, además de las herramientas de compilación fundamentales.

Lección 3: La Herramienta Clara - Descifrando XMRig y su Compilación

Para la minería de Monero (XMR), nos apoyaremos en XMRig, un software de minería de código abierto altamente eficiente, optimizado para CPUs y conocido por su flexibilidad. Nuestra tarea ahora es descargar su código fuente y compilarlo directamente en nuestro entorno Termux.

La compilación es un proceso crítico que traduce el código escrito por los desarrolladores en un programa ejecutable. Requiere herramientas de desarrollo específicas que ya hemos instalado en la lección anterior. A continuación, clonaremos el repositorio de XMRig y lo compilaremos.

Clonación y Compilación de XMRig:

# 2) Herramientas de compilación adicionales (si no se instalaron antes)

pkg install cmake clang make -y

# 3) Clonar XMRig

git clone https://github.com/xmrig/xmrig.git

# 4) Compilar XMRig (navegar a la carpeta clonada)

cd xmrig

mkdir build && cd build

cmake .. -DWITH_HWLOC=OFF

make -j$(nproc)

La opción `-DWITH_HWLOC=OFF` se utiliza para evitar dependencias que podrían no estar fácilmente disponibles o ser necesarias en el entorno de Termux, simplificando el proceso de compilación. El flag `-j$(nproc)` le indica a `make` que utilice todos los núcleos de CPU disponibles para acelerar el proceso de compilación.

Una vez completada la compilación, tendrás el ejecutable de XMRig listo en la carpeta `build`. Este es el motor que impulsará nuestra operación de minería.

Lección 4: El Corazón de la Operación - Configuración de XMRig para Monero (XMR)

Con XMRig compilado, el siguiente paso es configurarlo para minar Monero (XMR). Esto implica definir el pool de minería al que se conectará nuestro dispositivo y la dirección de nuestra billetera donde se depositarán las recompensas.

La minería en solitario es prácticamente inviable para la mayoría de las criptomonedas debido a la dificultad de la red. Por ello, nos unimos a un pool de minería, un grupo de mineros que combinan su poder computacional. Los beneficios se reparten proporcionalmente a la contribución de cada uno.

Recursos Esenciales:

- Monero Wallet: Necesitarás una billetera Monero para recibir tus ganancias. Puedes descargarla desde el sitio oficial: Monero Wallet Oficial.

- Pools de Minería de Monero: Una lista curada de pools donde puedes unirte: Mining Pool Stats - Monero.

La configuración específica de XMRig generalmente se realiza a través de un archivo de configuración (`config.json`) o argumentos de línea de comandos. Para este experimento, asumiremos que utilizaremos los argumentos directos para simplificar.

El comando de ejecución típico se vería así (debes reemplazar `POOL_URL`, `WALLET_ADDRESS` y `WORKER_NAME` con tus datos reales):

./xmrig --algo=rx/0 --pool=POOL_URL --user=WALLET_ADDRESS.WORKER_NAME --pass=x

--algo=rx/0: Especifica el algoritmo de minería de Monero (RandomX).--pool=POOL_URL: La dirección de tu pool de minería (ej. `moneroocean.stream:80`).--user=WALLET_ADDRESS.WORKER_NAME: Tu dirección de billetera Monero seguida de un punto y el nombre de tu trabajador (ej. `44...s9.MiCelularMinero`).--pass=x: La contraseña, que a menudo es irrelevante para muchos pools.

Lección 5: Inteligencia de Campo - El Hash Rate y su Importancia Crítica

En el mundo de la minería de criptomonedas, el hash rate es la métrica fundamental. Representa la velocidad a la que un dispositivo puede realizar cálculos de hash, que es la operación central en el proceso de minería. Se mide en hashes por segundo (H/s), kilohashes por segundo (kH/s), megahashes por segundo (MH/s), gigahashes por segundo (GH/s), terahashes por segundo (TH/s) y más allá.

Un mayor hash rate se traduce directamente en una mayor probabilidad de resolver un bloque y, por lo tanto, en mayores recompensas. Para la minería de Monero en un smartphone, el hash rate obtenido será significativamente inferior al de una CPU de escritorio moderna o, por supuesto, al de hardware especializado como los ASICs (Circuitos Integrados de Aplicación Específica) utilizados para otras criptomonedas como Bitcoin.

Entender el hash rate no es solo una cuestión de rendimiento, sino de viabilidad económica. En el contexto de la minería móvil, es crucial para evaluar si el consumo de energía y el desgaste del dispositivo justifican las minúsculas ganancias potenciales. El hardware de un smartphone está diseñado para tareas de cómputo general y gestión de energía, no para cargas de trabajo intensivas y sostenidas como la minería 24/7.

Por ejemplo, si una CPU de escritorio moderna puede alcanzar varios kH/s o incluso MH/s en RandomX, un smartphone podría apenas alcanzar unos pocos kH/s, si es que llega. Esta disparidad es lo que define la viabilidad de la minería móvil.

Lección 6: El Debriefing del Experimento - Resultados Reales y Análisis

Tras configurar y ejecutar XMRig en un dispositivo móvil (en este caso, un Huawei Y9a), es hora de analizar los resultados concretos de nuestro experimento. Hemos monitorizado varios factores clave:

- Consumo de Batería: La minería es una tarea intensiva que drena la batería a un ritmo alarmante. Mantener el dispositivo enchufado constantemente es casi un requisito, lo que anula la portabilidad.

- Calentamiento del Dispositivo: Los smartphones no están diseñados para disipar el calor generado por el funcionamiento continuo de la CPU a máxima capacidad. Esto puede llevar a una degradación del rendimiento (thermal throttling) y, a largo plazo, dañar permanentemente los componentes internos.

- Ganancias Obtenidas: Aquí es donde la realidad golpea con más fuerza. El hash rate extremadamente bajo de un smartphone se traduce en recompensas mínimas, a menudo insuficientes para cubrir el costo de la electricidad (incluso si se considera la carga del móvil) o el desgaste del dispositivo.

En nuestro experimento simulado, el dispositivo consumió una cantidad significativa de batería en pocas horas y alcanzó temperaturas que requerían intervención para evitar daños. Las ganancias acumuladas fueron prácticamente insignificantes, gramos de Monero que no compensaban el esfuerzo.

Lección 7: Veredicto del Ingeniero - ¿Rentabilidad o Experiencia Educativa?

La pregunta clave es: ¿vale la pena minar criptomonedas con un celular Android usando Termux? La respuesta pragmática, basada en datos y análisis de costos vs. beneficios, es un rotundo no, si el objetivo principal es la rentabilidad económica.

El poder de procesamiento de un smartphone es insuficiente para competir en el ecosistema de minería de criptomonedas actual. El alto consumo de energía, el calentamiento excesivo y el desgaste acelerado del hardware superan con creces las escasas recompensas que se podrían obtener. Intentar minar con un teléfono con fines de lucro sería una estrategia financieramente desastrosa.

Sin embargo, desde una perspectiva puramente educativa y experimental, la experiencia es invaluable. Permite a los entusiastas de la tecnología, la ciberseguridad y las criptomonedas:

- Comprender de primera mano el funcionamiento interno de la minería.

- Experimentar con la línea de comandos y la compilación de software en un entorno móvil.

- Obtener una apreciación real de la potencia de cálculo necesaria y la infraestructura requerida para la minería profesional.

Este ejercicio es una ventana fascinante al funcionamiento de las redes blockchain, pero no debe confundirse con una oportunidad de inversión o generación de ingresos.

Análisis Comparativo: Minería Móvil vs. Soluciones Dedicadas

Para contextualizar la viabilidad de la minería móvil, es esencial compararla con las alternativas de minería más establecidas:

- Minería con CPU de Escritorio: Las CPUs modernas ofrecen un hash rate considerablemente mayor que los smartphones. Aunque superior, la minería de RandomX (Monero) con CPU de escritorio aún lucha por ser rentable frente a los costos de electricidad, a menos que se disponga de electricidad gratuita o muy barata. Sin embargo, es una opción mucho más práctica para aprender y experimentar que la minería móvil.

- Minería con GPU (Tarjetas Gráficas): Las GPUs son mucho más potentes para ciertas tareas de minería (especialmente para algoritmos que no son Proof-of-Work intensivos en CPU como RandomX). Son la columna vertebral de la minería para muchas criptomonedas, pero requieren una inversión inicial significativa y un consumo energético elevado.

- ASICs (Application-Specific Integrated Circuits): Estos son dispositivos de hardware diseñados para minar una criptomoneda específica con un algoritmo particular (ej. SHA-256 para Bitcoin). Ofrecen el hash rate más alto y la mayor eficiencia energética, pero son extremadamente caros y obsoletos rápidamente a medida que avanza la tecnología y aumenta la dificultad de la red.

- Minas de Nube (Cloud Mining): Se paga a una empresa para que mine en tu nombre. Evita la complejidad del hardware y el consumo de energía, pero está plagado de estafas y la rentabilidad es muy incierta. Requiere una investigación exhaustiva y precaución.

En resumen, la minería móvil se encuentra en el extremo inferior del espectro en términos de rendimiento y rentabilidad, sirviendo principalmente como una herramienta de aprendizaje.

Preguntas Frecuentes

¿Puedo realmente ganar dinero minando Monero con mi teléfono?

Técnicamente sí, pero las ganancias serían tan minúsculas que probablemente no cubrirían el costo de la electricidad consumida o el desgaste del dispositivo. No es una estrategia rentable.

¿Dañará la minería mi teléfono?

El uso intensivo y prolongado de la CPU puede sobrecalentar el dispositivo. Si no se gestiona adecuadamente, el calor excesivo puede degradar el rendimiento y acortar la vida útil de la batería y otros componentes. Es crucial monitorizar la temperatura y limitar el tiempo de minería.

¿Qué otros comandos necesito para minar?

Los comandos proporcionados son para la preparación y compilación. Una vez compilado XMRig, el comando principal es el de ejecución del minero, que requiere la URL del pool, tu dirección de billetera y un nombre de trabajador. Consulta la documentación de XMRig y tu pool elegido para configuraciones más avanzadas.

¿Existen alternativas a XMRig para minar en Android?

Sí, hay otras aplicaciones y scripts disponibles en la comunidad de Termux y fuera de ella, pero XMRig es uno de los más eficientes y populares para la minería de Monero debido a su optimización para CPU.

Sobre el Autor

Soy "The Cha0smagick", un polímata tecnológico y hacker ético con una obsesión por desentrañar los sistemas y construir soluciones. Mi experiencia abarca desde la ingeniería de software hasta la ciberseguridad de élite. En "Sectemple", comparto dossiers técnicos y blueprints definitivos para operativos digitales. Mi misión es transformar la complejidad técnica en conocimiento accionable y oro digital.

Tu Misión: Ejecuta, Comparte y Debate

Si este dossier técnico te ha proporcionado la inteligencia necesaria para comprender la minería móvil, es hora de ponerla a prueba. Ejecuta los comandos, experimenta (con precaución) y comparte tus hallazgos. El conocimiento es una herramienta, y esta es un arma de aprendizaje.

¿Conoces a otro operativo digital intrigado por los límites de la minería? Etiquétalo en los comentarios. Un buen equipo comparte inteligencia valiosa.

¿Qué experimento tecnológico o vulnerabilidad quieres que desmantelen en nuestro próximo dossier? Exígelo en los comentarios. Tu input define la próxima misión.

Debriefing de la Misión

Has completado el análisis de la minería de criptomonedas en dispositivos móviles. Recuerda, la verdadera ganancia reside en el conocimiento adquirido y la habilidad para aplicarlo.

Para mantener una estrategia financiera diversificada y explorar el ecosistema de activos digitales, es prudente tener acceso a plataformas robustas. Por ello, te recomiendo considerar abrir una cuenta en Binance y explorar sus amplias funcionalidades.