The digital shadows are long, and in their depths, vulnerabilities like Log4Shell lie dormant, waiting for the opportune moment to strike. They are the ghosts in the machine, whispered about in hushed tones by sysadmins and feared by CISOs. On November 30th, 2021, the Apache development team was alerted to a flaw so profound, it sent ripples of panic across the cybersecurity landscape. This wasn't just another bug; this was an exploit that could grant an attacker unfettered access, a skeleton key to systems running one of the most ubiquitous Java logging libraries. This is the story of CVE-2021-44228, or as it's more commonly known, Log4Shell.

For those of us who operate in the grey areas, who see the network not as a boundary but as a series of interconnected systems ripe for analysis, Log4Shell was a stark reminder of the interconnectedness of modern software supply chains. It exposed the inherent risks of relying on open-source components without rigorous scrutiny. Today, we’re not just dissecting a vulnerability; we’re performing a digital autopsy on a critical piece of infrastructure. We'll trace the attack vectors, understand the mechanics of the exploit, and more importantly, map out the hardened defenses required to seal the breaches.

Table of Contents

- What is Log4j?

- Understanding Log4Shell (CVE-2021-44228)

- The Attack Surface

- Exploitation Walkthrough: A Practical Perspective

- Mitigation Strategies: Fortifying Your Defenses

- Verdict of the Engineer: Is Log4Shell Still a Threat?

- Arsenal of the Operator/Analyst

- FAQ: Log4Shell

- The Contract: Securing Your Systems

What is Log4j? The Ubiquitous Logger

At its core, Apache Log4j is a Java-based logging utility. Think of it as the diligent, yet sometimes careless, scribe of your Java applications. It meticulously records events—errors, warnings, informational messages—providing a vital trail for debugging, monitoring, and auditing. Its popularity stems from its flexibility, performance, and seamless integration into a vast ecosystem of Apache projects. From web servers like Apache Tomcat to data processing platforms like Apache Solr and big data solutions like Apache Druid, Log4j has been an embedded, often unseen, component.

Its ubiquity, however, is a double-edged sword. When a vulnerability arises in such a widely deployed component, the blast radius is immense. Millions of servers, applications, and services worldwide suddenly become potential targets. This is the inherent weakness in relying on foundational libraries: a single flaw can compromise the entire structure built upon it.

Understanding Log4Shell (CVE-2021-44228): A Critical Vulnerability

Log4Shell is not just another Remote Code Execution (RCE) vulnerability; it's a critical flaw that, for a time, became the digital equivalent of a wildfire. Discovered by the security research community and disclosed on December 9th, 2021, this vulnerability, officially designated CVE-2021-44228, carries a CVSS score of 10.0 – the maximum possible. This means it’s critically severe, posing an immediate and significant threat.

The vulnerability lies in Log4j's message lookup functionality, specifically its support for the Java Naming and Directory Interface (JNDI). By crafting a malicious string—often disguised as user input, a header, or any data that gets logged by an application using a vulnerable version of Log4j—an attacker can trigger a request to a remote server controlled by them. This remote server can then serve a malicious Java class file. When Log4j processes this lookup request, it fetches and executes that class file on the vulnerable server, leading directly to Remote Code Execution (RCE).

Imagine a security guard logging a visitor's name. If that name contained instructions for the guard to open a specific door and let in an unknown entity, chaos would ensue. That's essentially what Log4Shell allows an attacker to do: inject commands disguised as log entries, leading to system compromise.

The Attack Surface: Where Does Log4Shell Hide?

The beauty, and terror, of Log4Shell lies in its deceptively simple attack surface. Any input that gets logged by a vulnerable Log4j instance is a potential vector. This includes, but is not limited to:

- HTTP Headers (e.g., User-Agent, Referer, X-Forwarded-For)

- URL parameters

- Form data

- Application-specific fields

- Even seemingly innocuous data like usernames or search queries

Services like Apache Solr, which often ingest and process large amounts of external data, are particularly susceptible. A malicious document uploaded to a Solr index, or even a crafted query string, could trigger the vulnerability. This widespread applicability meant that identifying all potential entry points required a deep understanding of application logic and data flow, a task that often overwhelmed security teams scrambling to patch their environments.

The sheer volume of potential ingress points made comprehensive scanning and patching a monumental undertaking. It was a classic case of an attacker leveraging the complexity and interconnectedness of modern systems to their advantage. The first rule of the offensive is to understand your target’s attack surface; Log4Shell provided an almost embarrassingly large one.

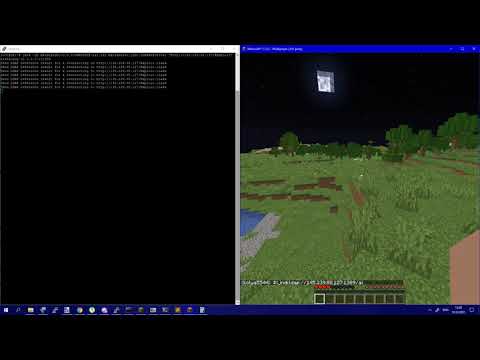

Exploitation Walkthrough: A Practical Perspective

To truly grasp the threat, we need to look at how it's weaponized. While full exploitation details are beyond a simple blog post and best explored in controlled environments like Capture The Flag (CTF) platforms, the fundamental steps are well-documented. For educational purposes, let's outline the conceptual flow. Remember, **never attempt these techniques on systems you do not own or have explicit permission to test.**

A typical exploitation scenario would involve:

- Setting up a malicous LDAP/RMI server: The attacker needs a server accessible from the target to respond to the JNDI lookup with a malicious payload. Tools like Marshals or custom scripts can be used for this. This server will host the Java serialized object or class file that the vulnerable application will download and execute.

- Crafting the malicious Log4j payload: This payload is the specially formatted string that triggers the vulnerability. It typically looks like `${jndi:ldap://

: / }`. - Delivering the payload: The attacker sends this payload to the target application in a way that will be logged. This could be via an HTTP request, a POST body, or any other data input that the application logs.

- Triggering the execution: The vulnerable Log4j instance logs the payload. It interprets the `${jndi:...}` pattern as a lookup instruction. It then contacts the attacker's specified LDAP or RMI server.

- Receiving and executing the payload: The attacker's server responds, providing the malicious Java class. The vulnerable application downloads and executes this class, granting the attacker control over the system.

This process, while seemingly straightforward, requires precision. Misconfigurations in the attacker's server or subtle variations in the target application's logging mechanisms can derail the exploit. However, the core mechanism remains terrifyingly effective.

For hands-on practice, exploring environments such as the TryHackMe room dedicated to Log4Shell is highly recommended. It provides a safe, legal sandbox to understand these mechanics.

Mitigation Strategies: Fortifying Your Defenses

The immediate aftermath of Log4Shell's discovery saw a mad scramble for patches and workarounds. Mitigation falls into two primary categories: patching the vulnerable software and implementing defensive controls.

Patching is Paramount

The most effective solution is to update Log4j to a non-vulnerable version. Apache has released several patched versions (e.g., 2.17.1, 2.12.4, 2.3.1). Organizations must diligently:

- Identify all instances: This is the hardest part. It requires thorough asset inventory and dependency scanning.

- Upgrade Log4j: Replace vulnerable JAR files with the latest patched versions.

- Rebuild/Redeploy applications: Ensure applications are recompiled and redeployed with the updated libraries.

Defensive Controls & Workarounds

For situations where immediate patching isn't feasible, temporary workarounds and layered security are crucial:

- System Properties: For Log4j versions 2.10 to 2.16, setting the system property `log4j2.formatMsgNoLookups` to `true` disables the JNDI lookup functionality. This can be done via JVM arguments (`-Dlog4j2.formatMsgNoLookups=true`).

- Environment Variable: For versions 2.7 to 2.16, setting the `LOG4J_FORMAT_MSG_NO_LOOKUPS` environment variable to `true` also mitigates the issue.

- Remove JndiLookup Class: For versions 2.7 to 2.14.1, you can manually remove the `JndiLookup` class from the `log4j-core-*.jar` file. This is a more intrusive, but effective, manual mitigation.

- Web Application Firewalls (WAFs): WAFs can be configured with custom rules to detect and block known Log4Shell exploit patterns in incoming traffic. However, attackers are adept at evading WAF signatures, making this a secondary layer of defense.

- Network Segmentation and Egress Filtering: Restricting outbound connections from servers can prevent vulnerable applications from reaching attacker-controlled JNDI servers.

- Intrusion Detection/Prevention Systems (IDPS): Deploying IDPS with updated signatures can help detect and alert on exploit attempts.

A defense-in-depth strategy is essential. Relying on a single mitigation is a gamble; the adversary will always probe for the weakest link. For instance, disabling lookups directly in Log4j is critical, but that doesn't stop an attacker from finding other vulnerabilities in your application or infrastructure.

Verdict of the Engineer: Is Log4Shell Still a Threat?

The immediate crisis of Log4Shell may have subsided, but the threat persists. Like a phantom limb, the vulnerability continues to haunt systems that haven't been fully remediated. The sheer number of legacy systems, IoT devices, and embedded applications means that unpatched instances of Log4j likely still exist, lurking in forgotten corners of the network.

Furthermore, the Log4Shell incident served as a powerful lesson for attackers. It proved the efficacy of attacking supply chain dependencies. We can expect to see more exploits targeting similar mechanisms in other widely used libraries. The attack surface has irrevocably expanded, and the need for continuous software supply chain security, including Software Bill of Materials (SBOM) analysis and dependency management, is now a non-negotiable requirement.

Verdict: While immediate exploitation attempts have decreased due to widespread patching and awareness, Log4Shell remains a critical vulnerability that demands ongoing vigilance. Any organization that hasn't fully audited and patched its Log4j instances is operating with a significant, self-inflicted risk. It's a vulnerability that doesn't just grant access; it sets the stage for complete system takeover. For defenders, ignorance is not bliss—it's a vulnerability waiting to be weaponized.

Arsenal of the Operator/Analyst

Navigating the aftermath of Log4Shell and similar widespread vulnerabilities requires a well-equipped toolkit. Here's what every operator and analyst should have at their disposal:

- Vulnerability Scanners: Tools like Nessus, Qualys, or open-source options like Trivy can help identify vulnerable Log4j instances within your infrastructure.

- Dependency Analysis Tools: Software Composition Analysis (SCA) tools (e.g., OWASP Dependency-Check, Snyk, Black Duck) are crucial for understanding your software's dependencies and identifying vulnerable components like Log4j.

- Log Analysis Platforms: SIEMs (e.g., Splunk, ELK Stack) and log aggregators are essential for monitoring for suspicious activity, identifying exploit attempts, and performing forensic analysis.

- Network Traffic Analysis Tools: Wireshark, tcpdump, and network intrusion detection systems (NIDS) can help detect malicious outbound connections or exploit patterns.

- Sandboxing/CTF Platforms: Environments like TryHackMe or Hack The Box are invaluable for safe, legal practice of exploitation and defense techniques.

- Security Books: "The Web Application Hacker's Handbook" remains a cornerstone for understanding web vulnerabilities. For more advanced topics, explore resources on exploit development and reverse engineering.

- Certifications: Obtaining certifications like the OSCP (Offensive Security Certified Professional) or CISSP (Certified Information Systems Security Professional) validates expertise and provides structured learning paths.

Investing in the right tools and continuous learning is not a cost; it's an investment in your organization's resilience.

FAQ: Log4Shell

- What is the most critical version of Log4j affected by Log4Shell?

- Versions 2.0-beta9 through 2.14.1 were primarily affected by the core Log4Shell vulnerability (CVE-2021-44228). However, subsequent related vulnerabilities were found in later versions, making it essential to update to Log4j 2.17.1 or later.

- Can cloud-native applications still be affected by Log4Shell?

- Yes. If a cloud-native application uses a vulnerable version of Log4j as a dependency, it remains susceptible. Cloud environments can provide attackers with new avenues, such as exploiting misconfigured services or accessing internal networks.

- Is there a quick way to check if my Java applications are vulnerable?

- While there's no single "quick check" that covers all scenarios, using dependency scanning tools (SCA) is the most effective automated method. Manual code review and log analysis can also reveal usage of vulnerable Log4j versions.

- If I cannot update Log4j, what is the best mitigation?

- If updating is impossible, disabling JNDI lookups via system properties (`-Dlog4j2.formatMsgNoLookups=true`) or environment variables (`LOG4J_FORMAT_MSG_NO_LOOKUPS=true`) is the next best step. For older versions, removing the `JndiLookup` class from the JAR is an option.

The Contract: Securing Your Systems Against the Next Wave

Log4Shell wasn't just a vulnerability; it was a wake-up call. The digital landscape is a battlefield, and complacency is a fatal flaw. The ease with which this vulnerability was weaponized underscored the critical importance of understanding your software's dependencies and maintaining a robust incident response plan.

The question isn't whether another vulnerability of this magnitude will emerge, but when. Are you prepared? Have you moved beyond reactive patching to proactive security? This includes implementing DevSecOps practices, prioritizing supply chain security, and continuously monitoring your environment for the slightest anomaly. The time for superficial security measures is long past. We must build systems that are resilient by design, not by accident.

Now, it's your turn. What are your strategies for managing third-party library risks? Have you encountered Log4Shell in unexpected places? Share your insights, your tools, and your battle scars in the comments below. Let's build a collective defense against the ghosts in the machine.