Table of Contents

- Understanding the Threat Landscape

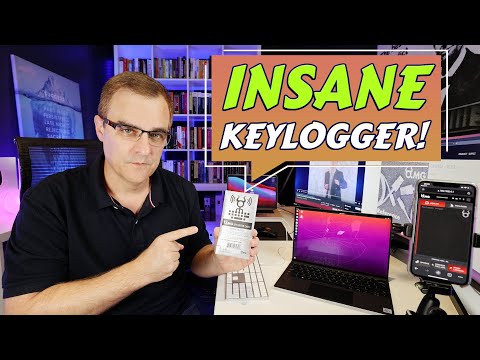

- The Hardware Arsenal: OMG Cable & Friends

- Payload Development: Crafting the Digital Skeleton Key

- Execution and Bypass: Breathing Life into the Payload

- Beyond the Rickroll: Real-World Implications

- Defensive Measures: Fortifying the Perimeter

- Frequently Asked Questions

- The Contract: Your Next Move

Understanding the Threat Landscape

The digital realm is a battlefield disguised as convenience. We rely on USB devices for everything from data transfer to power. This reliance creates blind spots, exploitable vectors that attackers can leverage. The Hak5 OMG Cable, along with its brethren like the Rubber Ducky, transforms this vulnerability into a potent offensive tool. These devices aren't merely cables; they are sophisticated keystroke injectors, masquerading as standard peripherals. Imagine plugging in what you think is a charging cable, only for it to silently type commands into your system faster than any human could. This is the reality of low-tech, high-impact attacks that bypass many conventional security measures designed to protect against network-borne threats.

The illusion of safety is shattered when a device designed for utility becomes an instrument of intrusion. These cables leverage the inherent trust operating systems place in human-driven input. When a USB HID (Human Interface Device) is plugged in, the OS assumes a user is interacting with the system. This assumption is precisely what these payloads exploit. They don't need network access, elevated privileges through software vulnerabilities, or complex social engineering. They just need a physical connection and a moment of opportunity.

The Hardware Arsenal: OMG Cable & Friends

When assembling an offensive toolkit, physical access tools are paramount. The Hak5 ecosystem has long been a staple for penetration testers and security researchers. Among their arsenal, the OMG Cable and the Rubber Ducky stand out. The OMG Cable is particularly insidious because it appears to be a genuine, functional data/charging cable (e.g., USB-C to Lightning). This makes it incredibly difficult to distinguish from legitimate hardware.

"The most effective way to compromise a system is often through the simplest vector. Never underestimate the power of physical access and the deception of the ordinary." - A seasoned operator, speaking from the shadows.

The Rubber Ducky, on the other hand, is a dedicated device that plugs directly into a USB-A port. Both function by emulating a keyboard, allowing them to rapidly execute pre-programmed scripts when connected to a powered device. For anyone serious about understanding attack vectors, investing in these tools is not a luxury, but a necessity. Platforms that offer advanced training, like those required for certifications such as the OSCP (Offensive Security Certified Professional), often incorporate such hardware in their curriculum. Understanding how these devices work is fundamental for designing effective defense strategies. Exploring comprehensive cybersecurity courses is your next step to mastering these concepts.

Payload Development: Crafting the Digital Skeleton Key

The magic behind these devices lies in their payloads – the scripts that dictate their behavior. These are essentially sequences of keystrokes that the emulated keyboard will type. The art is in crafting commands that achieve the desired outcome without raising immediate suspicion, or in this case, directly bypassing the logon screen. For educational purposes, simple "Rickroll" payloads are often used to demonstrate the concept. These scripts automate the opening of web browsers and navigation to the iconic YouTube video.

The provided links offer examples of such scripts tailored for specific operating systems:

- Apple macOS Rickroll: Link to macOS Script

- Linux Rickroll: Link to Linux Script

Developing your own payloads requires a solid understanding of the target OS's command-line interface and scripting capabilities. For Python enthusiasts, libraries like pynput can be used on a compromised system to simulate keyboard input, offering a software-based alternative or complement to hardware injectors for deeper dives into automation. Mastering scripting is a core skill for any aspiring threat hunter or penetration tester, and resources detailing advanced Python for cybersecurity can prove invaluable.

Execution and Bypass: Breathing Life into the Payload

The actual "bypass" of a logon screen isn't about cracking passwords in real-time; it's about leveraging the physical connection to execute commands *before* full OS security is enforced, or by injecting commands that are interpreted as legitimate user input during the boot or unlock sequence. When the OMG Cable is plugged into a powered machine, it enumerates as a keyboard. The operating system, whether macOS or Linux, typically initializes USB HID devices early in its boot process or upon user interaction.

The script, embedded within the device, is then executed. For instance, a script might:

- Wait for the logon screen to appear.

- Simulate pressing the "Tab" key to navigate to the username field.

- Type a pre-defined username (if known or a default).

- Simulate pressing "Tab" again to navigate to the password field.

- Type a pre-defined password (if known or a default).

- Simulate pressing "Enter" to log in.

If the password is unknown, the payload can be designed to achieve other objectives, such as dropping a reverse shell, downloading further tools, or exfiltrating specific files. The key here is that the commands are typed by the device, not entered by an attacker directly on a keyboard. This makes it a potent tool for rapid deployment in scenarios where physical access is obtained, even for a brief window.

Beyond the Rickroll: Real-World Implications

While the "Rickroll" is a fun demonstration, the true power of the OMG Cable and Rubber Ducky lies in more malicious applications. Imagine these scenarios:

- Data Exfiltration: Instantly typing commands to copy sensitive files to a mounted USB drive or initiate a reverse shell connection to an attacker-controlled server.

- Persistence: Automating the creation of new user accounts, scheduling malicious tasks, or modifying system configurations to ensure continued access after reboots.

- Malware Deployment: Downloading and executing various forms of malware, from ransomware to remote access trojans (RATs).

- Credential Harvesting: Typing commands to launch phishing pages or keylogging software that captures user credentials entered after the initial bypass.

The attack surface is vast. For mobile devices like Android and iOS, specific versions or companion setups of the OMG Cable can also be utilized, as demonstrated in related setup videos. Understanding these possibilities is crucial for implementing effective security policies and **penetration testing services** that mimic real-world threats.

Defensive Measures: Fortifying the Perimeter

The most effective defense against physical USB-based attacks is a robust physical security policy. The principle of "defense in depth" is critical here.

- Physical Security: Secure workstations and server rooms. Implement access controls that limit who can physically connect devices.

- USB Port Control: Utilize software solutions or BIOS/UEFI settings to disable or restrict the functionality of USB ports to specific authorized devices only. Endpoint security solutions with granular USB control are essential.

- User Education: Train users to be wary of unfamiliar USB devices and to report any suspicious findings. The "stranger danger" principle applies to technology too.

- Endpoint Detection and Response (EDR): Deploying advanced EDR solutions can help detect anomalous keyboard inputs or process executions, even if they originate from a seemingly trusted device.

- Regular Audits: Conduct periodic security audits that include checks for unauthorized hardware or software modifications.

For organizations looking to proactively identify such vulnerabilities, engaging with professional **penetration testing services** is highly recommended. These services can simulate sophisticated attack scenarios, including physical access, to test your defenses.

Frequently Asked Questions

Q: Are these devices legal to own?

A: Owning these devices is generally legal for educational and security research purposes. However, using them to access systems without explicit authorization is illegal and unethical.

Q: Can these attacks be detected?

A: Yes, with proper security measures such as EDR solutions, USB port restrictions, and vigilant monitoring, these attacks can be detected and prevented.

Q: Do these devices require special software installation on the target machine?

A: No, they typically do not. They emulate keyboard input, so the OS interprets the commands as if a human typed them directly, bypassing the need for traditional software installation on the target.

Q: How quickly do these scripts execute?

A: Scripts can execute extremely rapidly, often completing complex sequences in seconds, far faster than manual typing.

The Contract: Your Next Move

The Hak5 OMG Cable and Rubber Ducky are potent tools that illustrate the often-overlooked threat of physical device compromise. They highlight how fundamental trust in hardware can be manipulated.

Your contract is clear: understand the invisible. Don't just patch your network; secure your ports. Armed with this knowledge, are you prepared to defend against such attacks? Your next step is to evaluate your own physical security posture. Can your systems withstand a seemingly innocent USB connection? Document your findings, implement stricter controls, and consider how you would test these defenses. The digital shadows are real, and their tools are more accessible than ever.

Now, the floor is yours. What are your strategies for detecting and mitigating these types of hardware-based attacks? Share your insights, tools, and successful defensive implementations in the comments below. Let's build a more resilient digital frontier together.