La luz parpadeante del monitor proyectaba sombras danzantes en la penumbra de la sala. Los logs del sistema, un murmullo constante de actividad, contaban historias de transacciones anónimas y comunicaciones cifradas. Pero alguien había decidido escribir un nuevo capítulo, uno plagado de desinformación y sensacionalismo. El título era llamativo, una promesa de acción prohibida: "Entre a la Deep Web y Descargue un Virus". Un clásico señuelo, diseñado para atraer las miradas curiosas de quienes navegan por los oscuros recovecos de la red sin comprender a fondo sus mecanismos. Hoy, en Sectemple, no vamos a replicar esa imprudencia. Vamos a desmantelar esta farsa, a diseccionar la ingeniería social y la falta de rigor técnico que la sustentan, y a fortalecer tu armadura digital contra este tipo de engaños.

La Promesa: ¿Un Viaje al Abismo Digital?

El video en cuestión, según las recomendaciones de algunos usuarios, prometía una demostración de cómo navegar por la Deep Web para, supuestamente, descargar un virus. La propia premisa es defectuosa. La Deep Web, en sí misma, es simplemente una capa de Internet no indexada por motores de búsqueda convencionales. Requiere navegadores específicos como Tor. No es un hervidero intrínseco de malware esperando ser descargado por curiosos. La verdadera fuente de amenazas sigue siendo la ingeniería social, los sitios web comprometidos, el phishing, y las vulnerabilidades de software no parcheado, independientemente de si se accede a ellos a través de la surface web o la deep web.

El gancho es evidente: explotar la fascinación y el temor que rodea a la "Deep Web", un término a menudo malinterpretado y asociado directamente con actividades ilícitas y peligros cibernéticos. La realidad es que, si bien la anonimidad que ofrece Tor puede ser explotada por actores maliciosos, también es una herramienta vital para activistas, periodistas y ciudadanos en regímenes opresores. Reducir su propósito a una simple "descarga de virus" es una simplificación burda y peligrosa.

Análisis de la Táctica: El Engaño y la Superficialidad

Tras la fachada de una "demostración hacker", lo que a menudo encontramos es una combinación de:

- Ingeniería Social: La creación de un escenario que parece auténtico para manipular la percepción del espectador.

- Mala Interpretación Técnica: Una falta fundamental de comprensión sobre cómo funcionan las redes, Tor, y la distribución de malware.

- Sensacionalismo: La exageración de los riesgos y la simplificación de conceptos complejos para generar clics y visualizaciones.

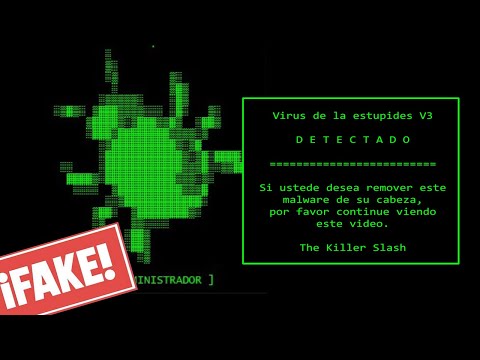

En un análisis técnico riguroso, el primer paso sería cuestionar la autenticidad de la fuente. ¿Se muestra realmente un proceso de descarga de un archivo malicioso desde un sitio .onion legítimamente peligroso, o se está presentando un archivo *descargado previamente* y etiquetado como "virus de la Deep Web" con un contexto falso? La falta de transparencia en la presentación del "descargador" y el supuesto "virus" es una bandera roja instantánea.

El Verdadero Vector de Ataque y la Defensa Efectiva

Los atacantes no necesitan que navegues a la "Deep Web" para entregarte malware. Los vectores de ataque más comunes y efectivos son:

- Phishing y Spear Phishing: Correos electrónicos o mensajes que suplantan identidades legítimas con enlaces maliciosos o archivos adjuntos infectados.

- Sitios Web Comprometidos (Watering Hole Attacks): Sitios web legítimos que han sido infectados para distribuir malware a sus visitantes.

- Exploits de Vulnerabilidades: Ataques dirigidos a fallos de seguridad en software (navegadores, sistemas operativos, aplicaciones) para ejecutar código sin el conocimiento del usuario.

- Ingeniería Social en Plataformas Convencionales: Videos en YouTube, publicaciones en redes sociales (surface web) que promueven descargas engañosas.

La defensa contra estas amenazas no reside en evitar la Deep Web, sino en cultivar una mentalidad de seguridad robusta:

- Verificación Constante: Antes de hacer clic, pregunta: ¿Es este enlace esperado? ¿Proviene de una fuente confiable?

- Mantener el Software Actualizado: Un sistema operativo, navegador y aplicaciones parcheados son tu primera línea de defensa contra exploits.

- Uso de Soluciones de Seguridad: Antivirus, firewalls y herramientas de detección de intrusos son esenciales.

- Conocimiento del Terreno: Comprender las tácticas de ingeniería social te permite reconocer y evadir el engaño.

Taller Práctico: Fortaleciendo Tu Navegación Segura

Aunque no vamos a "descargar virus", sí podemos fortalecer tus hábitos de navegación y análisis. El objetivo es aprender a identificar la desinformación y los posibles engaños.

- Análisis de la URL (Superficial Web): Si te encontraras con un enlace sospechoso en la Surface Web que promete algo similar, detente. Pasa el cursor sobre el enlace (sin hacer clic) para ver la URL real. Analiza si coincide con el texto o el contexto. Busca dominios extraños, subdominios engañosos o cambios sutiles en nombres conocidos.

- Verificación de la Fuente del Contenido: Si un video de YouTube o una publicación social afirma mostrar algo peligroso, busca fuentes independientes y reputadas que validen esa información. Sectorial, T.K.S. (el supuesto nombre del canal original) es un ejemplo de contenido que carece de rigor. Investiga si el creador tiene un historial de desinformación.

- Análisis de Metadatos (Archivo Descargado - CON FINES EDUCATIVOS Y AUTORIZADOS):

Supongamos que, en un entorno de prueba controlado y sandbox, decides analizar un archivo sospechoso. Aquí es donde no se trata de "descargar de la Deep Web", sino de analizar "artefactos" de forma segura.

Utilizarías herramientas como `exiftool` para investigar metadatos de archivos.

# En un entorno aislado (VM, sandbox) exiftool archivo_sospechoso.exeSi el archivo es un ejecutable, la inspección se vuelve más crítica. Herramientas como IDA Pro, Ghidra, o incluso un simple `strings` en Linux pueden revelar cadenas textuales sospechosas.

strings archivo_sospechoso.exe | grep "malware"Advertencia: Estas acciones solo deben realizarse en entornos de pruebas aislados y con archivos obtenidos de forma legal y ética para análisis de seguridad. NUNCA ejecutes archivos sospechosos en tu sistema principal.

- Comprendiendo Tor: Si realmente necesitas acceder a recursos en la red .onion, la herramienta principal es el navegador Tor. Asegúrate de descargarlo siempre de la página oficial (torproject.org). La Deep Web no es intrínsecamente maliciosa; es la INTENCIÓN y el CONTENIDO lo que determina el riesgo.

Arsenal del Operador/Analista

Para navegar y analizar de forma segura, considera estas herramientas y recursos:

- Navegador Tor: Esencial para acceder a la red Tor de forma anónima.

- Máquinas Virtuales (VMs): VMware Workstation/Fusion, VirtualBox o Hyper-V para aislar análisis y pruebas.

- Herramientas de Análisis Forense: Autopsy, FTK Imager, Volatility Framework.

- Herramientas de Análisis de Malware Estático: IDA Pro, Ghidra, PE Explorer, Sysinternals Suite (de Microsoft).

- Plataformas de Bug Bounty y Pentesting: HackerOne, Bugcrowd, PortSwigger Academy (para aprender a encontrar vulnerabilidades).

- Libros Clave: "The Web Application Hacker's Handbook", "Practical Malware Analysis".

- Certificaciones: OSCP (Offensive Security Certified Professional) para habilidades ofensivas y defensivas avanzadas, CISSP (Certified Information Systems Security Professional) para un conocimiento más amplio de la seguridad de la información.

Veredicto del Ingeniero: ¿Un Clickbait de Baja Calidad?

El video "Entre a la Deep Web y Descargue un Virus" es un claro ejemplo de contenido de baja calidad diseñado para explotar la ignorancia del público general sobre la seguridad informática y la estructura de Internet. No aporta valor técnico real y se basa en premisas falsas. La verdadera amenaza no está en un "lugar" específico, sino en la falta de conocimiento y precaución del usuario. Si buscas información sobre ciberseguridad, invierte tu tiempo en fuentes reputadas que enseñen principios defensivos y análisis técnico riguroso, no en sensacionalismos vacíos.

Preguntas Frecuentes

¿Es la Deep Web peligrosa por sí sola?

No intrínsecamente. La Deep Web es simplemente contenido no indexado. El peligro reside en el contenido específico que puedas encontrar allí, que puede incluir desde mercados ilegales hasta foros de discusión. La precaución es siempre necesaria.

¿Son todos los archivos de la Deep Web virus?

Absolutamente no. Es una generalización falsa. Puedes encontrar repositorios de información, foros, y otros contenidos legítimos.

¿Cómo puedo proteger mi computadora de malware en general?

Mantén tu sistema operativo y software actualizados, usa un buen antivirus, sé escéptico con los correos electrónicos y enlaces, y no descargues software de fuentes no confiables.

¿Vale la pena usar Tor para la navegación diaria?

Tor está diseñado para el anonimato. Si tu objetivo principal es el anonimato o acceder a recursos .onion, es una herramienta valiosa. Para la navegación diaria general, puede ser más lento y no siempre necesario, a menos que busques privacidad adicional.

¿Qué debo hacer si accidentalmente descargo un archivo sospechoso?

No lo abras. Desconecta tu computadora de la red. Escanea el archivo con un antivirus actualizado. Si es posible, transfiérelo a una máquina virtual aislada para un análisis más profundo sin riesgo para tu sistema principal.

El Contrato: Tu Primer Análisis de Desinformación

Tu misión, si decides aceptarla, es encontrar un ejemplo de desinformación o sensacionalismo sobre ciberseguridad en cualquier plataforma (YouTube, TikTok, un blog). No se trata de replicar el contenido, sino de analizarlo. ¿Qué tácticas de engaño utiliza? ¿Qué conceptos técnicos tergiversa o simplifica en exceso? ¿Cómo se podría corregir la información de una manera educativa y defensiva? Comparte tu hallazgo y tu análisis en los comentarios, citando tus fuentes.

No comments:

Post a Comment