ÍNDICE DE LA ESTRATEGIA

- 1. Despertar Digital: El Phenomenon Tflow

- 2. Los Primeros Bits: Infancia y Primeros Encuentros con la Tecnología

- 3. Operación: Colegio Bajo Asedio - El Hackeo Inicial

- 4. El Auge de LulzSec: Terrorismo Digital y la Operación AntiSec

- 5. Asedio a Gigantes: CIA, FBI, Sony y Nintendo bajo Fuego

- 6. El Punto de Quiebre: La Traición que Llevó a su Caída

- 7. El Debriefing Legal: Del Crimen a la Cumbre Corporativa

- 8. Más Allá del Código: De Hacker a Visionario Millonario de Ciberseguridad

- 9. Análisis Comparativo: Tflow vs. Otros Íconos Hackers

- 10. El Arsenal del Ingeniero Digital: Herramientas y Recursos

- 11. Preguntas Frecuentes (FAQ)

- 12. Sobre el Autor: The Cha0smagick

- 13. Conclusiones: El Legado de Tflow

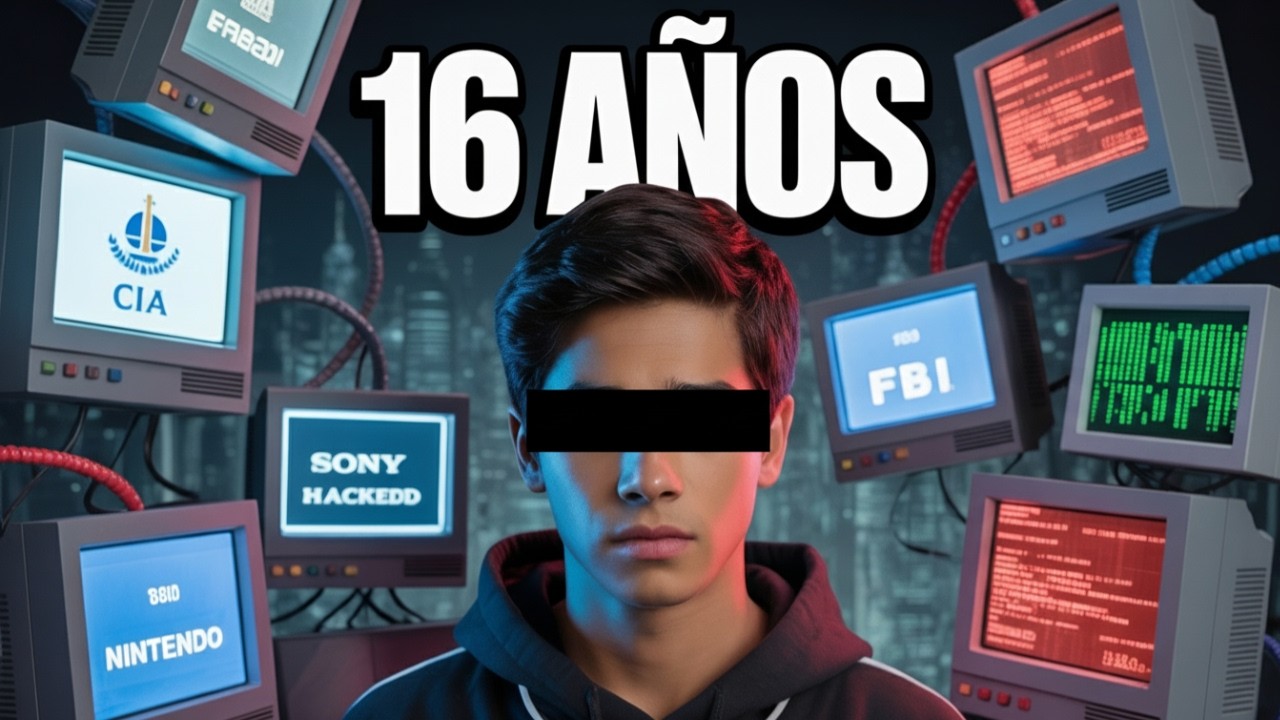

1. Despertar Digital: El Phenomenon Tflow

El 4 de julio de 2011, las sirenas sonaron en un tranquilo barrio de Londres, pero la amenaza no era convencional. Una unidad táctica irrumpió en un modesto apartamento. El objetivo: no un terrorista de carne y hueso, sino un joven de 16 años, envuelto en la aparente inocencia de su pijama. Su nombre en el mundo real: Mustafá Al-Bassam. En los círculos clandestinos de la red, era conocido como "Tflow". En un lapso de pocas semanas, este prodigio adolescente había logrado lo que muchos hackers experimentados solo soñaban: comprometer la seguridad de algunas de las instituciones más poderosas del planeta, incluyendo la Agencia Central de Inteligencia de Estados Unidos. Esta no es una simple anécdota; es el dossier de una mente brillante que desafió los límites de la seguridad digital y redefinió el concepto de ciberdelincuencia juvenil. Prepárate para desentrañar la saga de Tflow, una historia que oscila entre la rebeldía digital y una reinvención financiera asombrosa.

2. Los Primeros Bits: Infancia y Primeros Encuentros con la Tecnología

Mustafá Al-Bassam nació en Irak, un territorio marcado por el conflicto, lo que pronto lo llevaría, a él y a su familia, a buscar refugio en la multiculturalidad de Londres. Lejos de las bombas y la inestabilidad, encontró su verdadero campo de batalla, y también su santuario, en el mundo digital. Desde muy temprana edad, mostró una curiosidad insaciable por cómo funcionaban las cosas, una cualidad que, en lugar de canalizarse hacia la ingeniería tradicional, se volcó hacia la arquitectura invisible de la red. Los ordenadores no eran meras herramientas para él; eran ecosistemas complejos esperando ser explorados, desmantelados y comprendidos en su esencia más profunda. Esta fascinación innata por la tecnología sentó las bases para lo que vendría, una trayectoria meteórica en el submundo de la ciberseguridad y la ciberofensiva.

3. Operación: Colegio Bajo Asedio - El Hackeo Inicial

Como muchos jóvenes hackers de su generación, los primeros escenarios de prueba para Al-Bassam no fueron servidores gubernamentales de alta seguridad, sino sistemas más accesibles y, a menudo, institucionales. Su propio colegio se convirtió en uno de sus primeros laboratorios. La curiosidad por explorar los límites de la red escolar y la posibilidad de manipular los sistemas de gestión académica o de acceso, lo llevaron a realizar sus incursiones iniciales. Estos actos, si bien podían parecer travesuras de adolescente para algunos, eran en realidad ejercicios de aprendizaje intensivo. Cada acceso no autorizado, cada vulnerabilidad explotada, era una lección práctica que pulía sus habilidades técnicas. Fue en estos entornos controlados, aunque en contra de las normativas, donde Tflow comenzó a dominar las técnicas que más tarde aplicaría a objetivos mucho más ambiciosos y de mayor repercusión.

4. El Auge de LulzSec: Terrorismo Digital y la Operación AntiSec

El nombre "LulzSec" resonó en los titulares de ciberseguridad a principios de la década de 2010 como sinónimo de audacia y caos digital. Este colectivo, una escisión del colectivo Anonymous, se caracterizaba por sus ataques de alto perfil, a menudo con motivaciones que iban desde la protesta política hasta la simple "diversión" (el "lulz"). Mustafá Al-Bassam, bajo su alias Tflow, se convirtió en una pieza clave de esta organización. Dentro de LulzSec, Tflow participó activamente en lo que se conoció como la "Operación AntiSec". Esta iniciativa coordinada buscaba exponer y atacar sistemas de agencias gubernamentales y corporaciones, con el objetivo declarado de protestar contra la censura y la vigilancia. La operación generó un nivel de pánico sin precedentes entre las fuerzas de seguridad de Estados Unidos y otras naciones, demostrando el poder disruptivo de un grupo de hackers cohesionado y altamente cualificado.

5. Asedio a Gigantes: CIA, FBI, Sony y Nintendo bajo Fuego

Las habilidades de Tflow no se limitaron a la retórica o a la protesta digital. Los ataques orquestados por LulzSec, con su participación activa, tuvieron objetivos tangibles y de enorme valor simbólico y estratégico. El sitio web oficial de la CIA (cia.gov) fue uno de los más importantes, un golpe directo a la imagen de invulnerabilidad de la inteligencia estadounidense. Otros ataques incluyeron la penetración de sistemas del FBI, la policía federal de Estados Unidos. En el frente corporativo, gigantes como Sony, Nintendo y el conglomerado mediático Fox también figuraron en la lista de objetivos. Estos asedios digitales no solo demostraron la sofisticación técnica de Tflow y LulzSec, sino que también pusieron de manifiesto las vulnerabilidades inherentes en la infraestructura digital de las organizaciones más poderosas del mundo, generando una crisis de confianza y obligando a una revisión exhaustiva de sus protocolos de seguridad.

6. El Punto de Quiebre: La Traición que Llevó a su Caída

La vida en el filo de la navaja digital es inherentemente precaria. A pesar de la aparente camaradería dentro de los colectivos hackers, la presión de las autoridades y la promesa de reducciones de condena a menudo llevan a la traición. Tras una serie de ataques de alto perfil, la red de seguridad que protegía a Tflow y a otros miembros de LulzSec comenzó a desmoronarse. Las investigaciones conjuntas del FBI y otras agencias de inteligencia occidentales intensificaron la presión. Fueron precisamente estas acciones coordinadas, sumadas a posibles infiltraciones o delaciones internas, las que culminaron en el arresto de Al-Bassam. El joven hacker, que operaba desde la relativa seguridad de su hogar en Londres, se encontró de repente frente a la justicia, enfrentando cargos que podían significar años de prisión y un futuro incierto. El sueño de la anarquía digital se estrellaba contra la dura realidad legal.

7. El Debriefing Legal: Del Crimen a la Cumbre Corporativa

El arresto marcó un punto de inflexión crítico en la trayectoria de Mustafá Al-Bassam. Enfrentado a un sistema legal implacable y a posibles condenas severas, se vio obligado a negociar y a colaborar con las autoridades. Este proceso, a menudo doloroso y lleno de confrontaciones, se le conoce coloquialmente como "debriefing". Sin embargo, en lugar de ser el final de su historia, para Al-Bassam se convirtió en el inicio de una fase de reinvención radical. Demostrando una notable capacidad de adaptación, comenzó a utilizar su profundo conocimiento de las vulnerabilidades y las tácticas de hacking no para destruir, sino para proteger. Su colaboración con las autoridades, y posteriormente su transición hacia el sector de la ciberseguridad, le proporcionó una vía para legitimar sus habilidades y, eventualmente, para construir una nueva carrera.

8. Más Allá del Código: De Hacker a Visionario Millonario de Ciberseguridad

La metamorfosis de Tflow es una de las más sorprendentes en la historia de la ciberdelincuencia y la ciberseguridad. Tras cumplir con sus obligaciones legales, Mustafá Al-Bassam no se desvaneció en la oscuridad. En su lugar, emergió como un respetado consultor y experto en ciberseguridad. Capitalizando su experiencia de primera mano en las tácticas de ataque más sofisticadas, comenzó a ofrecer sus servicios a empresas y organizaciones que buscaban fortalecer sus defensas digitales. Su reputación como ex-hacker de renombre le otorgó una credibilidad única en el sector. Ha fundado o co-fundado varias empresas exitosas en el ámbito de la tecnología y la seguridad. Lo que comenzó como una incursión adolescente en sistemas protegidos, se transformó en una comprensión profunda de la ciberdefensa, catapultándolo a una posición de influencia y éxito financiero, convirtiéndose en un verdadero millonario de la era digital.

9. Análisis Comparativo: Tflow vs. Otros Íconos Hackers

La figura de Tflow, Mustafá Al-Bassam, se sitúa en un espectro fascinante dentro del panteón de hackers famosos. A diferencia de leyendas como Kevin Mitnick, cuya carrera se prolongó durante décadas y estuvo marcada por una persecución prolongada, Tflow tuvo un ascenso y una caída meteórica en su adolescencia, seguida de una reinvención profesional excepcionalmente rápida. Comparado con colectivos como Anonymous, Tflow representó una pieza clave dentro de una estructura más amplia, aportando habilidades específicas que impulsaron operaciones de gran envergadura. Mientras que otros hackers se han mantenido en los márgenes o han enfrentado largas condenas, la transición de Al-Bassam a un rol corporativo y millonario lo distingue significativamente. Su historia subraya una tendencia emergente: la del hacker que, tras su paso por el lado oscuro, se convierte en un activo valioso para el mundo de la ciberdefensa, capitalizando su conocimiento para el bien (y para el beneficio económico).

10. El Arsenal del Ingeniero Digital: Herramientas y Recursos

Para comprender y replicar el camino de un experto en ciberseguridad, es fundamental conocer el arsenal que utilizan. Si bien las herramientas específicas de Tflow en su apogeo son clasificadas, podemos inferir el tipo de software y plataformas que un profesional en su posición actual utilizaría:

- Sistemas Operativos: Kali Linux, Parrot OS (para auditoría y pentesting), y distribuciones robustas como Ubuntu LTS o Windows Server para operaciones más amplias.

- Herramientas de Red: Wireshark (análisis de paquetes), Nmap (escaneo de redes), Metasploit Framework (explotación de vulnerabilidades).

- Lenguajes de Programación: Python (para scripting de automatización y desarrollo rápido), Go (eficiencia y concurrencia), C/C++ (para programación de bajo nivel y sistemas).

- Plataformas Cloud: AWS, Azure, Google Cloud (para desplegar infraestructuras seguras y realizar auditorías en entornos cloud).

- Herramientas de Gestión de Vulnerabilidades: Nessus, OpenVAS.

- Recursos de Aprendizaje: Plataformas como Cybrary, Offensive Security (OSCP), SANS Institute, y libros clave sobre criptografía, redes y seguridad de aplicaciones.

Una estrategia inteligente es diversificar. Para ello, considera abrir una cuenta en Binance y explorar el ecosistema cripto.

11. Preguntas Frecuentes (FAQ)

-

¿Es Tflow un hacker ético o malicioso?

Mustafá Al-Bassam, conocido como Tflow, comenzó su carrera realizando actividades ilegales y comprometedoras de sistemas (hacking malicioso). Sin embargo, tras su arresto, ha reorientado sus habilidades hacia la ciberseguridad defensiva, operando ahora como un consultor ético.

-

¿Cuál fue el hackeo más importante que realizó Tflow?

Uno de sus actos más notorios fue la participación en el hackeo del sitio web oficial de la CIA (cia.gov) mientras formaba parte del grupo LulzSec.

-

¿Cómo pasó de ser un hacker buscado a ser millonario?

Tras cumplir con sus responsabilidades legales, Al-Bassam aprovechó su conocimiento único sobre las tácticas de ataque para fundar empresas de ciberseguridad y ofrecer consultoría especializada, lo que le permitió amasar una fortuna.

-

¿Qué lecciones podemos aprender de la historia de Tflow?

Su historia enseña sobre el potencial de las mentes jóvenes, los peligros de la ciberdelincuencia, la importancia de la reinvención y cómo las habilidades técnicas, si se canalizan correctamente, pueden llevar al éxito profesional y financiero.

12. Sobre el Autor: The Cha0smagick

Soy The Cha0smagick, un polímata tecnológico forjado en las trincheras digitales. Mi experiencia abarca desde la ingeniería inversa hasta la arquitectura de sistemas y la ciberseguridad avanzada. He dedicado mi carrera a descomponer la complejidad, revelar vulnerabilidades y construir soluciones robustas. Este dossier es el resultado de un análisis exhaustivo, presentado para tu entrenamiento y dominio. Mi misión es transformar el conocimiento técnico en poder aplicable.

13. Conclusiones: El Legado de Tflow

La historia de Mustafá Al-Bassam, "Tflow", es un testimonio del poder transformador y a menudo disruptivo de la tecnología. Desde sus humildes comienzos como un joven refugiado con una curiosidad insaciable, hasta convertirse en un actor clave en uno de los colectivos hacker más infames y, finalmente, en un exitoso magnate de la ciberseguridad, su trayectoria desafía las expectativas. Tflow no solo demostró la fragilidad de los sistemas de seguridad de organizaciones de élite, sino que también encarnó la posibilidad de redención y reinvención en la era digital. Su legado nos recuerda que las habilidades técnicas son herramientas poderosas que pueden ser utilizadas tanto para la destrucción como para la construcción, y que el conocimiento adquirido en los rincones más oscuros de la red puede, bajo la guía adecuada, iluminar el camino hacia la innovación y el éxito.

Tu Misión: Ejecuta, Comparte y Debate

Este dossier te ha proporcionado una visión profunda de la saga de Tflow. Ahora, la misión es tuya. Adopta el espíritu de análisis y aprendizaje continuo. Si esta recopilación de inteligencia te ha sido de valor y te ha ahorrado incontables horas de investigación, compártela en tu red profesional. Un operativo informado fortalece a toda la comunidad. ¿Conoces a alguien fascinado por las historias de hackers o interesado en la ciberseguridad? Etiquétalo en los comentarios; un buen miembro de la red digital no deja a nadie atrás.

Debriefing de la Misión

¿Qué aspecto de la carrera de Tflow te resulta más sorprendente? ¿Crees que su transición a asesor de ciberseguridad es un modelo replicable? Comparte tus pensamientos y análisis en la sección de comentarios. Tu perspectiva enriquece la inteligencia colectiva y define las futuras misiones de análisis en Sectemple.

Trade on Binance: Sign up for Binance today!