La luz parpadeante del monitor era la única compañía mientras los logs del servidor escupían una anomalía. Una que no debería estar ahí. El hospital de la Policía Nacional y el portal de Reni en Perú, pilares de la infraestructura digital de una nación, han sido silenciados, no por el silencio inherente de la maquinaria, sino por el estruendo helado de un ciberataque. No hablamos de un ataque de élite, de los que reescriben los libros de texto, sino de uno que explotó la negligencia, un error de cálculo en el perímetro de defensa. Hoy, no vamos a lamentar la brecha; vamos a diseccionar la anatomía de la falla y a forjar un escudo más robusto. Esto es un informe de inteligencia, no una crónica de lástima.

Tabla de Contenidos

- Introducción al Campo de Batalla Digital

- Diagnóstico de la Infección: Vulnerabilidades Explotadas

- El Factor Humano Desnudado: Ataques No Sofisticados

- El Eco Digital del Ataque: Impacto Nacional

- Arsenal del Defensor: Fortificando el Perímetro

- Taller Defensivo: Detección y Mitigación

- Preguntas Frecuentes (FAQ)

- El Contrato: Tu Primer Análisis de Riesgo

Introducción al Campo de Batalla Digital

La ciberseguridad ha pasado de ser un detalle técnico a la línea de defensa fundamental para cualquier entidad que maneje datos. El asalto a los servidores peruanos, incluyendo el Hospital de la Policía y el portal de Reni, no es solo una noticia; es una radiografía de la fragilidad digital que acecha en capas de infraestructura crítica. La información de salud, un tesoro de datos personales, fue expuesta, poniendo en riesgo no solo la privacidad sino la confianza pública en las instituciones. Las entidades gubernamentales en Perú, como en cualquier parte del mundo, operan en un campo de batalla donde cada clic, cada configuración, cada parche, cuenta en la guerra contra actores maliciosos. Ignorar esta realidad es invitar al caos.

Diagnóstico de la Infección: Vulnerabilidades Explotadas

El hecho de que el portal de Reni presentara debilidades conocidas es un grito de advertencia. Las vulnerabilidades no detectadas o no corregidas son puertas abiertas para cualquier atacante con un mínimo de conocimiento. En el mundo real, esto se traduce en auditorías de seguridad de rutina que fallan, en escaneos de vulnerabilidades que se posponen indefinidamente, o peor aún, en la creencia errónea de que "a nosotros no nos pasará".

"Un sistema no asegurado no es un sistema; es una invitación a la catástrofe." - Anónimo

La falta de atención a la seguridad informática, especialmente en sistemas que manejan información sensible como la del Registro Nacional de Identificación y Estado Civil (Reni), es un error garrafal. Implementar escaneos de vulnerabilidades automatizados y realizar pruebas de penetración periódicas no es un gasto, es una inversión vital para la continuidad operativa y la protección de datos.

El Factor Humano Desnudado: Ataques No Sofisticados

Lo más revelador y, a su vez, preocupante de este incidente es la falta de sofisticación aparente de los atacantes. Esto no resta gravedad al evento, sino que subraya una verdad incómoda: las defensas más básicas, aquellas que deberían ser la primera línea de resistencia, fallaron. No se necesitó un ejército de hackers de élite; bastó con la explotación de lo obvio.

Esto nos lleva a la base de cualquier estrategia de ciberseguridad: la concientización y la educación. Desde el personal administrativo hasta los altos mandos, cada individuo dentro de una organización gubernamental debe comprender su rol en la protección del perímetro digital. El clic en un enlace de phishing, la descarga de un archivo malicioso, el uso de contraseñas débiles... son vectores de ataque que, aunque simples, pueden derribar los muros más altos si no se abordan con rigor.

Tras el ataque, se ha detectado una alerta adicional sobre posibles capturadores de claves (keyloggers) distribuidos a través de mensajes relacionados con el incidente. Los usuarios deben ser escépticos: ¿Confías en el remitente? ¿Es este enlace el esperado? ¿Debería descargar este archivo? La respuesta a estas preguntas, ejecutada con prudencia, puede ser la diferencia entre una alerta de seguridad y una brecha confirmada.

El Eco Digital del Ataque: Impacto Nacional

La vulnerabilidad de la infraestructura digital gubernamental trasciende el incidente puntual. Tiene un impacto directo en la estabilidad, la economía y la confianza pública de una nación. Los ciudadanos confían en que sus datos personales, su historial médico y su identidad están protegidos. Cuando esa confianza se quiebra, las consecuencias pueden ser devastadoras, erosionando la legitimidad de las instituciones y creando un caldo de cultivo para la desinformación y el pánico.

Perú, al igual que otras naciones, se enfrenta al desafío de modernizar y asegurar su infraestructura tecnológica. La inversión en ciberseguridad no es un gasto opcional; es una necesidad estratégica para salvaguardar la soberanía digital y el bienestar de sus ciudadanos.

Arsenal del Defensor: Fortificando el Perímetro

Para mitigar riesgos y fortalecer las defensas, las entidades gubernamentales peruanas deben adoptar un enfoque proactivo y multifacético:

- Implementación de Protocolos de Seguridad Robustos: Desde firewalls de próxima generación hasta sistemas de detección y prevención de intrusiones (IDS/IPS) avanzados.

- Entrenamiento Continuo del Personal: Simulacros de phishing, talleres sobre ingeniería social y políticas claras de seguridad de la información. La formación no es un evento único, es un proceso constante.

- Adopción de Soluciones de Seguridad Avanzadas: Inteligencia artificial para la detección de amenazas, análisis de comportamiento de usuarios (UBA), y soluciones de gestión de eventos e información de seguridad (SIEM).

- Colaboración Estratégica: Establecer vínculos con expertos en ciberseguridad, tanto del sector privado como de organismos internacionales, para compartir inteligencia de amenazas y mejores prácticas.

- Actualización y Parcheo Constante: Mantener todos los sistemas operativos, aplicaciones y firmware actualizados con los últimos parches de seguridad. Esto es fundamental para cerrar las puertas que los atacantes buscan. Segmentación de Red: Aislar sistemas críticos en segmentos de red separados para limitar el movimiento lateral en caso de una brecha.

Taller Defensivo: Detección y Mitigación

Guía de Detección: Búsqueda de Anomalías en Logs de Servidores Web

Los logs de los servidores web son un tesoro de información para detectar actividad maliciosa. Un atacante, incluso uno no sofisticado, dejará huellas digit ales. Aquí te mostramos cómo empezar a buscarlas:

- Acceso a los Logs: Asegúrate de tener acceso a los archivos de log del servidor web (ej: Apache, Nginx). Estos suelen encontrarse en directorios como `/var/log/apache2/` o `/var/log/nginx/`.

- Identificación de Patrones Sospechosos: Busca cadenas de texto inusuales que puedan indicar intentos de inyección (SQLi, XSS), escaneo de vulnerabilidades o acceso no autorizado. Utiliza herramientas como `grep` en Linux.

grep -E "UNION SELECT|SELECT%20|xp_cmdshell|alert(" /var/log/nginx/access.log - Análisis de Solicitudes de Red: Presta atención a solicitudes HTTP inusuales: métodos HTTP no estándar, encabezados manipulados, o URLs con caracteres codificados extraños.

grep -E "POST /.*HTTP/1.0" /var/log/apache2/access.log - Detección de Escalada de Privilegios o Acceso No Autorizado: Busca intentos de acceder a archivos sensibles (ej: `/etc/passwd`, `wp-config.php`) o directorios de administración.

grep -E "\/etc\/passwd|\/wp-admin" /var/log/nginx/access.log - Mitigación Inmediata: Si detectas actividad sospechosa, el primer paso es bloquear la dirección IP del atacante en el firewall y aislar el servidor afectado si es necesario.

- Análisis Forense Profundo: Para una investigación completa, considera herramientas más avanzadas como SIEMs (Security Information and Event Management) que centralizan y analizan logs de múltiples fuentes.

Preguntas Frecuentes (FAQ)

¿Qué significa cuando dicen que los atacantes "no eran sofisticados"?

Significa que probablemente explotaron vulnerabilidades conocidas, errores de configuración comunes o utilizaron herramientas accesibles en lugar de técnicas de ataque de día cero o métodos altamente complejos que requieren un conocimiento profundo y recursos significativos.

¿Cómo puedo protegerme de los keyloggers mencionados?

Sé extremadamente cauteloso con los enlaces y archivos adjuntos, incluso si provienen de fuentes supuestamente confiables. Utiliza software antivirus/antimalware actualizado y considera el uso de teclados virtuales para la entrada de información sensible si es posible.

¿Qué es Reni y por qué es un objetivo importante?

Reni es el Registro Nacional de Identificación y Estado Civil de Perú. Su portal contiene información fundamental sobre la identidad de los ciudadanos, lo que lo convierte en un objetivo de alto valor para quienes buscan robar identidades, realizar fraudes o simplemente causar interrupción.

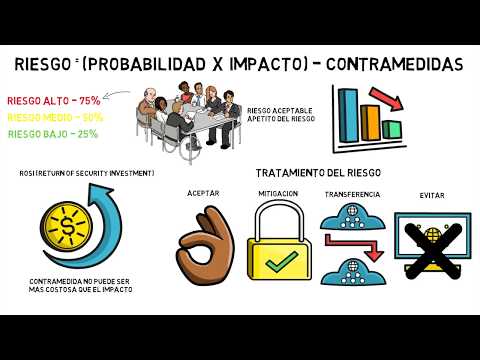

El Contrato: Tu Primer Análisis de Riesgo

El reciente ataque a los servidores gubernamentales peruanos es un claro llamado a la acción. No podemos permitirnos operar bajo la ilusión de seguridad. Ahora es tu turno de actuar. Realiza un análisis de riesgo básico de tu propia información digital o de tu entorno de trabajo (si aplica y tienes autorización ética). Identifica un activo crítico (ej: tus credenciales bancarias, la base de datos de clientes de tu empresa) y enumera al menos tres posibles vectores de ataque (similares a los discutidos en este post) que podrían comprometerlo. Luego, propón una medida defensiva concreta para cada vector. Tu misión es pensar como un atacante para poder defenderte como un operador de élite.

Si deseas mantener tus datos seguros y estar al tanto de las últimas tendencias en ciberseguridad, te invitamos a suscribirte a nuestro canal de YouTube: Security Temple. Allí encontrarás consejos y noticias sobre ciberseguridad, programación y hacking que te ayudarán a mantenerte protegido en línea.