La luz parpadeante del monitor era la única compañera en la oscuridad, mientras los logs del servidor escupían una anomalía. Una que no debería estar ahí. El 4 de febrero de 2022 marcó uno de esos días sombríos en el calendario de la ciberseguridad, cuando se reveló un hackeo masivo a servidores del gobierno mexicano. Este no es un cuento de hadas; es la cruda realidad de sistemas expuestos y la constante batalla por mantener la integridad digital. Hoy no vamos a parchear un sistema, vamos a realizar una autopsia digital de este incidente, desentrañando sus implicaciones y las lecciones que debemos extraer.

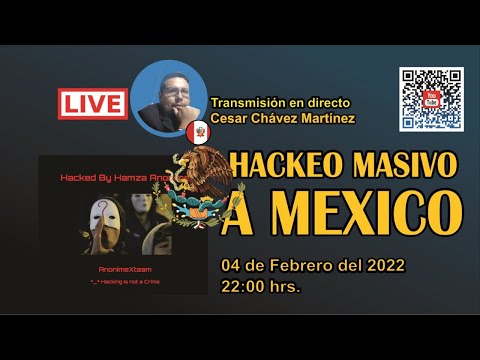

En el intrincado ajedrez de la ciberseguridad, cada movimiento cuenta. Un descuido, una configuración errónea, una vulnerabilidad sin parchar, y de repente, el tablero está en juego. El incidente reportado por César Chávez Martínez, con la posible participación de grupos como @peruhacking, no es solo una noticia; es una advertencia. Nos muestra la fragilidad de la infraestructura digital y la persistencia de las amenazas, incluso en el ámbito gubernamental, donde se supone que la seguridad debería ser una prioridad absoluta. La pregunta que resuena en los pasillos silenciosos de Sectemple es: ¿dónde estaba el Admin #370 cuando las defensas cayeron?

Este análisis profundiza en la naturaleza de estas vulneraciones activas, desglosando los posibles vectores de ataque, el impacto en los datos y, lo más importante para nosotros los guardianes de la red, las estrategias de mitigación y la mentalidad necesaria para evitar ser la próxima estadística en un informe de brecha de seguridad.

Tabla de Contenidos

- Introducción al Incidente

- Análisis del Vector de Ataque: ¿Cómo se Filtraron?

- Impacto y Consecuencias: Más Allá de los Datos

- Monitoreo y Respuesta: El Rastro Digital

- Lecciones Aprendidas: El Contrato del Administrador

- Arsenal del Operador/Analista: Herramientas para la Defensa

- Preguntas Frecuentes

- El Contrato: Fortaleciendo el Perímetro

Introducción al Incidente

El 4 de febrero de 2022, la noticia de un hackeo masivo a servidores del gobierno mexicano resonó como un eco sombrío en la comunidad de ciberseguridad. Este evento, que se suma a una larga lista de incidentes similares, pone de manifiesto la persistente vulnerabilidad de las infraestructuras digitales gubernamentales ante actores maliciosos. La rápida difusión de información, a menudo a través de canales informales y colaboraciones entre hackers de diferentes regiones, como la mención a @peruhacking y César Chávez Martínez, subraya la naturaleza global y coordinada de muchas de estas operaciones. La pregunta fundamental sigue siendo la misma: ¿qué falló en las defensas y cómo podemos prevenir que se repita?

Este tipo de incidentes no son meros titulares. Representan una amenaza directa a la seguridad nacional, la privacidad de los ciudadanos y la confianza en las instituciones. La falta de una respuesta contundente y la aparente inacción de los administradores de sistemas ("Admin #370") son indicativos de problemas más profundos en la gestión de la ciberseguridad dentro de las entidades gubernamentales. Analizar este evento es crucial para entender las tácticas empleadas y fortalecer las defensas.

Análisis del Vector de Ataque: ¿Cómo se Filtraron?

Desentrañar el "cómo" de una brecha de seguridad es el primer paso para construir muros más robustos. Si bien los detalles específicos de la explotación en el caso del hackeo masivo a servidores mexicanos pueden ser reservados o aún no totalmente públicos, podemos inferir patrones comunes basados en incidentes similares reportados a lo largo de los años. La falta de una gestión de vulnerabilidades robusta es, a menudo, el talón de Aquiles.

- Vulnerabilidades en Aplicaciones Web: Muchos ataques comienzan con la explotación de fallos en aplicaciones web, como SQL Injection (SQLi), Cross-Site Scripting (XSS), o configuraciones inseguras en frameworks y CMS. Estas puertas de entrada permiten a los atacantes obtener acceso inicial al sistema.

- Credenciales Débiles o Comprometidas: El uso de contraseñas débiles, reutilizadas o la falta de autenticación de dos factores (2FA) son invitaciones abiertas para los atacantes. El phishing y otras técnicas de ingeniería social a menudo se utilizan para robar credenciales de administradores.

- Software Desactualizado y Sin Parches: Los sistemas que no reciben actualizaciones de seguridad de forma regular se convierten en blancos fáciles. Los atacantes escanean activamente la red en busca de software con vulnerabilidades conocidas y exploits disponibles públicamente. La ausencia del "Admin #370" o su ineficacia en mantener el sistema actualizado es una hipótesis recurrente.

- Configuraciones de Red Inseguras: Puertos abiertos innecesariamente, firewalls mal configurados o la falta de segmentación de red pueden permitir movimientos laterales dentro de la infraestructura una vez que el atacante ha ganado acceso inicial.

- Malware y Backdoors: Una vez dentro, los atacantes a menudo despliegan malware para mantener la persistencia, robar datos o permitir acceso futuro. Las backdoors, si no se detectan, pueden permanecer ocultas durante largos periodos.

La investigación de César Chávez Martínez y la mención a grupos como @peruhacking sugieren una operación con un grado de coordinación y conocimiento técnico, lo que implica que no se trató de un ataque oportunista y genérico, sino de una explotación dirigida. La información detallada, como la obtenida a través de fuentes como el video compartido en YouTube, es vital para la inteligencia de amenazas.

Impacto y Consecuencias: Más Allá de los Datos

Cuando los servidores gubernamentales son comprometidos, las ramificaciones van mucho más allá de la simple filtración de datos. El impacto se extiende a la confianza pública, la operatividad del gobierno y la seguridad nacional.

- Pérdida de Datos Sensibles: Información personal de ciudadanos, expedientes confidenciales, datos financieros, y posiblemente información clasificada, pueden ser expuestos, robados o incluso alterados. Esto puede llevar a robo de identidad, fraude y chantaje.

- Interrupción de Servicios: La toma de control de servidores puede paralizar servicios esenciales. En el caso de un gobierno, esto podría afectar desde la emisión de documentos hasta la operación de infraestructuras críticas, dependiendo de los servidores afectados.

- Erosión de la Confianza Pública: Los ciudadanos confían en que sus datos y los servicios gubernamentales están seguros. Una brecha de esta magnitud socava esa confianza, generando descontento y desconfianza hacia las instituciones.

- Costos Económicos: La recuperación de un incidente de seguridad a gran escala implica costos significativos en términos de investigación forense, restauración de sistemas, implementación de nuevas medidas de seguridad, honorarios legales y, potencialmente, multas regulatorias.

- Riesgos de Seguridad Nacional: Si los servidores comprometidos contenían información relacionada con la defensa, la inteligencia o la diplomacia, las consecuencias pueden escalar a un nivel de seguridad nacional, exponiendo estrategias o vulnerabilidades estratégicas.

La visibilidad de estas operaciones, a menudo amplificada por la comunidad hacker en plataformas como YouTube, sirve como un recordatorio constante de que la ciberseguridad no es solo un problema técnico, sino un imperativo estratégico y social. La falta de una respuesta y mitigación rápida por parte del equipo administrativo, el "Admin #370", agrava estas consecuencias.

Monitoreo y Respuesta: El Rastro Digital

Ante un incidente de esta magnitud, la rapidez y eficacia de la respuesta son cruciales. El rastreo de la actividad maliciosa y la contención del daño son las prioridades inmediatas. Esto implica un proceso técnico riguroso:

- Detección y Alerta Temprana: Sistemas de monitoreo de seguridad (SIEM), detección de intrusiones (IDS/IPS) y análisis de comportamiento de usuarios y entidades (UEBA) son vitales para identificar actividades anómalas y alertar al equipo de respuesta.

- Análisis Forense: Una vez detectado el incidente, se debe iniciar un análisis forense exhaustivo. Esto incluye preservar la evidencia digital (logs, imágenes de disco, memoria RAM) de manera adecuada para determinar el vector de ataque, el alcance de la brecha, los datos comprometidos y los actores involucrados. Herramientas como Volatility para memoria o Autopsy para discos son indispensables.

- Contención y Erradicación: Aislar los sistemas comprometidos de la red para prevenir la propagación del ataque es el primer paso. Luego, se procede a erradicar el malware, eliminar las backdoors y cerrar los accesos no autorizados.

- Recuperación: Restaurar los sistemas a un estado seguro y operativo, idealmente desde copias de seguridad limpias y verificadas.

- Post-Incidente y Lecciones Aprendidas: Realizar una revisión exhaustiva del incidente para identificar fallos en las defensas, mejorar los procedimientos y implementar contramedidas para prevenir futuros ataques. La documentación de todo el proceso es fundamental.

La transparencia en la comunicación, tanto interna como externa (cuando sea apropiado y estratégico), es también un componente clave de la gestión de crisis. Sin embargo, en muchos casos, la información se maneja con sigilo para evitar pánico o dar pistas adicionales a los atacantes. La mención a "Vulneraciones activas" sugiere que la fase de contención pudo haber sido prolongada o ineficaz.

Lecciones Aprendidas: El Contrato del Administrador

Cada brecha de seguridad es una lección costosa. Para los profesionales de la ciberseguridad, estos eventos son una guía directa hacia las debilidades que debemos corregir. El incidente de hackeo a servidores mexicanos, y la aparente inactividad del "Admin #370", nos deja con varias lecciones primordiales:

- La Proactividad Supera a la Reactividad: Esperar a ser atacado es una estrategia perdedora. La ciberseguridad moderna exige un enfoque proactivo: threat hunting constante, pentesting regular, y una cultura de seguridad integrada en todos los niveles.

- La Gestión de Parches es Crítica: No parchear vulnerabilidades conocidas es similar a dejar la puerta principal abierta en una mansión. La automatización de parcheos y un inventario preciso de activos son fundamentales.

- La Fortaleza de las Credenciales: Las contraseñas débiles son un punto de entrada común. Implementar políticas de contraseñas robustas, autenticación multifactor (MFA) y gestionar accesos con el principio de mínimo privilegio es no negociable.

- La Conciencia y el Entrenamiento: Gran parte de los ataques exitosos explotan el factor humano. La formación continua en ingeniería social y la concienciación sobre amenazas son esenciales para todo el personal, no solo para los administradores de TI.

- El Monitoreo Constante es Clave: Sin visibilidad, no hay control. Implementar soluciones de monitoreo robustas que permitan la detección temprana de anomalías es vital para una respuesta rápida.

El acto de analizar incidentes como este —con la ayuda de recursos como el video de YouTube y el contenido compartido por analistas como César Chávez Martínez— es parte del "contrato" que todo profesional de la ciberseguridad debe cumplir: aprender, adaptar y fortalecer las defensas.

Arsenal del Operador/Analista: Herramientas para la Defensa

Para navegar en las aguas turbulentas de la ciberseguridad y responder eficazmente a incidentes como el que afectó a los servidores mexicanos, un operador o analista necesita un arsenal confiable. La elección de herramientas puede marcar la diferencia entre una respuesta rápida y efectiva, y un desastre prolongado. Aquí, una selección de lo esencial:

- Herramientas de Pentesting y Análisis de Vulnerabilidades:

- Metasploit Framework: Un clásico para la exploración y explotación de vulnerabilidades.

- Nmap: Indispensable para el escaneo de redes y descubrimiento de puertos.

- Burp Suite (Pro): La navaja suiza para el pentesting de aplicaciones web. Aunque la versión gratuita tiene sus limitaciones, para un análisis real, necesitas las capacidades de Burp Suite Pro.

- OWASP ZAP: Una alternativa de código abierto potente para el análisis de seguridad web.

- Herramientas de Análisis Forense:

- Volatility Framework: Para el análisis de volcados de memoria RAM, crucial para detectar procesos maliciosos en memoria.

- Autopsy: Una interfaz gráfica para The Sleuth Kit, ideal para el análisis de sistemas de archivos y discos.

- Wireshark: Para la captura y análisis detallado de tráfico de red.

- Herramientas de Threat Hunting y SIEM:

- ELK Stack (Elasticsearch, Logstash, Kibana): Una solución potente para la agregación, búsqueda y visualización de logs.

- Splunk: Una plataforma comercial robusta para análisis de datos de máquinas y SIEM.

- Sysmon (System Monitor) de Sysinternals: Para un monitoreo profundo de la actividad del sistema en Windows.

- Entornos de Desarrollo y Scripting:

- Python: El lenguaje predilecto para automatizar tareas, escribir scripts de análisis y desarrollar herramientas personalizadas. Librerías como `requests`, `scapy`, y `pandas` son oro puro.

- Jupyter Notebooks: Ideal para la exploración interactiva de datos y la presentación de análisis.

- Hardware Especializado (Opcional pero Recomendado):

- Dispositivos de Auditoría de Red: Como la WiFi Pineapple para pruebas de seguridad en redes inalámbricas.

- Fuentes de Conocimiento y Formación:

- Libros Clave: "The Web Application Hacker's Handbook", "Applied Network Security Monitoring", "Practical Malware Analysis".

- Certificaciones: OSCP (Offensive Security Certified Professional), CISSP (Certified Information Systems Security Professional), GIAC certifications. Un curso de pentesting web avanzado como el que podrías encontrar en plataformas dedicadas te preparará para escenarios como este.

Normalizar la compra de herramientas profesionales y la inversión en certificaciones es el camino para cualquier profesional serio. Claro, puedes jugar con las versiones gratuitas, pero para un análisis profundo y profesional, necesitas el poder y las capacidades que ofrecen las soluciones de pago y la experiencia que solo la práctica y la formación de alto nivel pueden darte.

Preguntas Frecuentes

¿Quiénes son @peruhacking y César Chávez Martínez en el contexto de esta brecha?

Son entidades o individuos mencionados en relación con la difusión o posible autoría del hackeo. @peruhacking podría referirse a un colectivo hacker de Perú, y César Chávez Martínez a un analista o comunicador de seguridad que reportó el incidente, posiblemente a través de su canal de YouTube.

¿Qué significa "Admin #370" en este contexto?

Es una referencia implícita y sarcástica a la aparente falta de supervisión o acción por parte del administrador de sistemas responsable de la seguridad de los servidores comprometidos. Sugiere una negligencia o ausencia crítica en el momento del ataque.

¿Debería preocuparme si mis datos están en servidores gubernamentales?

Siempre existe un riesgo inherente cuando se confían datos sensibles a cualquier entidad, gubernamental o privada. La clave está en la resiliencia de la institución y en las medidas de seguridad que implementa. Estar informado sobre las brechas es el primer paso para entender el panorama de riesgos.

¿Cómo puedo protegerme de ataques similares a nivel personal?

A nivel personal, la protección implica buenas prácticas de ciberhigiene: contraseñas fuertes y únicas, habilitar 2FA siempre que sea posible, ser escéptico ante correos o mensajes sospechosos (phishing), y mantener tus dispositivos y software actualizados.

¿Qué tipo de datos suelen ser el objetivo principal en ataques a servidores gubernamentales?

Los objetivos varían, pero a menudo incluyen datos personales identificables (PII) para robo de identidad, información financiera, datos clasificados o de inteligencia, y cualquier dato que pueda ser utilizado para chantaje, espionaje o desestabilización.

El Contrato: Fortaleciendo el Perímetro

El hackeo masivo a servidores del gobierno mexicano, reportado el 4 de febrero de 2022, no es un evento aislado. Es un síntoma de una enfermedad sistémica que aflige a la ciberseguridad global: la falta de inversión, la complacencia y la persistente subestimación de las amenazas. La supuesta inactividad de un "Admin #370" resalta la necesidad de una cultura de responsabilidad y competencia en la gestión de sistemas críticos. No se trata solo de tener las herramientas adecuadas, sino de la mentalidad y la disciplina para usarlas correctamente y de forma continua.

Hemos desglosado los posibles vectores, el impacto devastador y las herramientas necesarias para la defensa. Ahora, el verdadero desafío no es solo entender, sino actuar. La ciberseguridad es un ciclo constante de aprendizaje, adaptación y mejora. Ignorar las lecciones de cada incidente es firmar nuestra propia sentencia digital.

El Contrato: Tu Próximo Movimiento Defensivo

Tras analizar este incidente, tu contrato como profesional de la seguridad es claro: implementa y verifica las defensas mencionadas. Tu desafío es el siguiente:

- Audita tus propios sistemas: Identifica y prioriza las vulnerabilidades conocidas en tu entorno. ¿Tienes un Plan de Gestión de Parches robusto? ¿Estás usando MFA en todos los accesos críticos?

- Revisa tus Logs: Si tienes acceso a un SIEM, realiza una búsqueda proactiva de indicadores de compromiso (IoCs) comunes en ataques de este tipo (ej. tráfico anómalo saliente, intentos de acceso fallidos masivos, actividad en cuentas de servicio inusuales).

- Simula un Ataque: Si tienes un entorno de pruebas, ejecuta un escaneo de vulnerabilidades básico y un intento de explotación de una falla común (ej., SQLi básico sobre una aplicación de prueba o OWASP Juice Shop). ¿Detectan tus sistemas la intrusión?

La defensa efectiva nace del conocimiento ofensivo. Entender cómo te atacan es la clave para construir un perímetro infranqueable. Ahora es tu turno. ¿Estás de acuerdo con mi análisis, o crees que hay ángulos que he omitido al desmenuzar este incidente? ¿Cuál sería el primer paso que ustedes darían para asegurar el perímetro de una organización ante una amenaza de esta escala? Demuéstralo con tu análisis o tu código en los comentarios.

Nota: Las referencias a @peruhacking y "Admin #370" se basan en el contexto proporcionado y se utilizan para ilustrar puntos técnicos y de gestión, no como acusaciones directas sin verificación forense completa. La información sobre vulneraciones activas se toma del contenido original.

Para más inteligencia profunda y análisis técnico, visita Sectemple.

```json

{

"@context": "https://schema.org",

"@type": "BlogPosting",

"headline": "Análisis de Brecha de Seguridad: El Hackeo Masivo a Servidores Gubernamentales Mexicanos (Febrero 2022)",

"image": {

"@type": "ImageObject",

"url": "URL_DE_LA_IMAGEN_PRINCIPAL_AQUI",

"description": "Representación abstracta de ciberseguridad con nodos de red y un candado roto."

},

"author": {

"@type": "Person",

"name": "cha0smagick"

},

"publisher": {

"@type": "Organization",

"name": "Sectemple",

"logo": {

"@type": "ImageObject",

"url": "URL_DEL_LOGO_DE_SECTEMPLE_AQUI"

}

},

"datePublished": "2022-02-04",

"dateModified": "2024-07-27",

"description": "Análisis técnico detallado del hackeo masivo a servidores del gobierno mexicano en febrero de 2022. Exploramos vectores de ataque, impacto y lecciones de ciberseguridad.",

"mainEntityOfPage": {

"@type": "WebPage",

"@id": "URL_DEL_POST_AQUI"

},

"about": [

{

"@type": "Thing",

"name": "Ciberseguridad"

},

{

"@type": "Thing",

"name": "Brecha de Seguridad"

},

{

"@type": "Thing",

"name": "Pentesting"

},

{

"@type": "Thing",

"name": "Análisis Forense"

},

{

"@type": "Thing",

"name": "Gobierno Mexicano"

}

]

}

No comments:

Post a Comment