Tabla de Contenidos

Tabla de Contenidos

- Identificación de Activos y Adversarios

- Análisis de Vulnerabilidades y Amenazas

- Evaluación de Probabilidad e Impacto

- Priorización y Estrategias de Mitigación

- Implementación y Monitorización Continua

- Veredicto del Ingeniero: ¿Vale la Pena el Esfuerzo?

- Arsenal del Operador/Analista

- Taller Práctico: Escenario de Riesgo Hipotético

- Preguntas Frecuentes

- El Contrato: Asegura tu Perímetro

Identificación de Activos Críticos y Posibles Adversarios

La base de cualquier análisis de riesgos efectivo es saber qué estás protegiendo y de quién. No todos los datos son iguales, y no todas las amenazas son igual de probables o dañinas.Activos Críticos: El Corazón del Negocio

En un entorno empresarial, los activos críticos van más allá de los servidores y las bases de datos. Incluyen:- Datos sensibles: Información de clientes (PII), datos financieros, propiedad intelectual, secretos comerciales.

- Sistemas de misión crítica: Aplicaciones ERP, sistemas de control de producción (ICS/SCADA), plataformas de comercio electrónico.

- Infraestructura de red: Routers, firewalls, sistemas de autenticación, DNS.

- Reputación y marca: La confianza del cliente es un activo intangible pero invaluable.

Adversarios: Conoce a tu Enemigo

Los actores de amenazas varían enormemente en sus motivaciones, capacidades y recursos. Clasificarlos nos ayuda a anticipar sus métodos:- Hacktivistas: Motivados por causas políticas o sociales, buscan interrumpir servicios o exponer información.

- Crimen Organizado: Buscan ganancias financieras a través de ransomware, robo de credenciales o fraude. Son altamente sofisticados y persistentes.

- Actores Patrocinados por Estados: Cuentan con recursos casi ilimitados, buscan espionaje, sabotaje o robo de propiedad intelectual avanzada.

- Insiders (Maliciosos o Negligentes): Empleados o contratistas con acceso privilegiado que pueden causar daño intencional o accidental.

- Script Kiddies: Usuarios con habilidades limitadas que utilizan herramientas automatizadas para causar daño por diversión o notoriedad.

Análisis de Vulnerabilidades y Amenazas

Una vez que sabes qué proteger y de quién, el siguiente paso es mapear las debilidades de tus sistemas y las tácticas que los adversarios podrían emplear para explotarlas.Vulnerabilidades Comunes: Los Agujeros en el Muro

Estas son las debilidades inherentes a la tecnología y a las prácticas humanas:- Software desactualizado: Sistemas operativos, aplicaciones y bibliotecas con parches pendientes.

- Configuraciones inseguras: Puertos abiertos innecesariamente, contraseñas débiles, permisos excesivos.

- Falta de cifrado: Transmisión o almacenamiento de datos sensibles sin protección adecuada (HTTP en lugar de HTTPS, bases de datos sin encriptar).

- Ingeniería Social: Ataques de phishing, pretexting, vishing que explotan la psicología humana.

- Vulnerabilidades de aplicaciones web: SQL Injection, Cross-Site Scripting (XSS), Insecure Deserialization.

Amenazas: El Ataque Planificado

Las amenazas son los eventos que podrían explotar una vulnerabilidad. Se clasifican por su origen y naturaleza:- Malware: Virus, troyanos, ransomware, spyware.

- Ataques de Red: DDoS, Man-in-the-Middle (MitM), escaneo de puertos.

- Ataques a Aplicaciones: Explotación de vulnerabilidades web o de API.

- Amenazas Físicas: Acceso no autorizado a centros de datos o estaciones de trabajo.

- Errores Humanos: Configuración incorrecta, pérdida de dispositivos, clics en enlaces maliciosos.

Evaluación de Probabilidad e Impacto

No todos los riesgos son iguales. Un riesgo de alta probabilidad y alto impacto requiere atención inmediata, mientras que uno de baja probabilidad y bajo impacto puede ser aceptable.Probabilidad: ¿Qué Tan Posible Es?

Estimar la probabilidad implica considerar:- Frecuencia histórica: ¿Ha ocurrido algo similar antes?

- Motivación y capacidad del adversario: ¿Hay un interés específico en tus activos? ¿Tienen los recursos para atacarte?

- Existencia de vulnerabilidades explotables: ¿Qué tan fácil es para un atacante aprovechar una debilidad?

- Controles de seguridad actuales: ¿Qué tan efectivos son tus mecanismos de defensa existentes?

Impacto: ¿Qué Pasaría Si Ocurre?

Evaluar el impacto considera las consecuencias financieras, operativas, legales y reputacionales:- Pérdida financiera: Costos de recuperación, multas regulatorias, pérdida de ingresos.

- Interrupción operativa: Detención de servicios, impacto en la cadena de suministro.

- Daño reputacional: Pérdida de confianza de clientes y socios.

- Consecuencias legales y regulatorias: Incumplimiento de GDPR, HIPAA u otras normativas.

- Pérdida de propiedad intelectual: Robo de desarrollos, planes estratégicos.

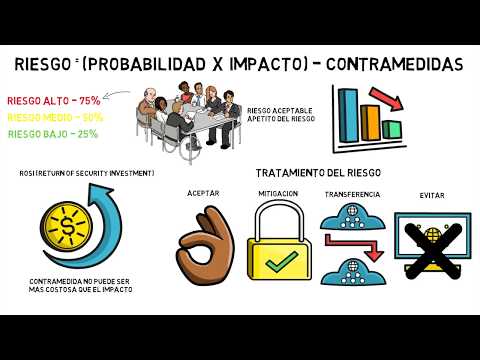

Priorización y Estrategias de Mitigación

Con una matriz de riesgos clara, puedes enfocar tus recursos de manera efectiva.Matriz de Riesgos: El Campo de Batalla Visualizado

Una matriz de riesgos es una tabla que cruza probabilidad e impacto. Los riesgos en la esquina superior derecha (alta probabilidad, alto impacto) son los más críticos y deben ser abordados primero.Estrategias de Mitigación: El Plan de Ataque Defensivo

Existen cuatro estrategias generales para gestionar los riesgos:- Mitigar (Reduce): Implementar controles para disminuir la probabilidad o el impacto. Ejemplos: Parchear servidores, implementar MFA, cifrar datos, capacitar al personal.

- Transferir (Share): Trasladar parte del riesgo a un tercero. El ejemplo más claro es el seguro cibernético.

- Evitar (Avoid): Dejar de realizar la actividad que genera el riesgo. Si un sistema es inviablemente arriesgado, puedes decidir no implementarlo.

- Aceptar (Accept): Reconocer el riesgo y decidir no tomar ninguna acción, usualmente porque el costo de mitigación supera el impacto potencial. Esto debe ser una decisión informada y documentada.

"La mayor defensa es un buen ataque." - Aunque se dice en el contexto de la guerra, en ciberseguridad, entender cómo atacaría un adversario es fundamental para diseñar defensas robustas. El análisis de riesgos es la base de esa comprensión.

Implementación y Monitorización Continua

La seguridad no es un estado, es un proceso. Implementar controles y luego olvidarse de ellos es un camino seguro hacia el desastre.Implementación de Controles

Esto implica desplegar las soluciones técnicas y procedimentales definidas en las estrategias de mitigación. Puede incluir:- Controles Técnicos: Firewalls de próxima generación (NGFW), sistemas de detección/prevención de intrusiones (IDS/IPS), soluciones EDR (Endpoint Detection and Response), SIEM (Security Information and Event Management).

- Controles Administrativos: Políticas de seguridad, programas de concienciación y formación, gestión de acceso e identidades (IAM).

- Controles Físicos: Seguridad de edificios, control de acceso a salas de servidores.

Monitorización Continua: La Guardia Vigilante

La red está viva, y las amenazas evolucionan. La monitorización constante es esencial:- Análisis de Logs: Correlacionar eventos de múltiples fuentes para detectar anomalías.

- Threat Hunting: Búsqueda proactiva de amenazas que han eludido las defensas automatizadas.

- Pruebas de Penetración y Red Team Exercises: Simular ataques reales para validar la efectividad de las defensas.

- Revisión Periódica de Riesgos: El panorama de amenazas cambia, y tus activos también. Reevalúa los riesgos regularmente.

Veredicto del Ingeniero: ¿Vale la Pena el Esfuerzo?

El análisis de riesgos cibernéticos puede parecer una tarea hercúlea, una maraña de burocracia y jergas técnicas. Sin embargo, su valor estratégico es incalculable. Ignorarlo es similar a navegar un campo minado sin un detector.- Pros: Proporciona visibilidad sobre el panorama de amenazas, permite la asignación eficiente de recursos, justifica las inversiones en seguridad, y mejora la postura de seguridad general.

- Contras: Requiere tiempo, recursos y experiencia. Puede volverse obsoleto rápidamente si no se mantiene. La subjetividad en la evaluación de probabilidad e impacto puede ser un desafío.

Arsenal del Operador/Analista

Para abordar eficazmente el análisis de riesgos y las defensas cibernéticas, un operador o analista de seguridad debe contar con un arsenal robusto. Aquí una selección de herramientas y recursos esenciales:- Software de Análisis de Vulnerabilidades: Nessus, OpenVAS, Nikto, Nmap.

- Plataformas de SIEM/Log Management: Splunk, ELK Stack (Elasticsearch, Logstash, Kibana), Graylog.

- Herramientas de Pentesting Avanzado: Metasploit Framework, Burp Suite Professional, Cobalt Strike (para ejercicios de Red Team).

- Herramientas de Threat Hunting: Sysmon, Velociraptor, herramientas de análisis de artefactos (e.g., Plaso).

- Plataformas de Virtualización: VMware, VirtualBox, KVM (para crear entornos de prueba seguros).

- Libros Clave: "The Web Application Hacker's Handbook", "Applied Network Security Monitoring", "Cybersecurity for Executives".

- Certificaciones Relevantes: OSCP (Offensive Security Certified Professional), CISSP (Certified Information Systems Security Professional), GIAC certifications (GSEC, GCIA, GCIH).

- Plataformas de Bug Bounty & Pentesting: HackerOne, Bugcrowd, Pentester.land.

Taller Práctico: Escenario de Riesgo Hipotético

Imaginemos una pequeña empresa de desarrollo de software con un equipo de 20 empleados, que maneja código fuente propietario y datos de clientes.- Identificación de Activos: Código fuente (altamente crítico), base de datos de clientes (crítica), laptops de desarrollo (moderadamente críticas), servidores de desarrollo y staging (críticos).

- Identificación de Adversarios: Posiblemente competidores buscando robar propiedad intelectual, o atacantes buscando datos de clientes para venderlos o extorsionar. Actores chinos patrocinados por el estado son una amenaza de bajo impacto pero alto potencial de daño si se enfocan en ellos. Más probable: Ransomware.

- Vulnerabilidades y Amenazas:

- Servidores de staging con credenciales por defecto (vulnerabilidad). Amenaza: Acceso no autorizado por actores externos o insiders.

- Desarrolladores utilizando contraseñas débiles en sus cuentas de Git/GitHub (vulnerabilidad). Amenaza: Robo de código fuente.

- Falta de segmentación de red entre estaciones de desarrollo y servidores de producción (vulnerabilidad). Amenaza: Propagación de malware (ransomware).

- Phishing dirigido a empleados (amenaza). Vulnerabilidad: Falta de concienciación del personal.

- Evaluación:

- Riesgo 1 (Credenciales por defecto en staging): Probabilidad Alta, Impacto Mayor (robo de código). Calificación: Crítico.

- Riesgo 2 (Contraseñas débiles Git): Probabilidad Alta, Impacto Crítico (robo total de IP). Calificación: Crítico.

- Riesgo 3 (Falta segmentación): Probabilidad Media, Impacto Mayor (propagación ransomware). Calificación: Alto.

- Riesgo 4 (Phishing): Probabilidad Muy Alta, Impacto Mayor (robo credenciales, compromiso de sistemas). Calificación: Crítico.

- Mitigación:

- Riesgo 1 y 2: Mitigar. Implementar políticas de contraseñas robustas y auditorías regulares, usar MFA en Git.

- Riesgo 3: Mitigar. Implementar segmentación de red, firewalls internos.

- Riesgo 4: Mitigar. Programa de concienciación y simulación de phishing, implementar filtros de correo robustos.

Preguntas Frecuentes

¿Qué es un análisis de riesgos de ciberseguridad?

Es un proceso sistemático para identificar, evaluar y priorizar los riesgos asociados con las amenazas a la seguridad de la información de una organización.¿Con qué frecuencia debo realizar un análisis de riesgos?

Se recomienda realizarlo al menos anualmente, o cada vez que haya cambios significativos en la infraestructura tecnológica, el panorama de amenazas o la estructura organizacional.¿Necesito herramientas especializadas para un análisis de riesgos?

Si bien las herramientas (como escáneres de vulnerabilidades o plataformas de gestión de riesgos) pueden ser útiles, el análisis fundamental se basa en la metodología, el conocimiento y la evaluación experta. No son estrictamente obligatorias para empezar, pero escalan la eficiencia.¿Cuál es la diferencia entre una vulnerabilidad y una amenaza?

Una vulnerabilidad es una debilidad en un sistema o proceso (ej: software sin parches). Una amenaza es un actor o evento potencial que podría explotar esa vulnerabilidad (ej: un grupo de ransomware).¿Qué es el acrónimo TTPs en ciberseguridad?

TTPs significa Tácticas, Técnicas y Procedimientos. Describe los métodos que utilizan los atacantes para lograr sus objetivos.El Contrato: Asegura tu Perímetro

Has comprendido la arquitectura del análisis de riesgos. Ahora, el contrato: tu compromiso de aplicar este conocimiento. Tu desafío es seleccionar un activo digital de tu propiedad o de una pequeña empresa que conozcas (un blog personal, una cuenta de red social importante, un pequeño eCommerce). Apunta los 3 activos más críticos de ese sistema. Luego, lista 2 posibles adversarios de alto impacto para cada activo y una vulnerabilidad plausible que podría ser explotada. Finalmente, describe la estrategia de mitigación más lógica y rápida para uno de esos riesgos. Documenta tus hallazgos. La acción correctiva, por pequeña que sea, es el primer paso para salir de la oscuridad.Para mas hacking y análisis profundos:

Visita mi blog principal: Sectemple

Explora otros dominios de conocimiento:

- El Antroposofista

- El Rincón Paranormal

- Gaming Speedrun

- Skate Mutante

- Budoy Artes Marciales

- Freak TV Series

¿Buscas arte digital único? Descubre NFTs:

No comments:

Post a Comment