La luz parpadeante del monitor era la única compañía mientras los logs del servidor escupían una anomalía. Una que no debería estar ahí. Los titulares hablan de Bitcoin, de Ethereum, de Monero. Pero detrás del brillo de las ganancias rápidas, se esconde un submundo de depredadores digitales, esperando el momento oportuno para vaciar tus carteras. No te equivoques, el panorama de las amenazas cibernéticas es un campo de batalla en constante evolución. Las defensas de ayer son las vulnerabilidades de hoy. Aquellos que solo parchan agujeros conocidos, están jugando a ponerse al día mientras los verdaderos maestros de la oscuridad ya están dentro del sistema.

La realidad es cruda: tu máquina, aparentemente segura, puede ser una puerta de entrada sin que te des cuenta. No esperes un colapso del sistema o una lentitud perceptible. Los ataques sofisticados, como el ransomware, pueden permanecer latentes durante días, incluso semanas, esperando la señal correcta o la hora programada para su ejecución. Es la discreción lo que los hace tan letales.

### Tabla de Contenidos

1. Ingeniería Social: El Arte del Engaño

Los atacantes no siempre necesitan habilidades de programación avanzadas. Su herramienta más poderosa a menudo es la psicología humana. La ingeniería social es el primer peldaño en la cadena de ataque para robar criptomonedas. Imagina recibir un correo electrónico que parece provenir de tu exchange favorito, solicitando una verificación de identidad urgente debido a un "actividad sospechosa". El enlace te lleva a una página que luce idéntica a la oficial, pero cada dato que ingreses —tu nombre de usuario, tu contraseña, tu código 2FA— va directamente a las manos del atacante.

Este tipo de ataque es insidioso porque explota la confianza y el miedo. Los operadores de *[servicios de pentesting]* saben que la ingeniería social es uno de los vectores de ataque más efectivos contra el eslabón más débil: el usuario. Las campañas de phishing masivas, junto con ataques más dirigidos como el spear-phishing o el whaling, buscan obtener las credenciales de acceso a las billeteras o a las cuentas de los exchanges. La clave está en la credibilidad aparente del mensaje. Por eso, para cualquier *profesional de la ciberseguridad*, entender estas tácticas es tan crucial como dominar las herramientas de pentesting.

2. Malware Específico: Los Anticuerpos Digitales Malditos

Si la ingeniería social abre la puerta, el malware se encarga de saquear la casa. El panorama de amenazas ha evolucionado para incluir software malicioso diseñado específicamente para las criptomonedas. Hablamos de:

- Troyanos bancarios y de billeteras: Estos programas se disfrazan de software legítimo o se ocultan en aplicaciones aparentemente inofensivas. Una vez instalados, buscan activamente claves privadas, frases de recuperación (seed phrases) o credenciales de acceso a billeteras digitales.

- Keyloggers: Registran cada pulsación de tecla, capturando contraseñas, direcciones o cualquier información sensible que introduzcas.

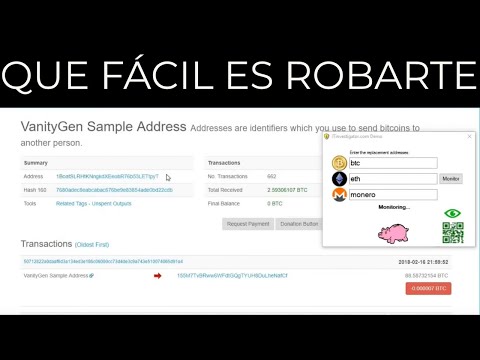

- Clipboard hijackers: Monitorean el portapapeles. Si copias una dirección de Bitcoin para enviar fondos, el malware la reemplaza por una dirección controlada por el atacante, redirigiendo tus fondos sin que te des cuenta.

- Ransomware: Aunque no roba directamente la criptomoneda, puede cifrar tus archivos y exigir un rescate en Bitcoin. Los atacantes más sofisticados incluso amenazan con publicar datos sensibles si no se paga.

Para detectar y analizar este tipo de amenazas, herramientas como *[herramientas SIEM avanzadas]* y el análisis forense de malware son indispensables. Los libros clásicos de análisis de malware, como los que se encuentran en las recomendaciones de *Sectemple*, son una lectura obligatoria para quienes se toman en serio la defensa digital.

3. Brechas en Exchanges y Plataformas: El Talón de Aquiles de la Infraestructura

Los exchanges de criptomonedas son el objetivo principal de muchos atacantes, debido a la concentración de activos. Aunque las principales plataformas invierten fuertemente en seguridad, los fallos son inevitables. Los atacantes buscan:

- Vulnerabilidades de día cero (Zero-day): Fallos en el software nunca antes vistos o no parcheados, que otorgan acceso privilegiado.

- Errores de configuración: Permisos de acceso mal configurados, servicios expuestos innecesariamente, o falta de cifrado adecuado pueden ser puntos de entrada.

- Ataques a la cadena de suministro: Comprometer a un proveedor externo con acceso al sistema del exchange.

- Ingeniería social interna: Corromper a empleados con acceso privilegiado.

Si eres un *bug bounty hunter*, estas plataformas y sus programas de recompensas son un terreno fértil. Plataformas como *HackerOne* y *Bugcrowd* a menudo tienen programas activos con recompensas sustanciosas por encontrar y reportar estas vulnerabilidades. La ética es clave; reportar estos hallazgos responsablemente es lo que separa a un técnico de un criminal.

4. Ataques a Billeteras Calientes: La Vulnerabilidad de la Conexión Constante

Las billeteras calientes (hot wallets), aquellas conectadas a internet, son convenientes pero inherentemente más riesgosas que las billeteras frías (cold wallets). Los ataques a estas billeteras pueden ocurrir de varias maneras:

- Malware en el dispositivo: Si tu ordenador o teléfono está infectado con keyloggers o troyanos, tus claves privadas pueden ser comprometidas.

- Phishing a través de la app: Sitios web o aplicaciones falsas que imitan a tu billetera para robar las credenciales de acceso.

- Debilidades en la app: Vulnerabilidades no parcheadas en la propia aplicación de la billetera.

- Falta de autenticación robusta: No habilitar la autenticación de dos factores (2FA) o usar métodos débiles.

Para la gestión segura de activos, la recomendación es clara: para grandes cantidades de criptomonedas, utiliza billeteras frías como *Trezor* o *Ledger*. Estas son las billeteras de hardware de referencia en el mercado. Los *exchanges de criptomonedas recomendados* a menudo te advertirán sobre esto en sus secciones de seguridad.

5. Keyloggers y Captura de Pantallas: Espías en Tu Propio Teclado

Los keyloggers son software o hardware diseñado para registrar discretamente cada tecla que presionas. Cuando se combina con software de captura de pantalla, pueden recopilar un tesoro de información: contraseñas, frases de recuperación, direcciones de billeteras que copias al portapapeles, o incluso los detalles de tus transacciones.

Un ataque típico podría implicar:

- Infección silenciosa del sistema (a través de phishing, descargas maliciosas, etc.).

- El keylogger se ejecuta en segundo plano, registrando cada pulsación.

- Periódicamente, el atacante recupera los logs o el malware envía los datos a un servidor de comando y control.

La solución para esto va más allá de un antivirus básico. Requiere una mentalidad de *threat hunting*, buscando activamente actividades anómalas en el sistema. Mantener el sistema operativo y todas las aplicaciones actualizadas es un *primer paso fundamental*, pero no infalible.

6. Arsenal del Operador/Analista

Para enfrentar estas amenazas, un operador o analista debe estar bien equipado. La preparación es clave, y el conocimiento se adquiere.

- Software de Seguridad Esencial:

- Burp Suite Professional: Indispensable para el análisis de aplicaciones web y la búsqueda de vulnerabilidades, incluyendo las que afectan a plataformas de criptomonedas.

- Wireshark: Para el análisis de tráfico de red, crucial en la detección de comunicaciones sospechosas.

- Herramientas de Análisis Forense: Como Volatility Framework para análisis de memoria RAM, o Autopsy para análisis de disco.

- Navegadores Seguros: El *Navegador Brave* ofrece protecciones integradas contra rastreadores y anuncios maliciosos.

- Hardware de Defensa:

- Billeteras de Hardware Frías: *Trezor* y *Ledger*, para el almacenamiento seguro de claves privadas.

- Conocimiento y Certificaciones:

- Libros Clave: "The Web Application Hacker's Handbook" (si buscas dominar el pentesting web), "Practical Malware Analysis" (para análisis profundo de software malicioso).

- Certificaciones Reconocidas: *OSCP* (Offensive Security Certified Professional) para habilidades ofensivas y *CISSP* (Certified Information Systems Security Professional) para un entendimiento más amplio de la seguridad.

- Plataformas de Trading y Análisis:

- Exchanges Confiables: *Binance*, *Coinbase*.

- Herramientas de Análisis On-chain: Glassnode, CryptoQuant.

- Plataformas de Gráficos: *TradingView*.

- VPN para Conexiones Seguras:

- NordVPN: Una opción popular para cifrar tu tráfico y ocultar tu IP.

La inversión en un buen arsenal no es un gasto, es una necesidad para proteger tus activos en el ecosistema cripto.

7. Preguntas Frecuentes

- ¿Es seguro dejar mis criptomonedas en un exchange?

No es lo ideal para grandes cantidades o a largo plazo. Los exchanges son objetivos atractivos para los hackers. Se recomienda usar billeteras de hardware (frías) para almacenamiento seguro.

- ¿Qué es una frase de recuperación (seed phrase) y por qué es tan importante?

Es una lista de 12 a 24 palabras que actúa como una copia de seguridad maestra de tu billetera. Quien posea esta frase, tiene control total sobre tus fondos.

- ¿Cómo puedo detectar si mi dispositivo está infectado con malware de criptomonedas?

Presta atención a un rendimiento inusual del sistema, actividad de red elevada sin razón aparente, o el comportamiento errático de tus aplicaciones financieras. Un análisis forense de sistema puede confirmarlo.

- ¿Las billeteras frías son 100% seguras?

Ningún sistema es 100% infalible. Sin embargo, las billeteras frías son la forma más segura de almacenar criptomonedas, ya que mantienen tus claves privadas desconectadas de internet, protegiéndolas de ataques en línea.

- ¿Qué debo hacer si creo que mis criptomonedas han sido robadas?

Contacta inmediatamente a tu exchange (si aplica). Si la pérdida se originó desde una billetera personal, intenta rastrear la transacción en el explorador de bloques y considera reportar el incidente a las autoridades.

8. Veredicto del Ingeniero

El robo de Bitcoin y otras criptomonedas no es un acto de magia negra, sino la aplicación metódica de tácticas de ingeniería social, explotación de vulnerabilidades y uso de software malicioso. La aparente "facilidad" con la que algunos hackers operan se debe a una planificación meticulosa y a la explotación de debilidades humanas y tecnológicas. Si bien las plataformas como *Binance* o *Coinbase* ofrecen medidas de seguridad, la responsabilidad final recae en el usuario de proteger sus claves privadas y sus credenciales.

- **Lo bueno:** Las herramientas y técnicas para robar criptomonedas están bien documentadas y existen contra-medidas efectivas si se aplican correctamente. La concienciación y la educación son las primeras líneas de defensa.

- **Lo malo:** Los atacantes son adaptables y las nuevas amenazas surgen constantemente. La complacencia y el descuido son el caldo de cultivo perfecto para el éxito de estos ataques.

- **Recomendación:** Adopta una mentalidad de seguridad proactiva. Utiliza billeteras frías para almacenamiento a largo plazo, habilita 2FA en todas tus cuentas, desconfía de comunicaciones no solicitadas y mantén tus dispositivos y software actualizados. Para los profesionales, la inversión en *certificaciones de ciberseguridad* y el uso de herramientas de análisis avanzadas es un imperativo.

9. El Contrato: Fortalece Tus Defensas

Has visto las sombras de los ataques. Has vislumbrado las herramientas que usan los depredadores digitales. Ahora, la pregunta es: ¿Estás preparado para construir tu propia fortaleza?

Tu contrato es simple: aplica lo aprendido. No te conformes con la seguridad que te dan por defecto. Investiga, implementa billeteras frías, configura alertas de seguridad, y mantente informado sobre las últimas amenazas. Si utilizas exchanges, habilita cada capa de seguridad disponible, desde el 2FA hasta las listas blancas de direcciones.

El mundo cripto ofrece oportunidades sin precedentes, pero la seguridad digital es la moneda más valiosa. ¿Qué medida concreta vas a implementar esta semana para proteger tus activos? Comparte tu plan de defensa en los comentarios. El verdadero poder reside en la preparación.

No comments:

Post a Comment