La Dark Web es un laberinto digital, un ecosistema de anonimato donde las sombras ocultan tanto tesoros de información como peligros latentes. Los servicios ocultos de TOR y las redes descentralizadas como Freenet representan el epítome de esta dualidad. No son meros canales de comunicación; son infraestructuras con APIs, configuraciones y, inevitablemente, vulnerabilidades esperando ser descubiertas por aquellos con la mentalidad adecuada. En el CyberCamp 2017, se desentrañaron algunas de estas grietas, revelando técnicas de pentesting y explotación que siguen siendo relevantes hoy en día. Este no es un tutorial para novatos; es una autopsia digital de las superficies de ataque en estos entornos enigmáticos.

Tabla de Contenidos

- Introduccion: El Lado Oscuro de las Redes Anonimas

- TOR: La Red de las Sombras y sus Servicios Ocultos

- Freenet: Descentralización con Riesgos Inherentes

- Técnicas de Explotación en Servicios Ocultos

- Inyección Javascript Maliciosa en TOR

- Freenet API: Funcionalidades Inseguras

- Creación de Plugins Maliciosos en Freenet

- Claves de Cifrado Maliciosas y Ejecución Arbitraria

- Veredicto del Ingeniero: Seguridad en la Dark Web

- Arsenal del Operador/Analista

- Preguntas Frecuentes

- El Contrato: Desafía el Anonimato

Introducción: El Lado Oscuro de las Redes Anónimas

El anonimato no es sinónimo de seguridad. De hecho, a menudo es un lienzo sobre el cual los atacantes pintan sus obras maestras de compromiso. TOR y Freenet, diseñadas para la privacidad y la resistencia a la censura, presentan superficies de ataque únicas. Comprender cómo funcionan y, más importante aún, cómo pueden ser manipuladas, es fundamental para cualquier profesional de la seguridad que se enfrente a estos ecosistemas. En esencia, estamos hablando de ingeniería inversa aplicada a la infraestructura de la privacidad. No se trata de derribar anónimos, sino de entender los mecanismos que permiten su existencia y encontrar los puntos débiles en la implementación.

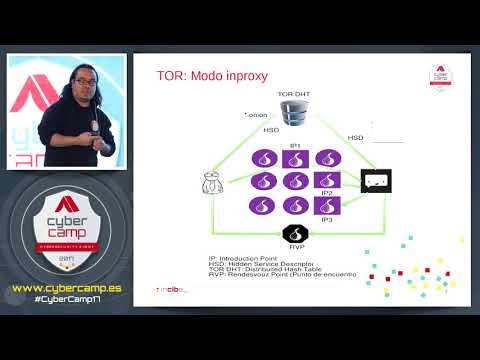

TOR: La Red de las Sombras y sus Servicios Ocultos

TOR, o The Onion Router, es un sistema de redes superpuestas que permite la comunicación anónima. Su fortaleza reside en el enrutamiento en capas, similar a una cebolla, donde los datos pasan por varios nodos voluntarios antes de llegar a su destino. Los servicios ocultos (.onion) extienden este anonimato más allá de la simple navegación, permitiendo alojar servidores de forma que el cliente y el servidor no conozcan la dirección IP real del otro. Esto crea entornos perfectos para operaciones clandestinas, pero también para la investigación de seguridad. La arquitectura de TOR, aunque robusta, no es inmune a los ataques de capa de aplicación dirigidos a los servicios que se ejecutan sobre ella.

Freenet: Descentralización con Riesgos Inherentes

Freenet toma un enfoque diferente, buscando una red descentralizada resistente a la censura donde la información se distribuye y se replica a través de nodos. La información se encripta y se divide en fragmentos, buscando asegurar la privacidad y la disponibilidad. Sin embargo, la naturaleza abierta y auto-organizada de Freenet introduce vectores de ataque distintos a los de TOR. Las APIs que permiten a los desarrolladores crear y gestionar contenido dentro de Freenet pueden ser puntos de entrada si no se implementan con la debida diligencia. La confianza se distribuye, pero también lo hacen las responsabilidades de seguridad.

Técnicas de Explotación en Servicios Ocultos

El pentesting de servicios ocultos de TOR y las instancias de Freenet requiere un conjunto de herramientas y técnicas especializadas. No basta con aplicar las tácticas de pentesting web tradicionales; debemos considerar el entorno subyacente. La detección de vulnerabilidades se centra en la lógica de la aplicación que se aloja, pero también en la configuración del propio servicio oculto y en la forma en que interactúa con la red TOR. La replicación de servicios ocultos es un vector interesante: si un atacante puede interceptar o manipular las comunicaciones relacionadas con la creación o el mantenimiento de un servicio oculto, podría redirigir el tráfico hacia una instancia maliciosa controlada por él. Esto es esencialmente un ataque de "man-in-the-middle" a nivel de infraestructura de anonimato.

Inyección Javascript Maliciosa en TOR

Una vez que se establece un servicio oculto en TOR, la seguridad de la aplicación web alojada se vuelve primordial. Las vulnerabilidades comunes como Cross-Site Scripting (XSS) o SQL Injection siguen siendo amenazas. Sin embargo, en el contexto de TOR, el impacto puede ser amplificado. Un script Javascript malicioso inyectado en un servicio oculto puede no solo comprometer al usuario final, sino que, si logra interactuar con la infraestructura de TOR de manera inesperada, podría potencialmente revelar información sobre la ubicación del servicio o del cliente. La clave está en la superficie de ataque que expone la aplicación web. Un atacante buscará cualquier punto donde pueda inyectar código que se ejecute en el navegador de otro usuario, o peor aún, que intente interactuar directamente con el cliente TOR o el propio servicio de alojamiento de manera no prevista.

Freenet API: Funcionalidades Inseguras

La API de Freenet ofrece a los desarrolladores la capacidad de interactuar programáticamente con la red. Crear complementos, publicar datos y gestionar claves son funcionalidades que, si no se diseñan pensando en la seguridad, pueden ser explotadas. El uso de "funciones inseguras" puede referirse a aquellas que no validan adecuadamente las entradas del usuario, no manejan correctamente la serialización de datos, o permiten la ejecución de código externo sin restricciones. Un atacante podría explotar estas debilidades para ejecutar código en la máquina anfitrión de un nodo Freenet, o para manipular los datos que se almacenan y replican en la red, corrompiendo la integridad de la información.

Creación de Plugins Maliciosos en Freenet

La capacidad de crear plugins en Freenet abre la puerta a la expansión de su funcionalidad. Sin embargo, si la plataforma no implementa mecanismos robustos de verificación de contenido o sandboxing para estos plugins, un atacante podría crear un plugin malicioso. Este plugin, una vez instalado y ejecutado por una instancia de Freenet, podría realizar acciones arbitrarias en el sistema del usuario. La falta de verificación por parte de la instancia es crucial: si un plugin malicioso puede ejecutarse sin ser detectado o aislado, el daño potencial es significativo, extendiéndose a través de la red a medida que la instancia infectada interactúa con otras.

Claves de Cifrado Maliciosas y Ejecución Arbitraria

En Freenet, las claves de cifrado son fundamentales para la recuperación y verificación de datos. Si un atacante puede generar o manipular una clave de cifrado de tal manera que la red la interprete como legítima para cierto contenido, podría ser capaz de desviar la atención o, en escenarios más complejos, inducir a las instancias a descargar y, potencialmente, ejecutar código malicioso asociado a esa clave. La ejecución de código arbitrario es el santo grial de muchos exploits. En Freenet, una clave maliciosa combinada con una falla en la validación del contenido recuperado podría ser la chispa que encienda la ejecución de código no deseado en un nodo Freenet, abriendo la puerta a comprometer el nodo o la red circundante.

Veredicto del Ingeniero: Seguridad en la Dark Web

Las redes como TOR y Freenet, si bien son herramientas poderosas para la privacidad y la resistencia a la censura, no son inherentemente seguras a nivel de aplicación. Su fuerza radica en el anonimato de la infraestructura, no en la protección intrínseca de los servicios que se ejecutan sobre ellas. Para los defensores, esto significa que el pentesting debe ser exhaustivo, abarcando tanto la lógica de la aplicación como las configuraciones de red y la interacción con el cliente. Para los atacantes, estas redes ofrecen un terreno fértil para la explotación, aprovechando la complejidad y la confianza distribuida. Adoptar un enfoque de seguridad por diseño, con validación estricta de entradas, sandboxing de plugins y una comprensión profunda de los vectores de ataque específicos de cada red, es indispensable. Negligir esto es invitar al caos digital.

Arsenal del Operador/Analista

- Herramientas de Red y Pentesting: Nmap, Wireshark, Burp Suite (para aplicaciones web), Metasploit Framework para la explotación de vulnerabilidades conocidas.

- Herramientas Específicas: Tor Browser Bundle (para acceder a servicios .onion de forma segura), herramientas para interactuar con la API de Freenet (si están disponibles o si se desarrollan scripts personalizados), scripts Python para automatizar la detección de vulnerabilidades.

- Libros Clave: "The Web Application Hacker's Handbook" (para entender las bases del pentesting web), "Practical Cryptography for Developers" (para entender las bases de la criptografía y sus posibles fallos).

- Certificaciones Relevantes: OSCP (Ofensive Security Certified Professional) por su enfoque práctico en pentesting, CISSP (Certified Information Systems Security Professional) para una comprensión más amplia de la seguridad.

Preguntas Frecuentes

¿Es TOR seguro para el uso diario?

TOR está diseñado para el anonimato, no para la seguridad de las transacciones o la protección contra malware. Si bien oculta tu IP, tu navegador y las aplicaciones aún son susceptibles a exploits y malware. Utiliza TOR con precaución y para los fines previstos.

¿Puedo ser rastreado si uso Freenet?

Freenet está diseñado para ser resistente a la censura y al rastreo, pero no es infalible. Los ataques a nivel de nodo, la correlación de tráfico o las vulnerabilidades en la implementación de la red podrían potencialmente exponer la actividad del usuario.

¿Qué es un servicio oculto en TOR?

Un servicio oculto es un servidor alojado dentro de la red TOR, de modo que su ubicación física y la dirección IP real del servidor no se conocen públicamente. Los usuarios acceden a él a través de una dirección .onion.

¿Es legal usar TOR y Freenet?

El uso de TOR y Freenet es legal en la mayoría de las jurisdicciones. Sin embargo, la legalidad de las actividades que se realizan a través de estas redes depende de las leyes locales e internacionales. El uso para fines ilícitos tiene las mismas consecuencias legales.

El Contrato: Desafía el Anonimato

Has visto las vulnerabilidades teóricas y prácticas que acechan en las profundidades de TOR y Freenet. Ahora es tu turno. Imagina que te han contratado para auditar un nuevo servicio oculto de TOR. ¿Cuál sería tu primer paso? Describe, en un breve escenario, cómo abordarías la detección de vulnerabilidades en la aplicación web subyacente sin comprometer tu propia identidad. No me cuentes fantasías, dame un plan de acción concreto. El perímetro digital no se defiende solo. Tu análisis, tu acción, importa.