La luz parpadeante del monitor era la única compañía mientras los logs del servidor escupían una anomalía. Una que no debería estar ahí. En este submundo digital, donde cada sombra puede ocultar una amenaza y cada línea de código una puerta trasera, muchos aspirantes a guerreros de la ciberseguridad se preguntan: ¿Por dónde empiezo? La respuesta, mis estimados colegas de la trinchera, rara vez es simple, pero siempre es crucial. Hoy no vamos a desmantelar un sistema pieza por pieza, sino a trazar el mapa del tesoro que te llevará a la maestría: las certificaciones de hacking.

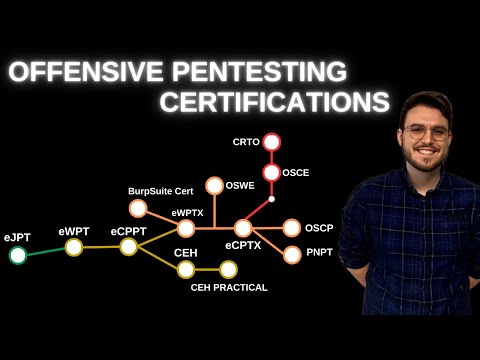

El camino hacia el dominio del pentesting y la ciberseguridad no es una línea recta, sino una red intrincada de conocimientos, práctica y validación. Y en esa red, las certificaciones actúan como faros, guiando a los novatos perdidos y validando la pericia de los veteranos ante un mundo que exige pruebas tangibles de habilidad. Si tu ambición es adentrarte en este fascinante y peligroso dominio, entender el panorama de las certificaciones es tu primer objetivo táctico.

Tabla de Contenidos

- Introducción al Campo de Batalla: ¿Por Qué Certificarse?

- Niveles de Combate: Certificaciones Fundamentales

- Diplomas de Maestría: Certificaciones Avanzadas

- El Arte de la Preparación: Arsenal Necesario

- Arsenal del Operador/Analista

- Veredicto del Ingeniero: ¿Inversión o Distracción?

- Preguntas Frecuentes (FAQ)

- El Contrato: Tu Primer Objetivo de Estudio

Introducción al Campo de Batalla: ¿Por Qué Certificarse?

Muchos se lanzan al ruedo del hacking sin un plan, creyendo que la práctica sin rumbo es suficiente. Pero en el negocio de la seguridad, la credibilidad lo es todo. Las certificaciones no son meros trofeos digitales; son la validación de que posees un conjunto de habilidades probadas y un conocimiento estructurado. Para un reclutador, son un filtro rápido y eficaz. Para un atacante de sombrero blanco, son una marca de autenticidad. Ignorarlas es como ir a la guerra sin el equipo adecuado. Y en este negocio, la negligencia se paga cara, a menudo con brechas de datos millonarias.

La ciberseguridad es un campo en constante evolución. Lo que hoy es vanguardia, mañana es obsoleto. Las certificaciones más respetadas se actualizan continuamente para reflejar las amenazas y tecnologías actuales. Obtener una certificación demuestra que no solo sabes de lo que hablas, sino que te mantienes al día. Es una inversión en tu futuro, una declaración de intenciones ante el mercado laboral y, sobre todo, una forma de asegurarte de que tu base técnica es sólida como el acero.

Niveles de Combate: Certificaciones Fundamentales

Para aquellos que recién pisan las arenas digitales, la clave está en empezar por los cimientos. Estas certificaciones te equipan con el conocimiento básico esencial para cualquier operativo de seguridad.

- CompTIA Security+: T considero que esta es la certificación de lanzamiento ideal para cualquiera que desee ingresar al campo de la ciberseguridad. Cubre las bases de la seguridad de redes, conocimientos de amenazas, vulnerabilidades, gestión de riesgos, criptografía y mucho más. No te convierte en un hacker, pero te da el vocabulario y los conceptos fundamentales para entender un entorno seguro. Es el equivalente a aprender el alfabeto antes de escribir poesía. Recomendación: No la subestimes, es el primer escalón exigido en innumerables puestos de entrada.

- CompTIA Network+: Si bien no es una certificación de hacking per se, comprender las redes es la piedra angular de la seguridad. Saber cómo fluye la información, qué son los protocolos, cómo funcionan los firewalls y los routers es vital. Un pentester que no entiende de redes es como un topo ciego. Esta certificación te dará esa comprensión.

- CompTIA A+: Para algunos, puede parecer demasiado básico, pero para un principiante absoluto, A+ cubre hardware, sistemas operativos y resolución de problemas. Es la base de la informática. Si no sabes cómo funciona un ordenador a nivel hardware y software, tus intentos de explotar vulnerabilidades serán superficiales.

Estas certificaciones son el punto de partida para aquellos que necesitan una base sólida y reconocida en la industria. Son el currículum mínimo para muchos roles junior. Si buscas optimizar tu entrada al mercado, considera obtener estas credenciales antes de saltar a las más especializadas.

Diplomas de Maestría: Certificaciones Avanzadas

Una vez que tengas una comprensión sólida de los fundamentos, es hora de especializarse y obtener certificaciones que demuestren tu capacidad para realizar ataques o defender sistemas de manera efectiva. Aquí es donde el juego se pone interesante.

- Certified Ethical Hacker (CEH): Ofrecida por EC-Council, esta certificación te expone a una amplia gama de herramientas y técnicas de hacking. Aunque algunos la critican por ser más teórica que práctica, es bien reconocida y puede abrir puertas a nivel corporativo. Cubre la metodología del pentesting, la identificación de vulnerabilidades y el uso de herramientas comunes. Consideración: Si bien CEH tiene su valor, no reemplaza la experiencia práctica ni las certificaciones más técnicas.

- Offensive Security Certified Professional (OSCP): Esta es la certificación para los que quieren demostrar que saben ensuciarse las manos. Es famosa por su examen práctico de 24 horas, donde debes comprometer múltiples máquinas en un entorno simulado. Requiere un dominio profundo de la explotación, la post-explotación y la escritura de scripts. Es una de las certificaciones más difíciles y respetadas en el campo del pentesting ofensivo. El precio de la entrada a la élite: OSCP no se obtiene fácilmente, pero su valor en el mercado es indiscutible. Es un sello de aprobación para los atacantes serios.

- GIAC Penetration Tester (GPEN): Desarrollada por el SANS Institute, esta certificación se enfoca en las habilidades prácticas de pentesting, incluyendo reconocimiento, escaneo, enumeración, explotación y análisis post-explotación. SANS tiene una reputación legendaria por su formación de alta calidad, y sus certificaciones GIAC reflejan esa excelencia.

- Certified Information Systems Security Professional (CISSP): Aunque no es una certificación de hacking ofensivo per se, la CISSP es el estándar de oro para los profesionales de la seguridad de la información con experiencia. Cubre 8 dominios amplios de la seguridad. Es más orientada a la gestión y la estrategia de defensa, pero una comprensión profunda de la defensa es crucial para un atacante efectivo. Si tu objetivo es escalar a roles de liderazgo en seguridad, la CISSP es casi obligatoria.

Cada una de estas certificaciones representa un nivel de compromiso y habilidad diferente. Elegir la adecuada dependerá de tus objetivos de carrera y de tu nivel de experiencia. No intentes abarcar todo a la vez; sé metódico.

El Arte de la Preparación: Arsenal Necesario

Obtener una certificación requiere más que solo leer un libro. Necesitas un entorno de práctica robusto y las herramientas adecuadas. Piensa en esto como preparar tu campo de batalla.

Laboratorios Virtuales: La práctica es fundamental. Necesitarás crear tu propio laboratorio virtual utilizando herramientas como VirtualBox o VMware. Descarga imágenes de máquinas vulnerables como las de VulnHub, Hack The Box o TryHackMe. Estos entornos te permitirán practicar las técnicas de hacking en un espacio seguro y controlado, sin infringir la ley. Pro-tip: Si buscas un entorno más profesional y escalable, considera servicios de pentesting en la nube como PentesterLab o la propia plataforma de Offensive Security para sus cursos.

Libros y Documentación: La teoría sigue siendo vital. No te limites a los videos. Los libros clásicos y la documentación oficial son tus mejores aliados. Busca obras maestras como "The Web Application Hacker's Handbook" o "Hacking: The Art of Exploitation". La documentación de herramientas como Metasploit o Nmap es oro puro.

Comunidad: Únete a foros, grupos de Discord y comunidades locales de ciberseguridad. Aprender de otros, compartir experiencias y hacer preguntas es invaluable. La comunidad hacker, a pesar de su reputación, es a menudo un lugar de gran colaboración.

Arsenal del Operador/Analista

- Software Esencial:

- Kali Linux / Parrot OS: Distribuciones diseñadas para pentesting, cargadas con herramientas preinstaladas.

- Burp Suite (Community/Professional): Indispensable para el pentesting web. La versión Pro es una inversión que se paga sola si te dedicas a esto.

- Metasploit Framework: El navaja suiza del pentester.

- Wireshark: Para el análisis profundo de tráfico de red.

- Nmap: El escáner de puertos y red por excelencia.

- John the Ripper / Hashcat: Para cracking de contraseñas.

- Hardware:

- Adaptador WiFi compatible con modo monitor: Para auditorías de redes inalámbricas.

- Raspberry Pi (opcional): Útil para desplegar herramientas o para ejercicios de persistencia.

- Libros Clave:

- "The Web Application Hacker's Handbook"

- "Hacking: The Art of Exploitation"

- "Penetration Testing: A Hands-On Introduction to Hacking"

- "Black Hat Python"

- Certificaciones de Alto Valor:

- OSCP (Offensive Security Certified Professional)

- CISSP (Certified Information Systems Security Professional)

- GPEN (GIAC Penetration Tester)

- CEH (Certified Ethical Hacker)

Veredicto del Ingeniero: ¿Inversión o Distracción?

Las certificaciones no son una varita mágica. Si tu objetivo es simplemente coleccionar credenciales sin adquirir las habilidades subyacentes, te encontrarás en una carrera sin fin. Sin embargo, para aquellos que buscan un camino estructurado, validación profesional y acceso a roles de mayor responsabilidad, las certificaciones adecuadas son una inversión que puede generar retornos exponenciales.

Pros:

- Validación de Habilidades: Demuestran a empleadores y clientes que posees conocimientos específicos.

- Credibilidad Profesional: Aumentan tu reputación en la industria.

- Oportunidades Laborales: Muchas empresas exigen o prefieren candidatos con certificaciones específicas.

- Estructura de Aprendizaje: Proporcionan un currículum claro para guiar tu estudio.

- Salarios Más Altos: Los profesionales certificados suelen tener un potencial de ingresos mayor.

Contras:

- Costo: Pueden ser caras, tanto en términos de exámenes como de cursos de preparación.

- Enfoque a veces teórico: Algunas certificaciones priorizan la teoría sobre la práctica.

- Obsolescencia: El campo cambia rápidamente; las certificaciones deben actualizarse constantemente.

- No reemplazan la experiencia: Son un complemento, no un sustituto, de la experiencia práctica real.

Mi veredicto es claro: elige tus certificaciones sabiamente. Prioriza las que tienen un examen práctico riguroso y que estén alineadas con tus objetivos de carrera. Las certificaciones como OSCP son transformadoras; otras, como CEH, pueden ser un buen punto de partida pero no el destino final. No busques la certificación por la certificación, busca el conocimiento y la habilidad que representa.

Preguntas Frecuentes (FAQ)

¿Cuál es la mejor certificación para empezar en ciberseguridad si soy un principiante total?

La CompTIA Security+ es ampliamente considerada la mejor certificación de nivel de entrada para cualquiera que busque iniciar una carrera en ciberseguridad. Cubre los conceptos fundamentales de manera integral.

¿Es posible obtener la OSCP sin experiencia previa?

Aunque es posible, es extremadamente desafiante. La OSCP requiere un conocimiento práctico profundo de redes, sistemas operativos y metodologías de hacking. Se recomienda tener una base sólida y mucha práctica en laboratorios antes de intentar la OSCP.

¿Cuánto tiempo se tarda en preparar una certificación como la OSCP?

El tiempo de preparación varía enormemente de un individuo a otro. Para alguien con experiencia, podría tomar de 2 a 3 meses de estudio intensivo. Para un principiante, podría ser de 6 meses a más de un año de aprendizaje constante y práctica en laboratorios.

¿Las certificaciones de hacking son suficientes para conseguir un trabajo en pentesting?

Las certificaciones son una parte crucial del proceso, pero rara vez son suficientes por sí solas. La experiencia práctica, un portafolio de proyectos (como CTFs resueltos o vulnerabilidades descubiertas) y habilidades de comunicación son igualmente importantes para asegurar un puesto de pentester.

¿El CEH es una buena alternativa a la OSCP para empezar?

El CEH puede ser un buen punto de partida para entender las metodologías y herramientas generales. Sin embargo, la OSCP es significativamente más práctica y está mucho más valorada por sus capacidades de explotación real. Si puedes permitirte la inversión y el tiempo, la OSCP es preferible a largo plazo.

El Contrato: Tu Primer Objetivo de Estudio

Ahora que tienes una visión del panorama de las certificaciones, el verdadero trabajo comienza. Tu contrato no es solo obtener un certificado, es dominar las habilidades que representa. Elige una certificación que resuene contigo, ya sea fundamental como Security+ o práctica como OSCP. Define tu plan de estudio, monta tu laboratorio virtual y sumérgete en la práctica.

Tu desafío: Identifica la certificación que más se alinea con tu aspiración profesional actual. Investiga su temario oficial, descarga 2 máquinas de VulnHub o de TryHackMe, y documenta tu proceso de reconocimiento, enumeración y posible explotación para cada una. ¿Pudiste encontrar una forma de comprometer el sistema? ¿Qué herramientas usaste? ¿Qué te detuvo? Comparte tu experiencia y tus hallazgos en los comentarios.