Tabla de Contenidos

- Introducción al Vector de Ataque

- Análisis del Método de Compromiso: Control Remoto con Kali Linux

- El Precio de la Negligencia: Acceso y Control Total

- Fortaleciendo el Perímetro: Medidas Preventivas Clave

- Taller Defensivo: Pasos para la Detección y Análisis Forense

- Arsenal del Analista: Herramientas y Conocimiento Esencial

- Preguntas Frecuentes

- El Contrato: Tu Plan de Acción Defensivo

Introducción al Vector de Ataque

En el mundo digital, la seguridad no se limita a firewalls y cifrado de extremo a extremo. La superficie de ataque más vulnerable a menudo se encuentra al alcance de la mano: tu propio smartphone. Un atacante con acceso físico temporal puede comprometer la integridad de un dispositivo Android de maneras insospechadas, estableciendo un control remoto silencioso y persistente. Este análisis se centra en desmantelar este tipo de ataque, no para replicarlo, sino para comprender su mecánica y construir defensas impenetrables.

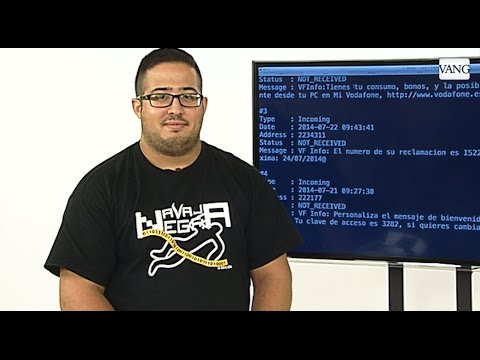

Análisis del Método de Compromiso: Control Remoto con Kali Linux

La premisa es simple, pero el impacto es devastador. Un atacante, utilizando un entorno operativo robusto como Kali Linux, puede explotar la confianza inherente en el acceso físico a un dispositivo. La técnica documentada implica la instalación encubierta de un agente malicioso. Este agente, una vez activo, actúa como un puente entre el dispositivo comprometido y el atacante, permitiendo la ejecución de comandos y la exfiltración de datos sin el conocimiento del propietario.

"La seguridad no es un producto, es un proceso. Y el eslabón más débil a menudo está en la manipulación humana o física."

Desde Kali Linux, se pueden emplear diversas herramientas para establecer este tipo de conexión. La clave reside en la capacidad de ejecutar código en el dispositivo objetivo y mantener una puerta trasera abierta. Esto puede lograrse mediante la ingeniería de aplicaciones maliciosas, la explotación de vulnerabilidades específicas del sistema operativo Android o la manipulación de configuraciones de red y permisos.

Es crucial entender que la "facilidad" del ataque radica en la ventana de oportunidad que se le brinda al atacante. Unos minutos de acceso físico son suficientes para plantar la semilla de la intrusión. La habilidad del atacante se manifiesta en la sutileza y la persistencia de su instalación, haciendo que la detección sea una tarea ardua.

El Precio de la Negligencia: Acceso y Control Total

El resultado de una intrusión exitosa va mucho más allá de un simple acceso. El atacante obtiene la capacidad de:

- Acceso a Datos Sensibles: Fotografías, videos, contactos, mensajes de texto y WhatsApp, correos electrónicos, credenciales de inicio de sesión y datos bancarios.

- Control Remoto del Dispositivo: Activar la cámara y el micrófono, rastrear la ubicación GPS en tiempo real, realizar llamadas, enviar mensajes SMS, e incluso bloquear el acceso del propietario al dispositivo.

- Movimiento Lateral: Si el dispositivo comprometido pertenece a una red o está vinculado a cuentas con accesos a otros sistemas, puede servir como punto de pivote para ataques más amplios.

- Persistencia: El malware puede configurarse para reactivarse tras reinicios e incluso después de un restablecimiento de fábrica si se aprovechan vulnerabilidades a nivel de firmware o particiones del sistema.

La concienciación es la primera línea de defensa. Dejar tu teléfono en manos de terceros, incluso por cortos periodos, es un riesgo que los ciberdelincuentes están preparados para explotar. La información contenida en nuestros dispositivos hoy en día es tan valiosa como cualquier tesoro físico.

Fortaleciendo el Perímetro: Medidas Preventivas Clave

La mejor defensa es la proactividad. Aquí te presento las estrategias fundamentales para minimizar el riesgo de compromiso:

- Bloqueo Físico Robusto: Utiliza contraseñas fuertes, PINs complejos, huellas dactilares o reconocimiento facial. Asegúrate de que la pantalla se bloquee automáticamente tras un breve periodo de inactividad.

- Acceso Físico Limitado: Sé extremadamente cauteloso a quién le permites acceder a tu dispositivo, incluso para tareas aparentemente inocuas. La confianza ciega es un lujo que no puedes permitirte.

- Reparaciones Seguras: Cuando entregues tu dispositivo para reparación, considera seriamente la opción de formatear (restablecer a valores de fábrica) el dispositivo antes y después de la reparación. Aunque puede ser inconveniente, es una medida de seguridad crucial para eliminar posibles puertas traseras o software malicioso instalado por personal malintencionado.

- Actualizaciones Constantes: Mantén tu sistema operativo Android y todas tus aplicaciones actualizadas a la última versión. Los parches de seguridad corrigen vulnerabilidades conocidas que los atacantes buscan explotar.

- Fuentes de Aplicaciones Confiables: Descarga aplicaciones únicamente de tiendas oficiales como Google Play Store. Revisa los permisos que solicitan las aplicaciones antes de instalarlas.

- Supervisión de Permisos: Revisa periódicamente los permisos de las aplicaciones instaladas. Revoca el acceso a funciones sensibles (micrófono, cámara, ubicación, contactos) para aquellas aplicaciones que no lo necesiten legítimamente.

- Cuidado con las Redes Wi-Fi Públicas: Evita realizar transacciones sensibles o acceder a información crítica cuando estés conectado a redes Wi-Fi públicas no seguras. Considera el uso de una VPN.

Taller Defensivo: Pasos para la Detección y Análisis Forense

Si sospechas que tu dispositivo ha sido comprometido, es hora de activar el modo de investigación. Aquí tienes una guía para la detección y el análisis forense básico:

- Aislamiento Inmediato: Tan pronto como sospeches de una intrusión, desconecta el dispositivo de cualquier red (Wi-Fi y datos móviles) para evitar la exfiltración de datos adicional o la comunicación remota del malware.

- Revisión de Aplicaciones Instaladas: Navega por la lista de aplicaciones instaladas y busca aquellas que no reconozcas, que tengan nombres extraños o que parezcan sospechosas por los permisos que han solicitado (especialmente aquellas con acceso a la cámara, micrófono, SMS o servicios de accesibilidad).

- Análisis de Uso de Datos y Batería: Ve a la configuración de uso de datos y uso de batería. Busca aplicaciones que estén consumiendo una cantidad inusual de datos o energía, ya que esto podría indicar actividad en segundo plano maliciosa.

- Verificación de Permisos: Accede a la sección de permisos de aplicaciones en la configuración y revisa qué aplicaciones tienen acceso a funciones críticas. Desactiva cualquier permiso sospechoso.

- Búsqueda de Archivos Sospechosos: Utilizando un explorador de archivos avanzado (o conectando el dispositivo a un ordenador y usando herramientas de análisis forense), busca directorios o archivos creados recientemente con nombres inusuales, especialmente en ubicaciones como `/sdcard/Download` o directorios de aplicaciones poco comunes.

- Análisis de Tráfico de Red (Avanzado): Si tienes acceso a herramientas de red o puedes ejecutar un proxy, monitoriza el tráfico saliente del dispositivo para identificar conexiones a servidores desconocidos. Esto requiere conocimientos técnicos avanzados.

- Restablecimiento de Fábrica (Último Recurso): Si la detección y eliminación del malware es incierta o demasiado compleja, la medida más segura es realizar un restablecimiento de fábrica completo. ¡Asegúrate de haber hecho una copia de seguridad de tus datos importantes antes de hacerlo, y considera que esta copia de seguridad también podría estar infectada!

"En forense digital, cada bit cuenta. La persistencia del analista es tan crucial como la del atacante."

Arsenal del Analista: Herramientas y Conocimiento Esencial

Para defenderte eficazmente y realizar análisis profundos, necesitarás un conjunto de herramientas y un conocimiento sólido. Si te tomas en serio la seguridad de los dispositivos móviles y la ciberseguridad en general, considera adquirir:

- Kali Linux o Parrot OS: Distribuciones diseñadas para pruebas de penetración y auditoría de seguridad, que incluyen una amplia gama de herramientas preinstaladas para análisis de redes y dispositivos.

- ADB (Android Debug Bridge): Una herramienta de línea de comandos versátil que permite la comunicación con un dispositivo Android. Es fundamental para la instalación de aplicaciones, transferencia de archivos y ejecución de comandos.

- Herramientas de Análisis Forense Móvil: Como Cellebrite UFED, Magnet Axiom, o herramientas de código abierto como Autopsy con módulos para Android. Estas herramientas ayudan a extraer y analizar datos de forma exhaustiva.

- Entendimiento del Sistema Android: Conocer la arquitectura básica de Android, los permisos de aplicaciones, los componentes del sistema y las estructuras de archivos te dará una ventaja significativa.

- Libros Clave: "The Mobile Application Hacker's Handbook", "Android Forensics: Investigation Methods That Matter".

- Certificaciones: Considera certificaciones como la CompTIA Security+, Certified Ethical Hacker (CEH) o, para un enfoque más práctico, la Offensive Security Certified Professional (OSCP), que aunque no es específica de móviles, enseña principios de explotación y defensa fundamentales.

Preguntas Frecuentes

¿Es posible hackear un teléfono Android sin acceso físico?

Sí, es posible a través de ataques remotos como phishing avanzado, explotación de vulnerabilidades en aplicaciones o el sistema operativo a través de redes, o mediante malware distribuido en enlaces o archivos adjuntos. Sin embargo, el acceso físico simplifica enormemente el proceso y reduce la complejidad del ataque.

¿Debería formatear mi teléfono después de una reparación?

Es una práctica altamente recomendable. Aunque puede ser tedioso, garantiza que cualquier software no deseado o acceso no autorizado instalado durante el servicio técnico sea eliminado.

¿Una contraseña fuerte es suficiente para proteger mi teléfono?

Una contraseña fuerte es una defensa esencial, pero no es infalible por sí sola. Debe combinarse con el bloqueo automático, la precaución al conceder permisos de aplicaciones y la cautela general sobre quién tiene acceso físico al dispositivo.

¿Qué hago si descubro que mi teléfono está comprometido?

Aislar el dispositivo de la red inmediatamente. Luego, procede con la detección y eliminación del malware. Si no puedes identificar o eliminar la amenaza, un restablecimiento de fábrica es tu mejor opción, pero asegúrate de tener copias de seguridad de tus datos importantes (y considera si estas copias podrían estar infectadas).

El Contrato: Tu Plan de Acción Defensivo

La seguridad de tu dispositivo Android no es un capricho, es una necesidad. Ignorar los riesgos es invitar al caos digital a tu vida personal. Ahora que comprendes la anatomía de un ataque de acceso físico y las medidas de defensa, te dejo con un desafío: realiza una auditoría de seguridad completa de tu propio dispositivo. Revisa todos los permisos de las aplicaciones, evalúa la robustez de tu bloqueo y considera seriamente las implicaciones de dejar tu teléfono en manos de otros. ¿Estás preparado para proteger tu información o prefieres ser otra estadística en la próxima brecha de seguridad?

```json

{

"@context": "https://schema.org",

"@type": "BlogPosting",

"headline": "Anatomía de un Ataque a Dispositivos Android: Defensa Forense y Mitigación",

"image": {

"@type": "ImageObject",

"url": "YOUR_IMAGE_URL_HERE.jpg",

"description": "Ilustración conceptual de un teléfono Android con candado digital y un código de barras representando la seguridad."

},

"author": {

"@type": "Person",

"name": "cha0smagick"

},

"publisher": {

"@type": "Organization",

"name": "Sectemple",

"logo": {

"@type": "ImageObject",

"url": "YOUR_SECTEMPLE_LOGO_URL_HERE.png"

}

},

"datePublished": "2022-03-12T12:00:00+00:00",

"dateModified": "2024-03-01T10:00:00+00:00",

"description": "Analiza cómo los atacantes comprometen dispositivos Android con acceso físico y aprende técnicas de defensa, auditoría forense y mitigación para proteger tu información.",

"keywords": "hacking ético, seguridad Android, análisis forense móvil, Kali Linux, ciberseguridad, mitigación de amenazas, bug bounty, pentesting móvil, threat hunting, protección de datos"

}