La luz parpadeante del monitor era la única compañía mientras los logs del sistema operativo escupían una anomalía persistente. El proceso svchost.exe, un engranaje crucial en la maquinaria de Windows, se había convertido en un depredador de recursos, devorando el ciclo de CPU hasta dejar el sistema inoperable. No es un fantasma en la máquina, es una enfermedad sistémica que afecta a incontables sistemas. Hoy no vamos a lanzar un ataque, vamos a realizar una autopsia digital para desentrañar por qué este proceso vital se convierte en un cuello de botella. Ignorar esto es jugar con fuego; un sistema lento es un sistema vulnerable.

Tabla de Contenidos

- Introducción: El Fantasma en la Máquina

- Identificación Precisa del Servicio Rebelde

- Análisis Profundo: Causas Comunes de la Hiperactividad de svchost.exe

- Soluciones Prácticas: Un Arsenal para Combatir el Problema

- Documentación Alternativa: Un Vistazo a Enfoques Complementarios

- Arsenal del Operador/Analista

- Preguntas Frecuentes

- El Contrato: Asegura el Perímetro Digital

Introducción: El Fantasma en la Máquina

svchost.exe, o "Service Host", es un proxy genérico de host que aloja servicios de Windows desde bibliotecas de vínculos dinámicos (DLLs). Es una pieza fundamental que permite que múltiples servicios compartan un mismo proceso, optimizando así el uso de memoria. Sin embargo, cuando uno de estos servicios se corrompe, entra en un bucle infinito o es explotado, todo el proceso svchost.exe puede dispararse, consumiendo el 100% del CPU. Esto no es solo una molestia; es una puerta abierta a la inestabilidad y, potencialmente, a brechas de seguridad si la causa subyacente es maliciosa. Es hora de dejar de ser reactivos y empezar a ser proactivos.

Identificación Precisa del Servicio Rebelde

Antes de aplicar soluciones genéricas, debemos identificar qué servicio específico dentro de la instancia de svchost.exe está causando el problema. La clave está en el Administrador de Tareas.

- Abre el Administrador de Tareas (Ctrl+Shift+Esc).

- Ve a la pestaña "Detalles" (o "Procesos" en versiones anteriores de Windows).

- Busca el proceso

svchost.exe. Si hay varios, identifica el que tiene un uso de CPU consistentemente alto. - Haz clic derecho sobre el proceso problemático y selecciona "Ir a servicios".

- Esto te llevará a la pestaña "Servicios", resaltando los servicios que se ejecutan bajo esa instancia de

svchost.exe. Anota los nombres de los servicios que muestran un estado de "En ejecución" y tienen una actividad notable.

Este paso es crucial. Sin saber qué servicio está causando la sobrecarga, cualquier intento de solución será como disparar a ciegas en la oscuridad. La inteligencia de la identificación es la primera línea de defensa.

Análisis Profundo: Causas Comunes de la Hiperactividad de svchost.exe

Una vez identificado el servicio, debemos investigar la causa raíz. Las razones pueden variar desde actualizaciones fallidas hasta malware sigiloso:

- Actualizaciones de Windows Pendientes o Fallidas: A menudo, los servicios relacionados con las actualizaciones de Windows (como Windows Update o Delivery Optimization) pueden entrar en un estado de bucle si la descarga o instalación de parches falla.

- Servicios de Red o Conectividad: Servicios como el "Servicio de red de diagnóstico" o "Servicio de red de perfil" pueden causar problemas si hay conflictos de red o configuraciones erróneas.

- Malware o Software Malicioso: Este es el escenario más peligroso. Un troyano, un gusano o un minero de criptomonedas malicioso podría disfrazarse como un proceso legítimo de

svchost.exepara evadir la detección. El comportamiento de alto consumo de CPU es una señal de alerta clásica. - Controladores de Dispositivos Obsoletos o Corruptos: Drivers defectuosos, especialmente los de red o gráficos, pueden interactuar de forma perjudicial con servicios del sistema, provocando el problema.

- Problemas con el Servicio de Windows Update: Un servicio de Windows Update corrupto o mal configurado es un culpable frecuente.

- Archivos del Sistema Corruptos: Daños en archivos esenciales del sistema operativo pueden afectar el funcionamiento normal de

svchost.exe.

Diagnosticar la causa exacta requiere una combinación de análisis sistemático y, a veces, un poco de suerte. Pero la metodología es lo que nos mantiene con vida en este negocio.

Soluciones Prácticas: Un Arsenal para Combatir el Problema

Aquí es donde el metal golpea el camino. Estas son las tácticas para neutralizar el abuso de recursos de svchost.exe:

- Reiniciar el Servicio Sospechoso:

- Ve a la pestaña "Servicios" en el Administrador de Tareas (como se describió anteriormente).

- Haz clic derecho en el servicio específico identificado y selecciona "Reiniciar".

- Si esto no ayuda, prueba a "Detener" el servicio y luego reinícialo manualmente.

- Ejecutar el Solucionador de Problemas de Windows Update:

- Ve a Configuración > Actualización y seguridad > Solucionar problemas.

- Selecciona "Windows Update" y ejecuta el solucionador de problemas.

- Verificar y Actualizar Controladores:

- Abre el Administrador de Dispositivos (busca "Administrador de Dispositivos" en el menú Inicio).

- Busca cualquier dispositivo con un signo de exclamación amarillo.

- Haz clic derecho y selecciona "Actualizar controlador". Es recomendable descargar los controladores más recientes directamente desde el sitio web del fabricante del hardware.

- Ejecutar Escaneos de Malware y Virus:

- Utiliza tu software antivirus de confianza para realizar un escaneo completo del sistema.

- Considera usar herramientas de escaneo bajo demanda como Malwarebytes Anti-Malware para una segunda opinión. Un buen análisis de amenazas es como un barrido de contrainteligencia.

- Verificar la Integridad de los Archivos del Sistema:

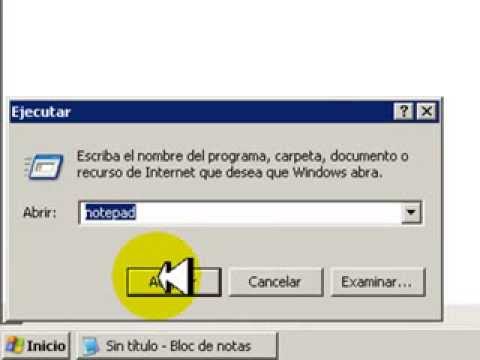

- Abre el Símbolo del sistema como administrador.

- Escribe el comando:

sfc /scannowy presiona Enter. - Este comando escaneará y reparará archivos del sistema corruptos.

- Deshabilitar Servicios Específicos (con cautela):

- Si un servicio particular es consistentemente problemático y no es crítico para el funcionamiento del sistema (como algunos servicios de telemetría o diagnóstico que puedes no necesitar), puedes intentar deshabilitarlo temporalmente desde la consola de Servicios (

services.msc). - Precaución: Deshabilitar servicios críticos puede dejar tu sistema inestable o inseguro. Investiga a fondo antes de deshabilitar cualquier servicio.

- Si un servicio particular es consistentemente problemático y no es crítico para el funcionamiento del sistema (como algunos servicios de telemetría o diagnóstico que puedes no necesitar), puedes intentar deshabilitarlo temporalmente desde la consola de Servicios (

Cada uno de estos pasos reduce la superficie de ataque y restaura la normalidad operativa. La persistencia es clave en el campo de batalla digital.

Documentación Alternativa: Un Vistazo a Enfoques Complementarios

Para quienes buscan métodos adicionales o han agotado las soluciones estándar, existen recursos que profundizan en la optimización y diagnóstico de svchost.exe. Si bien la guía original ofrecía una perspectiva, a menudo, la consolidación de información de múltiples fuentes es lo que revela la solución definitiva. Este enfoque es similar a correlacionar múltiples fuentes de inteligencia para obtener una imagen completa de una amenaza.

"En la ciberseguridad, la diversidad de herramientas y enfoques es lo que nos permite adaptarnos. Un solo método raramente es suficiente."

Si las soluciones anteriores no han resuelto el problema, puede ser indicativo de una corrupción del sistema más profunda o de una infección de malware avanzada que requiere herramientas forenses. La documentación original mencionaba un enlace a un tutorial alternativo, lo cual subraya la importancia de tener un abanico de opciones disponibles.

Aquí tienes un enlace a recursos adicionales que pueden ofrecer soluciones complementarias o perspectivas diferentes sobre cómo abordar el problema de svchost.exe. Este tipo de material es fundamental para expandir tu arsenal y asegurar que siempre tengas una opción viable bajo la manga.

Mira la alternativa propuesta aquí: Enlace a Solución Alternativa.

Arsenal del Operador/Analista

Para cualquier profesional que se enfrente regularmente a problemas de rendimiento del sistema o busque optimizar entornos, contar con el equipo adecuado es fundamental. No se trata solo de resolver un problema puntual, sino de estar preparado para la próxima crisis.

- Software de Diagnóstico Avanzado: Herramientas como Process Explorer de Sysinternals ofrecen una visión mucho más detallada de lo que hace

svchost.exeque el Administrador de Tareas nativo. Permite ver qué DLLs están cargadas, las dependencias de red y los identificadores de proceso (PID) de forma clara. - Suites de Antimalware/Antivirus de Nivel Profesional: Si bien las soluciones gratuitas son un punto de partida, para análisis serios, considerar suscripciones a suites como Bitdefender, ESET NOD32 o Kaspersky puede marcar la diferencia contra amenazas más sofisticadas.

- Herramientas Forenses: Para una investigación profunda, herramientas como Autopsy o las suites de EnCase proporcionan capacidades para analizar imágenes de disco y memoria RAM en busca de indicadores de compromiso (IoCs).

- Libros Clave: "Windows Internals" (varios volúmenes) es la biblia para entender cómo funciona el sistema operativo a bajo nivel. Para la seguridad en general, "The Web Application Hacker's Handbook" sigue siendo una lectura esencial, aunque de otro dominio.

- Certificaciones: Para validar tu experiencia y acceder a metodologías de análisis más avanzadas y reconocidas, certificaciones como la CompTIA Security+ para fundamentos, o la OSCP (Offensive Security Certified Professional) para habilidades ofensivas, son valiosas.

Invertir en estas herramientas y conocimientos no es un gasto, es asegurar tu capacidad de respuesta y tu valor en el ecosistema de la seguridad digital.

Preguntas Frecuentes

¿Puede svchost.exe ser responsable de un alto consumo de disco además de CPU?

Sí. Si el servicio alojado por svchost.exe está realizando operaciones intensivas de lectura/escritura (como indexación, escaneos antivirus o corrupción de datos), también puede causar un alto uso de disco.

¿Es seguro eliminar svchost.exe?

No. Eliminar o finalizar manualmente un proceso svchost.exe sin identificar y detener primero los servicios que aloja puede provocar inestabilidad en el sistema, pérdida de datos o un reinicio forzado del sistema. Siempre identifica el servicio específico.

¿Cuánto tiempo debería tardar en resolverse el problema después de aplicar las soluciones?

La resolución puede ser inmediata tras reiniciar un servicio, o puede requerir un reinicio del sistema después de ejecutar escaneos de malware o el comando sfc /scannow. Monitorea el uso de CPU después de cada paso.

¿Podría ser un problema de hardware?

Si bien es menos común, un disco duro defectuoso o problemas de memoria RAM pueden manifestarse ocasionalmente como problemas de rendimiento, incluyendo un alto uso de CPU por procesos del sistema. Se recomienda ejecutar diagnósticos de hardware si las soluciones de software no surten efecto.

El Contrato: Asegura el Perímetro Digital

Has desentrañado el misterio detrás del consumo excesivo de CPU por parte de svchost.exe. Has aprendido a identificar al culpable, a diagnosticar la causa raíz y a emplear un arsenal de soluciones. El contrato ahora es tuyo: la responsabilidad de mantener un sistema saludable y seguro recae en tu metodicidad. No te conformes con soluciones temporales; la verdadera maestría reside en la prevención y la comprensión profunda.

Tu Desafío: Ahora, equipa tu sistema con herramientas como Process Explorer. La próxima vez que te encuentres con un proceso esquivo consumiendo recursos, serás capaz de diseccionarlo con precisión quirúrgica. Comparte tus hallazgos o métodos alternativos en los comentarios. ¿Qué otros servicios de Windows te han dado dolores de cabeza? Demuestra tu conocimiento.