Tabla de Contenidos

- La Red como Lienzo Digital

- Preparando el Terreno: El Entorno de Termux

- El Arsenal: Userrecon y Sus Capacidades

- Ejecución Planificada: La Autopsia Digital

- Análisis de Resultados: Desentrañando la Huella

- Consideraciones Éticas y Legales: Un Campo Minado

- Preguntas Frecuentes

- El Contrato: Ampliando el Reconocimiento

La Red como Lienzo Digital

En la era de la hiperconectividad, la identidad digital de una persona es un mosaico construido a partir de fragmentos dispersos. Desde LinkedIn hasta TikTok, pasando por foros especializados y plataformas de nicho, cada registro es una pieza del rompecabezas. Para un analista de seguridad, un pentester o un investigador de inteligencia, comprender la extensión de esta presencia es fundamental. Permite perfilar objetivos, identificar vectores de ataque por ingeniería social, o simplemente, obtener un panorama completo de la exposición de una persona en el ciberespacio.

La idea de que un individuo puede mantener una presencia digital mínima es, en muchos casos, una ilusión. La facilidad de creación de cuentas, la interconexión entre plataformas y la recurrencia de nombres de usuario (o variaciones de ellos) crea un ecosistema donde la huella digital de alguien puede ser sorprendentemente extensa.

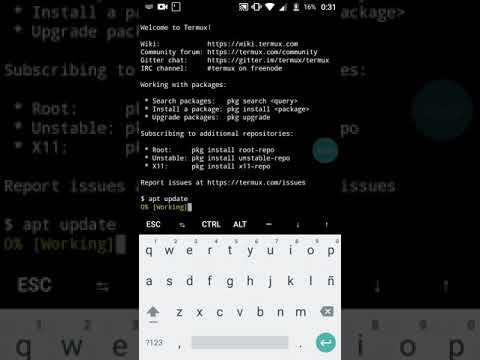

Preparando el Terreno: El Entorno de Termux

Para operaciones de reconocimiento digital, la portabilidad y la flexibilidad son claves. Termux, un emulador de terminal para Android, se presenta como un campo de juego ideal. Permite ejecutar herramientas de línea de comandos y scripts directamente desde un dispositivo móvil, transformándolo en una estación de trabajo de seguridad en miniatura. Sin embargo, la premisa de usar herramientas así requiere una mentalidad operativa y un conocimiento básico de la administración de paquetes en entornos Linux.

Antes de lanzar cualquier herramienta, la higiene del sistema es primordial. Un sistema desactualizado es un sistema vulnerable y propenso a errores. Por ello, los primeros pasos son siempre:

- Actualizar el índice de paquetes: Esto asegura que conozcas las últimas versiones disponibles.

- Actualizar los paquetes instalados: Descarga e instala las versiones más recientes de las herramientas y bibliotecas.

Estos comandos, aunque básicos, son el cimiento de cualquier operación técnica exitosa con Termux:

$apt update -y

$apt upgrade -y

El flag `-y` automatiza la confirmación de las actualizaciones, acelerando el proceso. Un operador eficiente no pierde tiempo con confirmaciones innecesarias cuando sabe lo que está haciendo.

El Arsenal: Userrecon y Sus Capacidades

El mercado de herramientas de OSINT (Open Source Intelligence) es vasto y en constante evolución. Para la tarea específica de identificar la presencia en redes sociales, existen scripts automatizados diseñados para simplificar el proceso. Uno de ellos es `userrecon`. Este tipo de herramientas funcionan probando si un nombre de usuario específico existe en una lista predefinida de sitios web y redes sociales. Si una solicitud al dominio de una red social para `nombredeusuario` devuelve una respuesta positiva (no un error 404, por ejemplo), se considera que el usuario existe en esa plataforma.

Para desplegar `userrecon`, es necesario contar con Git, el sistema de control de versiones distribuido. Su función aquí es descargar el código fuente del script desde su repositorio, típicamente en GitHub. El proceso es directo:

# Instalar Git si aún no está presente

$pkg install git -y

# Clonar el repositorio de userrecon

$git clone https://ift.tt/2vCB9c9

El enlace proporcionado (https://ift.tt/2vCB9c9) apunta a un repositorio específico que aloja el script. La descarga a través de Git asegura que obtienes la versión más reciente disponible en el repositorio, y te permite, si es necesario, rastrear el historial de cambios o contribuir al proyecto.

Ejecución Planificada: La Autopsia Digital

Una vez que el entorno está preparado y la herramienta descargada, es hora de la operación. Navegar al directorio donde se clonó el script es el siguiente paso lógico:

$cd userrecon

Dentro del directorio `userrecon`, encontrarás el archivo ejecutable principal, usualmente un script Bash (.sh). La ejecución de este script requiere permisos de ejecución, pero el comando `bash` lo ejecuta directamente. El parámetro clave que `userrecon` necesita es el identificador del objetivo. Este puede ser un nombre de usuario que se sospecha que utiliza el objetivo en diversas plataformas, o un nombre real que se intentará correlacionar con posibles nombres de usuario.

El comando para iniciar la investigación sería:

$bash userrecon.sh [nombre_de_usuario_objetivo]

Es crucial entender que el éxito de esta herramienta depende de la lista de sitios web que tenga configurada y de cómo estos sitios implementan la verificación de nombres de usuario. Algunas redes sociales son más transparentes que otras al revelar si un nombre de usuario está en uso.

La Psicología del Operador: El objetivo no es solo "ejecutar el script". Es entender qué hace, qué busca, y qué puede fallar. Userrecon es una herramienta, pero la inteligencia se extrae del análisis de su salida y de la correlación con otros datos. ¿Qué pasa si el nombre de usuario objetivo no es único? Ahí es donde entra la experiencia: la capacidad de refinar la búsqueda, usar variaciones, o complementar con otras fuentes de OSINT.

"En este juego, no todos los nombres de usuario son iguales. Algunos son efímeros, otros son la identidad pública. Tu trabajo es discernir cuál es cuál."

Análisis de Resultados: Desentrañando la Huella

La salida de `userrecon` será una lista de plataformas donde el nombre de usuario buscado parece estar presente. Sin embargo, esto es solo el primer nivel. Una herramienta automatizada rara vez proporciona el contexto completo o la verificación absoluta. Es tu deber como analista:

- Verificar Hallazgos: Accede manualmente a los perfiles sugeridos. ¿Son realmente del objetivo? ¿Hay fotos, publicaciones, o información contextual que confirme la identidad?

- Identificar Patrones: ¿Utiliza el mismo nombre de usuario o variaciones cercanas en todas las plataformas? ¿Hay un patrón en las plataformas que elige o evita?

- Correlacionar con Otros Datos: Si tienes otra información sobre el objetivo (correo electrónico, número de teléfono, nombres de amigos), úsala para cruzar y validar los perfiles encontrados.

Las discrepancias son tan valiosas como las confirmaciones. Un perfil que parece ser del objetivo pero está inactivo, o uno que usa un nombre de usuario muy similar pero pertenece a otra persona, son lecciones sobre la privacidad y la suplantación (o la simple casualidad) en línea.

Consideraciones Éticas y Legales: Un Campo Minado

Es imperativo abordar cualquier actividad de recopilación de información con una sólida comprensión de las implicaciones éticas y legales. El uso de herramientas como `userrecon` cae dentro del ámbito de OSINT cuando se aplica a información públicamente disponible. Sin embargo, la línea puede volverse borrosa rápidamente.

- Permiso Explícito: Si estás realizando esta actividad para un cliente, asegúrate de tener un mandato claro y por escrito que especifique los límites y objetivos de la investigación.

- Privacidad: Respeta la privacidad de las personas. El acceso a información pública no otorga derecho a invadir la privacidad personal o a utilizar la información de manera maliciosa.

- Legalidad Local e Internacional: Las leyes sobre privacidad de datos varían significativamente. Certifícate de que tus acciones cumplen con todas las normativas aplicables en tu jurisdicción y la del objetivo.

Desde la perspectiva de un atacante, estas herramientas son una forma de reconocimiento pasivo. Desde la perspectiva de un defensor, entender cómo se usa esta información es crucial para fortalecer las defensas contra la ingeniería social y el reconocimiento de amenazas. La seguridad no es solo técnica; es también estratégica y ética.

Veredicto del Ingeniero: ¿Herramienta para el Operador o para el Aficionado?

Userrecon, y herramientas similares, son valiosas en el arsenal de un operador de seguridad o un investigador de OSINT. Su principal fortaleza reside en la automatización del reconocimiento inicial. Permiten escanear rápidamente un gran número de plataformas, ahorrando tiempo y esfuerzo manual que sería considerablemente mayor.

Pros:

- Rapidez: Realiza un escaneo de múltiples plataformas en segundos o minutos.

- Alcance: Cubre una amplia gama de redes sociales populares.

- Accesibilidad: Funciona en entornos móviles como Termux, permitiendo operaciones en movimiento.

Contras:

- Falsos Positivos/Negativos: La precisión depende de la implementación de las APIs de las redes sociales y de la lista configurada en el script. No todos los resultados son precisos.

- Profundidad Limitada: Solo indica la posible existencia de un usuario, no proporciona detalles sobre la actividad, el contenido o la verificación de identidad.

- Bloqueo: El uso intensivo de este tipo de scripts puede generar alertas en los sistemas de detección de bots de las redes sociales.

Conclusión: Si bien Userrecon es una excelente herramienta para un punto de partida rápido en la identificación de la huella digital de un individuo, no debe ser la única. Es una pieza del rompecabezas, no el rompecabezas completo. Para obtener inteligencia real y accionable, se requiere un análisis humano profundo, correlación de datos y la aplicación de técnicas de OSINT más avanzadas. Un aficionado puede usarla para verificar si un amigo está en Instagram; un operador la usa como un engranaje en una campaña de recopilación de inteligencia más amplia.

Arsenal del Operador/Analista

- Herramientas de OSINT: Shodan, Maltego, SpiderFoot, theHarvester.

- Entornos de Trabajo: Termux (Android), Kali Linux, Parrot OS.

- Libros Clave: "The Art of OSINT: A Volcanic Approach to Researching Online" por Patrick T. Brown, "Hacking: The Art of Exploitation" por Jon Erickson (para entender el mindset).

- Certificaciones de Interés: Certificaciones en OSINT, análisis forense digital, o pentesting ético.

Preguntas Frecuentes

¿Es legal usar esta herramienta para investigar a alguien?

Si la información es públicamente accesible y no se accede a través de medios ilícitos o no autorizados, generalmente se considera OSINT. Sin embargo, las leyes varían, y el uso malintencionado de la información recopilada puede ser ilegal.

¿Qué hago si la herramienta no encuentra nada?

La ausencia de resultados puede significar varias cosas: el usuario no tiene presencia en las plataformas escaneadas, utiliza nombres de usuario diferentes, o las plataformas están configuradas para ocultar la existencia de usuarios. Debes recurrir a otras técnicas de OSINT.

¿Puede esta herramienta identificar a alguien en redes sociales privadas o protegidas?

No. Herramientas de OSINT como Userrecon solo pueden operar sobre información públicamente accesible. No pueden acceder a perfiles privados o cuentas protegidas.

¿Existen alternativas a Userrecon?

Sí, existen muchas herramientas y scripts de OSINT, tanto de línea de comandos como con interfaces gráficas, diseñados para propósitos similares. Algunas son más especializadas o más complejas.

El Contrato: Ampliando el Reconocimiento

Has completado el primer paso para mapear la presencia digital de un objetivo. Has utilizado un script para identificar posibles huellas en redes sociales. La pregunta ahora es: ¿cómo vas más allá de una simple lista de nombres de usuario?

Tu Contrato: Investiga cómo podrías usar el correo electrónico o el número de teléfono de un objetivo para encontrar sus perfiles en redes sociales. ¿Qué herramientas o sitios web te permitirían hacer esta correlación? ¿Cómo podrías verificar la autencidad de los perfiles encontrados más allá de mirar una foto? Demuestra tu entendimiento con un plan de acción mental, o si te atreves, comparte una técnica que emplees en los comentarios.

```Guía Definitiva para Rastrear la Huella Digital de un Individuo en Redes Sociales

La red es un vasto océano de datos, y las redes sociales son sus islas más transitadas. Cada persona deja una huella, un rastro de información que, si se sigue con la metodología adecuada, revela mucho más que un simple nombre de usuario. Hoy no vamos a indagar en los fantasmas de sistemas caídos, sino en la cartografía digital de individuos. La pregunta no es si alguien tiene presencia online, sino cuántas. Y la respuesta, a menudo, es inquietante.

Esta guía te llevará a través del proceso de mapear la presencia de un objetivo en el ecosistema de redes sociales, utilizando las herramientas adecuadas y una mentalidad de operador. No se trata de espionaje, sino de inteligencia. De comprender el panorama de información que un individuo proyecta al mundo.

Tabla de Contenidos

- La Red como Lienzo Digital

- Preparando el Terreno: El Entorno de Termux

- El Arsenal: Userrecon y Sus Capacidades

- Ejecución Planificada: La Autopsia Digital

- Análisis de Resultados: Desentrañando la Huella

- Consideraciones Éticas y Legales: Un Campo Minado

- Preguntas Frecuentes

- El Contrato: Ampliando el Reconocimiento

La Red como Lienzo Digital

En la era de la hiperconectividad, la identidad digital de una persona es un mosaico construido a partir de fragmentos dispersos. Desde LinkedIn hasta TikTok, pasando por foros especializados y plataformas de nicho, cada registro es una pieza del rompecabezas. Para un analista de seguridad, un pentester o un investigador de inteligencia, comprender la extensión de esta presencia es fundamental. Permite perfilar objetivos, identificar vectores de ataque por ingeniería social, o simplemente, obtener un panorama completo de la exposición de una persona en el ciberespacio.

La idea de que un individuo puede mantener una presencia digital mínima es, en muchos casos, una ilusión. La facilidad de creación de cuentas, la interconexión entre plataformas y la recurrencia de nombres de usuario (o variaciones de ellos) crea un ecosistema donde la huella digital de alguien puede ser sorprendentemente extensa.

Preparando el Terreno: El Entorno de Termux

Para operaciones de reconocimiento digital, la portabilidad y la flexibilidad son claves. Termux, un emulador de terminal para Android, se presenta como un campo de juego ideal. Permite ejecutar herramientas de línea de comandos y scripts directamente desde un dispositivo móvil, transformándolo en una estación de trabajo de seguridad en miniatura. Sin embargo, la premisa de usar herramientas así requiere una mentalidad operativa y un conocimiento básico de la administración de paquetes en entornos Linux.

Antes de lanzar cualquier herramienta, la higiene del sistema es primordial. Un sistema desactualizado es un sistema vulnerable y propenso a errores. Por ello, los primeros pasos son siempre:

- Actualizar el índice de paquetes: Esto asegura que conozcas las últimas versiones disponibles.

- Actualizar los paquetes instalados: Descarga e instala las versiones más recientes de las herramientas y bibliotecas.

Estos comandos, aunque básicos, son el cimiento de cualquier operación técnica exitosa con Termux:

$apt update -y

$apt upgrade -y

El flag `-y` automatiza la confirmación de las actualizaciones, acelerando el proceso. Un operador eficiente no pierde tiempo con confirmaciones innecesarias cuando sabe lo que está haciendo.

El Arsenal: Userrecon y Sus Capacidades

El mercado de herramientas de OSINT (Open Source Intelligence) es vasto y en constante evolución. Para la tarea específica de identificar la presencia en redes sociales, existen scripts automatizados diseñados para simplificar el proceso. Uno de ellos es userrecon. Este tipo de herramientas funcionan probando si un nombre de usuario específico existe en una lista predefinida de sitios web y redes sociales. Si una solicitud al dominio de una red social para `nombredeusuario` devuelve una respuesta positiva (no un error 404, por ejemplo), se considera que el usuario existe en esa plataforma.

Para desplegar userrecon, es necesario contar con Git, el sistema de control de versiones distribuido. Su función aquí es descargar el código fuente del script desde su repositorio, típicamente en GitHub. El proceso es directo:

# Instalar Git si aún no está presente

$pkg install git -y

# Clonar el repositorio de userrecon

$git clone https://ift.tt/2vCB9c9

El enlace proporcionado (https://ift.tt/2vCB9c9) apunta a un repositorio específico que aloja el script. La descarga a través de Git asegura que obtienes la versión más reciente disponible en el repositorio, y te permite, si es necesario, rastrear el historial de cambios o contribuir al proyecto.

Ejecución Planificada: La Autopsia Digital

Una vez que el entorno está preparado y la herramienta descargada, es hora de la operación. Navegar al directorio donde se clonó el script es el siguiente paso lógico:

$cd userrecon

Dentro del directorio userrecon, encontrarás el archivo ejecutable principal, usualmente un script Bash (.sh). La ejecución de este script requiere permisos de ejecución, pero el comando bash lo ejecuta directamente. El parámetro clave que userrecon necesita es el identificador del objetivo. Este puede ser un nombre de usuario que se sospecha que utiliza el objetivo en diversas plataformas, o un nombre real que se intentará correlacionar con posibles nombres de usuario.

El comando para iniciar la investigación sería:

$bash userrecon.sh [nombre_de_usuario_objetivo]

Es crucial entender que el éxito de esta herramienta depende de la lista de sitios web que tenga configurada y de cómo estos sitios implementan la verificación de nombres de usuario. Algunas redes sociales son más transparentes que otras al revelar si un nombre de usuario está en uso.

La Psicología del Operador: El objetivo no es solo "ejecutar el script". Es entender qué hace, qué busca, y qué puede fallar. Userrecon es una herramienta, pero la inteligencia se extrae del análisis de su salida y de la correlación con otros datos. ¿Qué pasa si el nombre de usuario objetivo no es único? Ahí es donde entra la experiencia: la capacidad de refinar la búsqueda, usar variaciones, o complementar con otras fuentes de OSINT.

"En este juego, no todos los nombres de usuario son iguales. Algunos son efímeros, otros son la identidad pública. Tu trabajo es discernir cuál es cuál."

Análisis de Resultados: Desentrañando la Huella

La salida de userrecon será una lista de plataformas donde el nombre de usuario buscado parece estar presente. Sin embargo, esto es solo el primer nivel. Una herramienta automatizada rara vez proporciona el contexto completo o la verificación absoluta. Es tu deber como analista:

- Verificar Hallazgos: Accede manualmente a los perfiles sugeridos. ¿Son realmente del objetivo? ¿Hay fotos, publicaciones, o información contextual que confirme la identidad?

- Identificar Patrones: ¿Utiliza el mismo nombre de usuario o variaciones cercanas en todas las plataformas? ¿Hay un patrón en las plataformas que elige o evita?

- Correlacionar con Otros Datos: Si tienes otra información sobre el objetivo (correo electrónico, número de teléfono, nombres de amigos), úsala para cruzar y validar los perfiles encontrados.

Las discrepancias son tan valiosas como las confirmaciones. Un perfil que parece ser del objetivo pero está inactivo, o uno que usa un nombre de usuario muy similar pero pertenece a otra persona, son lecciones sobre la privacidad y la suplantación (o la simple casualidad) en línea.

Consideraciones Éticas y Legales: Un Campo Minado

Es imperativo abordar cualquier actividad de recopilación de información con una sólida comprensión de las implicaciones éticas y legales. El uso de herramientas como userrecon cae dentro del ámbito de OSINT cuando se aplica a información públicamente disponible. Sin embargo, la línea puede volverse borrosa rápidamente.

- Permiso Explícito: Si estás realizando esta actividad para un cliente, asegúrate de tener un mandato claro y por escrito que especifique los límites y objetivos de la investigación.

- Privacidad: Respeta la privacidad de las personas. El acceso a información pública no otorga derecho a invadir la privacidad personal o a utilizar la información de manera maliciosa.

- Legalidad Local e Internacional: Las leyes sobre privacidad de datos varían significativamente. Certifícate de que tus acciones cumplen con todas las normativas aplicables en tu jurisdicción y la del objetivo.

Desde la perspectiva de un atacante, estas herramientas son una forma de reconocimiento pasivo. Desde la perspectiva de un defensor, entender cómo se usa esta información es crucial para fortalecer las defensas contra la ingeniería social y el reconocimiento de amenazas. La seguridad no es solo técnica; es también estratégica y ética.

Veredicto del Ingeniero: ¿Herramienta para el Operador o para el Aficionado?

Userrecon, y herramientas similares, son valiosas en el arsenal de un operador de seguridad o un investigador de OSINT. Su principal fortaleza reside en la automatización del reconocimiento inicial. Permiten escanear rápidamente un gran número de plataformas, ahorrando tiempo y esfuerzo manual que sería considerablemente mayor.

Pros:

- Rapidez: Realiza un escaneo de múltiples plataformas en segundos o minutos.

- Alcance: Cubre una amplia gama de redes sociales populares.

- Accesibilidad: Funciona en entornos móviles como Termux, permitiendo operaciones en movimiento.

Contras:

- Falsos Positivos/Negativos: La precisión depende de la implementación de las APIs de las redes sociales y de la lista configurada en el script. No todos los resultados son precisos.

- Profundidad Limitada: Solo indica la posible existencia de un usuario, no proporciona detalles sobre la actividad, el contenido o la verificación de identidad.

- Bloqueo: El uso intensivo de este tipo de scripts puede generar alertas en los sistemas de detección de bots de las redes sociales.

Conclusión: Si bien Userrecon es una excelente herramienta para un punto de partida rápido en la identificación de la huella digital de un individuo, no debe ser la única. Es una pieza del rompecabezas, no el rompecabezas completo. Para obtener inteligencia real y accionable, se requiere un análisis humano profundo, correlación de datos y la aplicación de técnicas de OSINT más avanzadas. Un aficionado puede usarla para verificar si un amigo está en Instagram; un operador la usa como un engranaje en una campaña de recopilación de inteligencia más amplia.

Arsenal del Operador/Analista

- Herramientas de OSINT: Shodan, Maltego, SpiderFoot, theHarvester.

- Entornos de Trabajo: Termux (Android), Kali Linux, Parrot OS.

- Libros Clave: "The Art of OSINT: A Volcanic Approach to Researching Online" por Patrick T. Brown, "Hacking: The Art of Exploitation" por Jon Erickson (para entender el mindset).

- Certificaciones de Interés: Certificaciones en OSINT, análisis forense digital, o pentesting ético.

Preguntas Frecuentes

¿Es legal usar esta herramienta para investigar a alguien?

Si la información es públicamente accesible y no se accede a través de medios ilícitos o no autorizados, generalmente se considera OSINT. Sin embargo, las leyes varían, y el uso malintencionado de la información recopilada puede ser ilegal.

¿Qué hago si la herramienta no encuentra nada?

La ausencia de resultados puede significar varias cosas: el usuario no tiene presencia en las plataformas escaneadas, utiliza nombres de usuario diferentes, o las plataformas están configuradas para ocultar la existencia de usuarios. Debes recurrir a otras técnicas de OSINT.

¿Puede esta herramienta identificar a alguien en redes sociales privadas o protegidas?

No. Herramientas de OSINT como Userrecon solo pueden operar sobre información públicamente accesible. No pueden acceder a perfiles privados o cuentas protegidas.

¿Existen alternativas a Userrecon?

Sí, existen muchas herramientas y scripts de OSINT, tanto de línea de comandos como con interfaces gráficas, diseñados para propósitos similares. Algunas son más especializadas o más complejas.

El Contrato: Ampliando el Reconocimiento

Has completado el primer paso para mapear la presencia digital de un objetivo. Has utilizado un script para identificar posibles huellas en redes sociales. La pregunta ahora es: ¿cómo vas más allá de una simple lista de nombres de usuario?

Tu Contrato: Investiga cómo podrías usar el correo electrónico o el número de teléfono de un objetivo para encontrar sus perfiles en redes sociales. ¿Qué herramientas o sitios web te permitirían hacer esta correlación? ¿Cómo podrías verificar la autencidad de los perfiles encontrados más allá de mirar una foto? Demuestra tu entendimiento con un plan de acción mental, o si te atreves, comparte una técnica que emplees en los comentarios.

No comments:

Post a Comment